Как настроить синхронизацию LDAP с помощью Altium Infrastructure Server

Главная страница: Управление учетными данными пользователей

Чтобы упростить процесс подключения и доступа из сети предприятия, сервер AIS поддерживает работу со службами каталогов через свой веб-интерфейс. Здесь предлагается синхронизация пользователей домена на основе облегченного протокола доступа к каталогам (Lightweight Directory Access Protocol – LDAP), которая получает информацию о группе пользователей домена и их участия в роли от центрального сервера LDAP сети. Аутентификация пользователей домена через эти службы обеспечит доступ ко всем системам предприятия, в том числе к серверу AIS, с помощью единых учетных данных.

LDAP-синхронизация сервера AIS опрашивает службы сети на основе роли пользователя, где берется информация об участии в роли для авторизации доступа пользователя к серверу AIS. Опрос принадлежности к домену через службу LDAP (синхронизацию) позволяет системе отвечать на изменении настроек учетной записи пользователя домена в цикле синхронизации.

LDAP-синхронизация

LDAP-синхронизация позволяет администратору сервера AIS использовать существующие в домене сети учетные данные, поэтому нет необходимости создавать учетные записи пользователей по одной на странице USERS веб-интерфейса AIS. При правильной настройке учетные данные пользователей будут автоматически появляться на странице USERS, что позволит этим пользователям получать доступ к серверу AIS с помощью корпоративного имени пользователя и пароля.

В этой статье описан проверенный на практике подход, который был успешно использован для настройки LDAP-синхронизации. Попробуйте этот подход, когда будете настраивать синхронизацию в собственном домене.

Что необходимо?

- Вход с правами администратора на сервер Altium Infrastructure Server.

- Не обязательная, но крайне полезная утилита – приложение под названием LDAP Admin (можно загрузить архив LdapAdminExe-<версия>.zip с сайта http://www.ldapadmin.org/)

Получение строки поиска LDAP (Уникальное имя)

При настройке задачи LDAP-синхронизации через веб-интерфейс сервера AIS вам необходимо уникальное имя LDAP (Distinguished Name – DN), которое вводится в строковом формате. Это имя определяет базу объектов поиска LDAP. Чтобы получить эту строку, мы использовали утилиту LDAP Admin, поэтому сначала загрузите zip-архив и распакуйте исполняемый файл LdapAdmin.

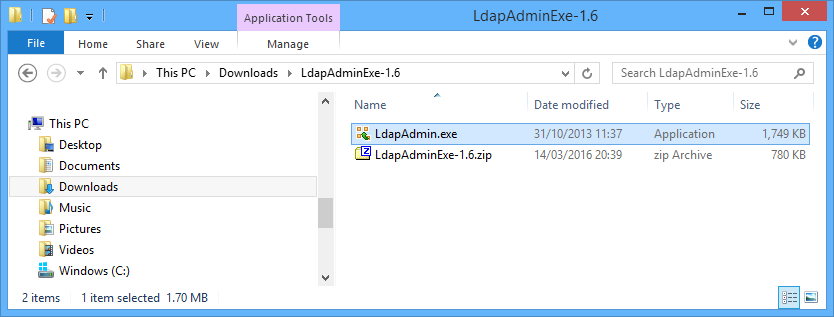

Загрузите и распакуйте файл LdapAdmin.exe.

Запустите исполняемый файл LdapAdmin.exe от имени администратора – просто щелкните правой кнопкой мыши по нему и выберите Run as administrator (Запустить от имени администратора).

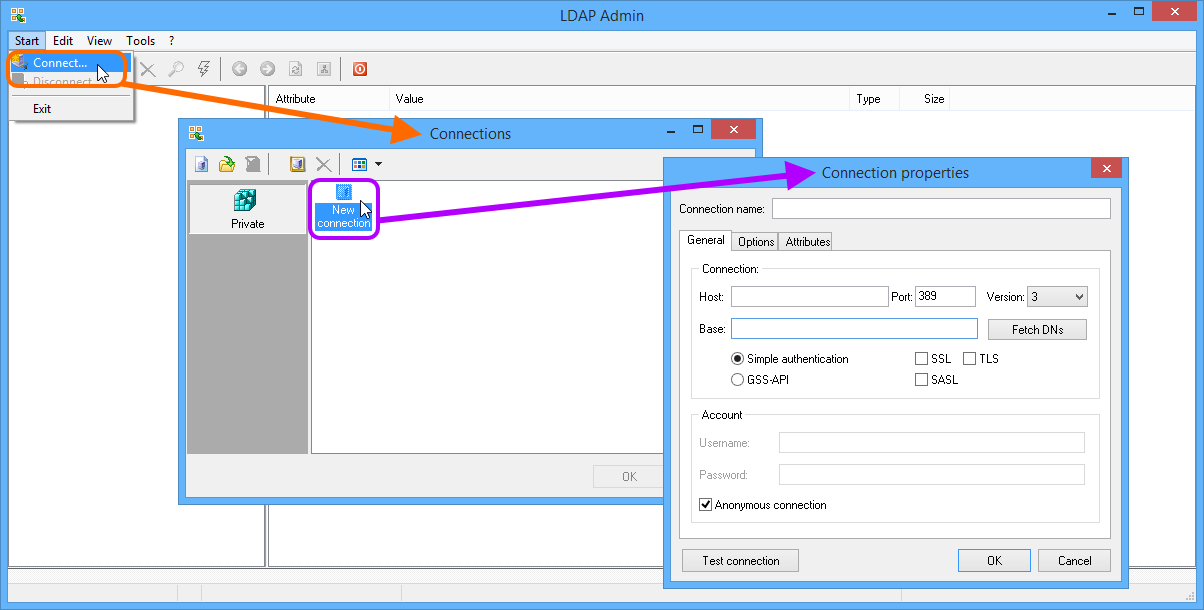

Когда откроется панель LDAP Admin, выберите Start » Connect (Пуск » Соединение) – откроется диалоговое окно Connections (Соединения), затем дважды кликните по New connection (Новое соединение), чтобы открыть диалоговое окно Connection properties (Свойства соединения).

Создание нового соединения с помощью утилиты LDAP Admin.

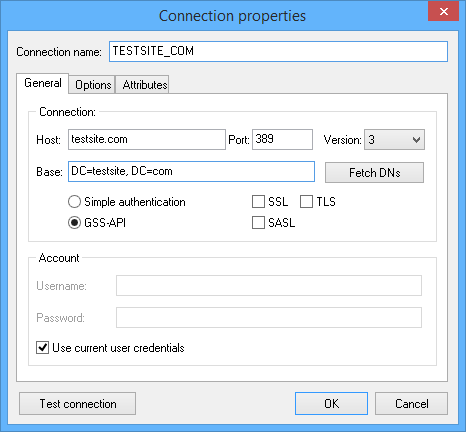

На вкладке General (Главная) диалогового окна Connection properties настройте соединение в соответствии с вашим доменом. Пример:

- Connection name (Имя соединения) – произвольное имя, которое будет использоваться для отображения соединения.

- Host (Хост): testsite.com

- Port (Порт): 389

- Base (База): DC=testsite, DC=com

- Включите параметр GSS-API.

- Account (Аккаунт): просто оставьте параметр Use current user credentials (Использовать учетные данные текущего пользователя).

Пример настройки соединения при использовании стандартного LDAP. При использовании LDAPS (LDAP через SSL) нужно изменить порт на 636 и включить параметр SSL.

После настройки свойств соединения нажмите кнопку Test connection (Проверить соединение). Если все настроено правильно, вы увидите сообщение Connection is successful (Соединение успешно установлено). Нажмите OK, чтобы завершить создание нового соединения.

Теперь вам необходимо определить строку для объекта базы поиска LDAP. Для этого:

- Выберите созданное соединение и нажмите OK в диалоговом окне Connections. Будет показана иерархия вашего домена сети и группы пользователей.

- Разверните дерево папок, пока не найдете папку с нужными пользователями.

- Щелкните правой кнопкой мыши по этой папке и выберите из контекстного меню команду Search (Поиск). Откроется панель Search. Ключевой частью информации является строка, которой уже заполнено поле Path (Путь). Если читать эту строку слева направо, то она укажет путь к папке пользователей внутри структуры домена. В нашем примере предположим, что папка пользователей – Managers, которая является дочерней по отношению к папке Users. В этом случае строка будет выглядеть так: OU=Managers,OU=Users,DC=testsite,DC=com.

- Скопируйте и вставьте эту строку в текстовый файл для ее последующего использования при настройке. Либо просто оставьте панель Search доступной.

На этом этапе в утилите LDAP Admin больше нет необходимости.

Настройка сервера AIS для использования LDAP-синхронизации

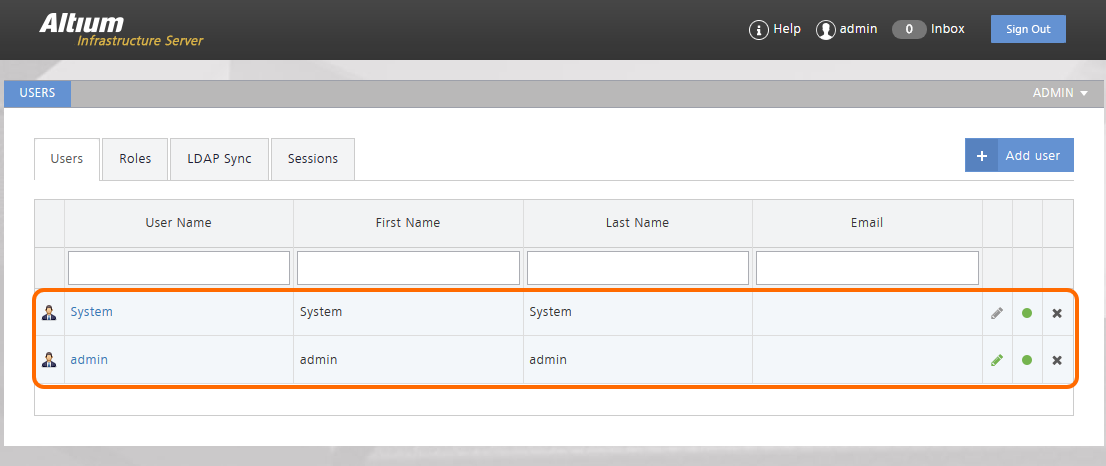

Теперь перейдем к серверу AIS. Войдите в веб-интерфейс сервера AIS как администратор. Если вы собираетесь создавать учетные данные пользователей автоматически посредством LDAP, скорее всего, вы захотите удалить учетные записи, созданные вручную. Поэтому лучше всего начать с пользователей, создаваемых автоматически: admin и System.

Пример сервера AIS только с двумя учетными записями по умолчанию: admin и System.

Если вы хотите, чтобы созданные с помощью LDAP пользователи были назначены определенной роли, вы можете переключиться на вкладку Roles (Роли) и создать новую роль и оставить ее пустой (не назначать участников). Для нашего примера создадим роль Managers (Менеджеры).

Теперь переключимся на вкладку LDAP Sync (LDAP-синхронизация) и нажмем на кнопку  – откроется диалоговое окно Add LDAP Sync Task (Добавить задачу LDAP-синхронизации).

– откроется диалоговое окно Add LDAP Sync Task (Добавить задачу LDAP-синхронизации).

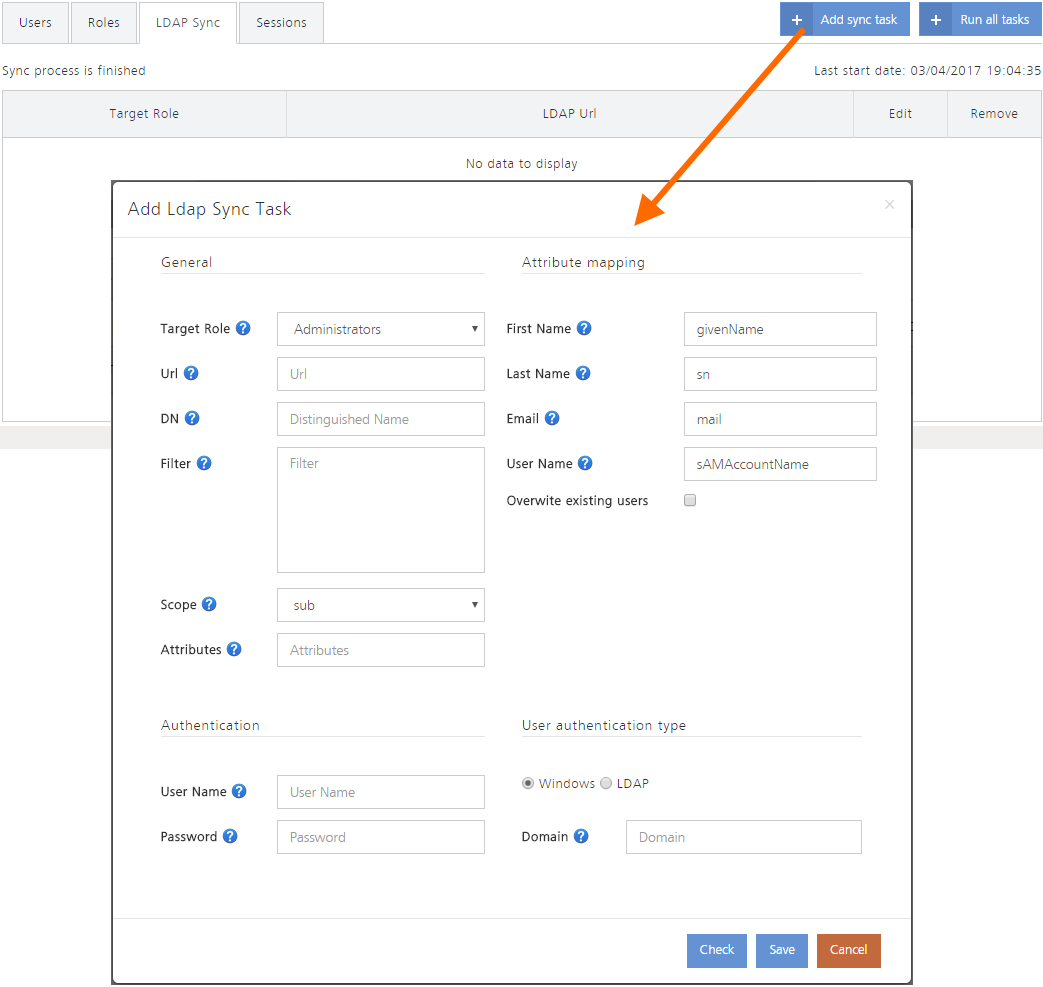

Добавление новой задачи LDAP-синхронизации через веб-интерфейс сервера AIS.

Введите следующую информацию (пример – на основе структуры домена, которая была использована в предыдущем разделе):

General (Главное)

- Target Role (Целевая роль): Managers

- Url (URL-адрес): LDAP://testsite.com:389

- DN (Уникальное имя): OU=Managers,OU=Users,DC=testsite,DC=com

- Filter (Фильтр) – оставьте это поле пустым, чтобы получить учетные записи всех пользователей из группы, определенной доменом (полем DN). Если эта область структуры домена в свою очередь содержит группу пользователей, вы можете взять только эту группу с помощью строки в этом поле.

Например, предположим, что в группе Managers есть пользователи с правами администраторов (CN=Administrators). Чтобы указать лишь это подмножество пользователей, а не всех менеджеров (в области OU=Managers структуры домена), следует ввести строку, которая указывает именно на эту точку в структуре домена:

(&(objectClass=user)(memberof=CN=Administrators,OU=Managers,OU=Users,DC=testsite,DC=com))

- Scope (Глубина поиска): sub

- Attributes (Атрибуты): sAMAccountName

Authentication (Аутентификация)

- User Name (Имя пользователя): domain\<ваше имя пользователя> (например testsite\jason.howie)

- Password (Пароль): <ваш пароль>

Attribute Mapping (Маппинг атрибутов)

- First Name (Первое имя): givenName

- Last Name (Второе имя): sn

- Email: mail

- User Name (Имя пользователя): sAMAccountName

User authentication type (Тип аутентификации пользователей)

- Радио-кнопка: Windows

- Domain (Домен): testsite.com

Пример задачи LDAP-синхронизации, настроенной для стандартного LDAP. При использовании LDAPS (LDAP через SSL), в поле Url нужно ввести LDAPS://testsite.com:636.

По завершении всех настроек нажмите  . Это запустит процесс синхронизации, который может занять несколько минут, поскольку обрабатывается введенная вами информация. Чтобы увидеть, когда завершится этот процесс, следите за сообщениями о состоянии синхронизации в верхней части страницы.

. Это запустит процесс синхронизации, который может занять несколько минут, поскольку обрабатывается введенная вами информация. Чтобы увидеть, когда завершится этот процесс, следите за сообщениями о состоянии синхронизации в верхней части страницы.

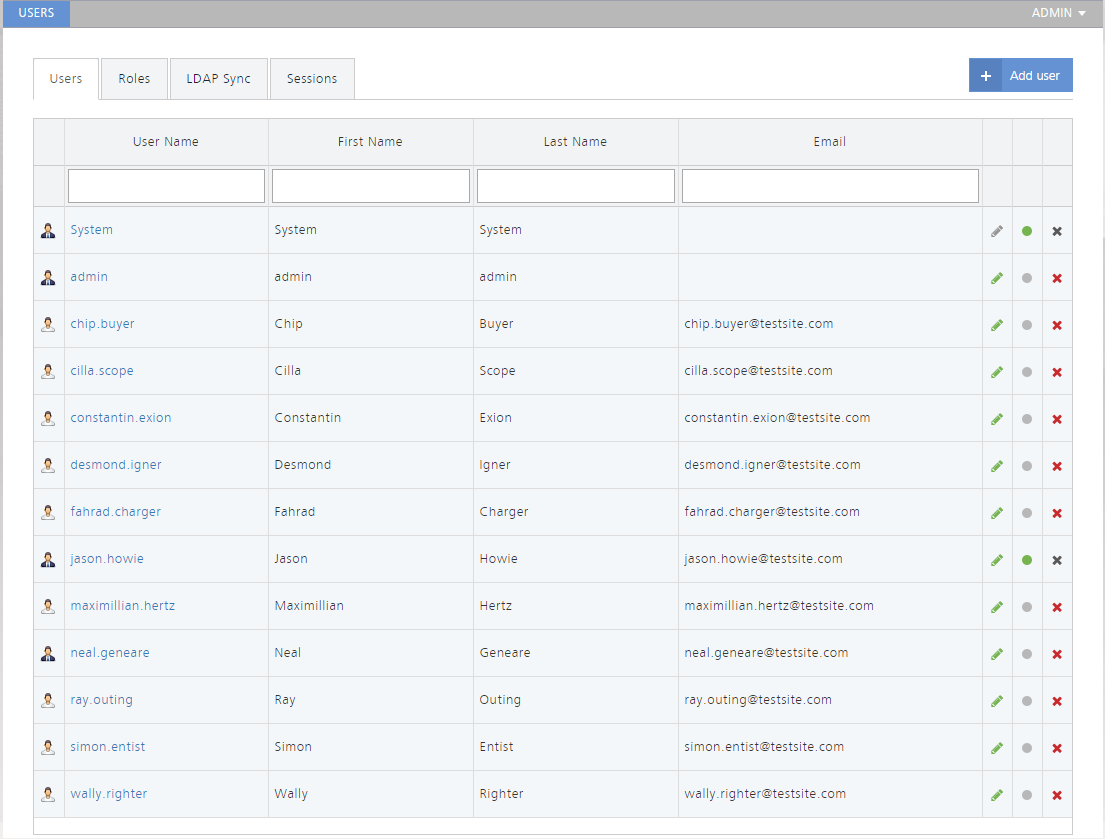

По завершении процесса перейдите на вкладку Users (Пользователи), в списке которой появятся учетные записи всех пользователей, заданных параметром OU=<НазваниеГруппы> (см. пример на изображении ниже). Теперь пользователи смогут получать доступ к серверу AIS с помощью своих учетных данных Windows.

Пример учетных записей пользователей сервера AIS, добавленных с помощью LDAP-синхронизации.