SSO/SAML 登录

在 Valispace 中,我们可以使用安全断言标记语言版本 2(SAML v2)通过单点登录(SSO)进行登录。如果您有兼容 SAML v2 的身份提供商 (IdP),您可以将其连接到 Valispace 实例,用户可以使用现有账户登录。

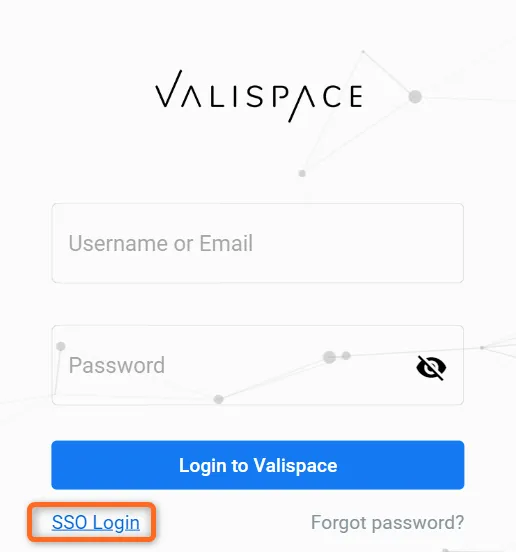

SSO 登录

SSO 登录

Valispace 应用程序的 SSO 设置根据部署类型而有所不同。

01.服务器端配置:

更新 SSO 设置后,可以对其进行配置。以下这些设置不需要

应用程序重启。

-

AUTH_SSO_SP_ENTITY_ID

用部署的 URL 替换默认的 http://127.0.0.1:8000/rest/auth/sso/metadata/,例如: https:// -

AUTH_SSO_SP_ACS

将 URL 替换为实际 URL,如:https:// -

AUTH_SSO_SP_SLS

将 URL 替换为实际 URL,如 https:// -

AUTH_SSO_X509CERT

作为可选设置,它可以留空。如果需要 x509 证书,可从Altium 支持中心获取启用此功能的帮助。 -

AUTH_SSO_IDP_XML

连接两者的 IdP 元数据 XML。将进一步解释。 -

AUTH_SSO_NAMEID_FORMAT

身份供应商支持不同的 nameId 格式。在配置页面的 "Authentication SSO Attributes(身份验证 SSO 属性)"部分,您可以选择定义您的身份供应商(IdP)用于不同字段的特定名称。下面我们举例说明如何命名这些属性:-

AUTH_SSO_EMAIL_ATTRIBUTE 邮件 -

AUTH_SSO_USERNAME_ATTRIBUTE uid -

AUTH_SSO_FIRST_NAME_ATTRIBUTE 用户名 -

AUTH_SSO_LAST_NAME_ATTRIBUTE sn

Note: 这些名称应由 IdP 记录在案,但如果在配置 IdP 和 SP 后遇到 500 错误,则可以使用SAML-tracer .它是 Chrome 浏览器或火狐浏览器的一个插件,可显示 IdP 发送给 Valispace 的信息和字段名称,以便正确映射。 -

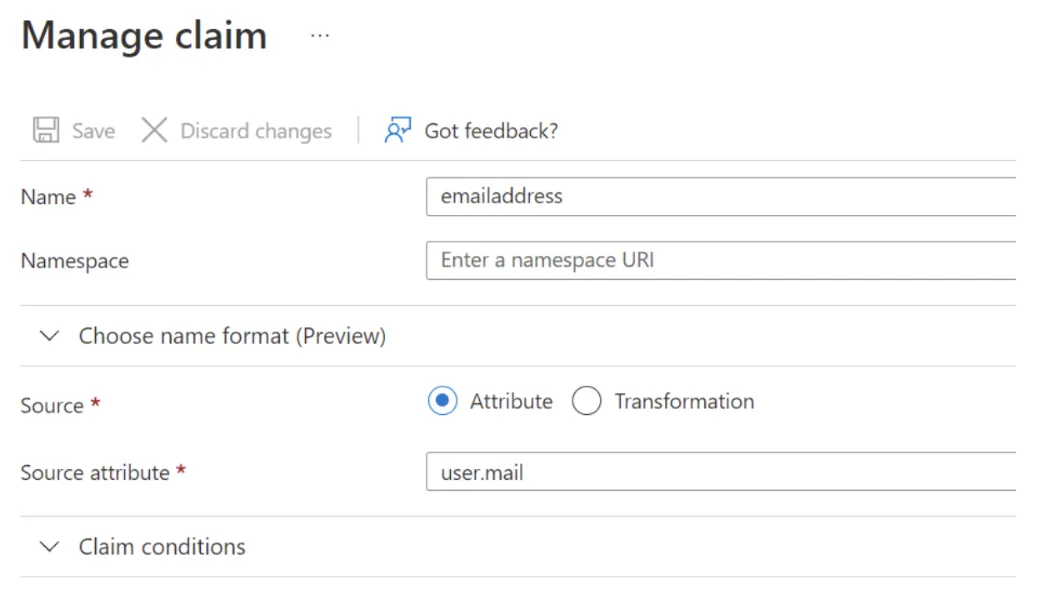

当 Azure 被配置为以 "emailAddress "格式传输 "nameId "时,它不会作为属性发送。Azure 的 "声称 "功能有一个称为 "命名空间 "的属性。该 "名称空间 "应为空(默认不为空)或在 Valispace 的管理设置中进行匹配。

例如,对于 Microsoft Azure,索赔中的 "命名空间 "应为空。或者,它应与 Valispace 管理设置中的相同属性相对应。

最初,如果可行,将 Azure AuthnRequest 中的 NameIDPolicy 元素设置为 "持久"。完成此步骤后,调整相应的 Valispace 设置 (

这将确保每个用户收到一个唯一的令牌,在 Azure 和 Valispace 之间建立链接。此方法优先于对电子邮件地址的修改。

接下来,考虑修改 Valispace 中的以下设置,以与下面的配置相匹配:

这些设置的前提是电子邮件地址将作为 "用户名"。

02.IdP 设置和验证:

这完全取决于设置中使用的特定 IdP。本文档为特定 IdP 提供了一些最常用的文档链接,如下所示:

-

Azure AD SAML Azure/active-directory-setup-sso

-

Auth0 Auth0 configure-auth0-saml-identity-provider

-

Keycloakhttps://www.keycloak.org/docs/latest/server_admin/#_saml

在 IdP 中添加新应用程序/配置时,通常会要求提供要添加的应用程序的以下信息:

-

ENTITY_ID

https://

-

ACS (Assertion Consumer Service)

https://

-

SLS (Single Logout Service)

https://

它还可以配置哪些用户字段会被发送到已配置的应用程序及其名称,然后将其添加到管理配置的 "身份验证 SSO 属性 "部分,如上一节所述。

现在 IdP 已配置完成,我们需要将 SP 链接到 IdP。为此,我们需要获取包含 IdP 连接信息的 XML 格式文件。不同的 IdP 会有不同的信息,但有两种方法可以获得。

-

直接从 IdP 获取 XML 格式文件

-

IdP 会显示连接信息,但不是 XML 格式。在这种情况下,建议访问https://www.samltool.com/idp_metadata.php,它会根据所提供的信息自动生成元数据。

获得 XML 文件后,复制其全部内容并粘贴到字段中:

每完成一个步骤后,Valispace 登录页面上都会显示 SSO 登录按钮,重定向到最新配置的 IdP 登录屏幕并允许登录。

仅单点登录

启用单点登录 (SSO) 后,用户可以使用 SSO 或其用户名和密码登录部署。如果要限制用户使用其用户名和密码登录,可以在管理面板中切换一个 "标志"。该标记会隐藏登录页面上的 "用户名和密码 "选项。要激活此功能,管理员必须登录管理面板,导航至 "常量",然后导航至 "配置"。在那里,管理员可以取消选中 "AUTH_USERNAME_PASSWORD "选项。

观看此演示,了解如何快速、轻松地完成此操作。

AI 翻译

AI 翻译