SSO/SAML 로그인

Valispace 내에서 싱글사인온(SSO)으로 로그인하려면 SAML v2(Security Assertion Markup Language 버전 2)를 사용해야 합니다. SAML v2와 호환되는 ID 공급자(IdP)가 있는 경우 이를 Valispace 인스턴스에 연결할 수 있으며, 사용자는 기존 계정으로 로그인할 수 있습니다.

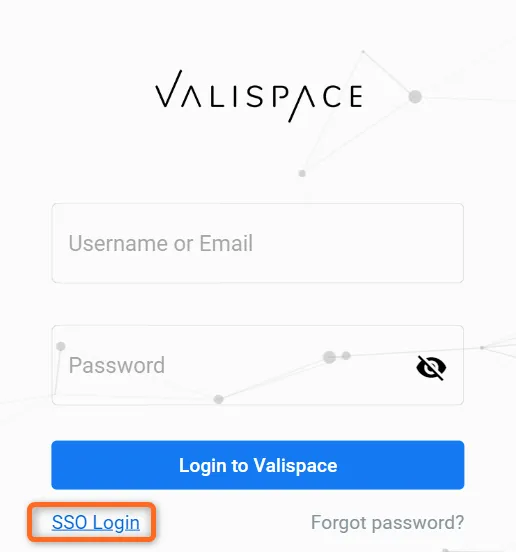

SSO 로그인

SSO 로그인

Valispace 애플리케이션의 SSO 설정은 배포 유형에 따라 다릅니다.

01. 서버 측 구성:

SSO 설정이 업데이트된 후 구성할 수 있습니다. 아래 설정은 애플리케이션을 다시 시작할 필요가 없습니다

애플리케이션을 다시 시작할 필요가 없습니다.

-

AUTH_SSO_SP_ENTITY_ID

기본값 http://127.0.0.1:8000/rest/auth/sso/metadata/ 을 배포의 URL로 바꿉니다(예: https://) -

AUTH_SSO_SP_ACS

Https://와 같은 실제 URL로 바꿉니다 -

AUTH_SSO_SP_SLS

Https://와 같이 URL을 실제 URL로 바꿉니다 -

AUTH_SSO_X509CERT

선택적 설정으로 비워 둘 수 있습니다. X509 인증서가 필요한 경우 이 기능을 활성화하는 방법에 대한 도움말은 Altium 지원팀에서 확인할 수 있습니다. -

AUTH_SSO_IDP_XML

두 가지를 모두 연결하는 IdP 메타데이터 XML. 나중에 설명하겠습니다. -

AUTH_SSO_NAMEID_FORMAT

IdP에 따라 다른 nameId 형식이 지원됩니다. 구성 페이지의 '인증 SSO 속성' 섹션에서 ID 공급자(IdP)가 다양한 필드에 사용하는 특정 이름을 정의할 수 있는 옵션이 있습니다. 아래에서 이러한 속성의 이름을 지정하는 방법에 대한 예를 제공합니다:-

AUTH_SSO_EMAIL_ATTRIBUTE mail -

AUTH_SSO_USERNAME_ATTRIBUTE uid -

AUTH_SSO_FIRST_NAME_ATTRIBUTE 주어진 이름 -

AUTH_SSO_LAST_NAME_ATTRIBUTE sn

Note: 이러한 이름은 IdP에서 문서화해야 하지만 IdP와 SP를 모두 구성한 후 500 오류가 발생하는 경우 사용할 수 있는 유용한 도구는SAML-tracer . 이 도구는 크롬 또는 파이어폭스용 애드온으로, IdP가 Valispace에 보내는 정보와 필드 이름을 표시하여 올바르게 매핑할 수 있도록 해줍니다. -

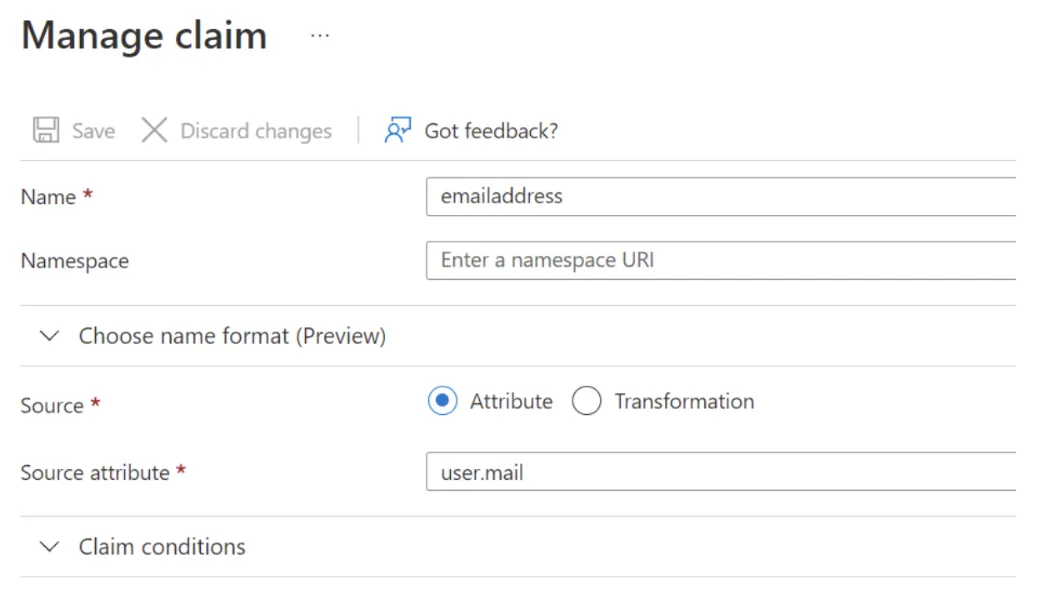

Azure가 'nameId'를 'emailAddress' 형식으로 전송하도록 구성한 경우, 속성으로 전송되지 않습니다. Azure의 클레임 기능에는 '네임스페이스'라는 속성이 있습니다. 이 '네임스페이스'는 비워 두거나(기본적으로 비어 있지 않음) Valispace의 관리자 설정 내에서 일치시켜야 합니다.

예를 들어 Microsoft Azure의 경우, 클레임의 '네임스페이스'는 비워 두어야 합니다. 또는 Valispace 관리자 설정에서 동일한 속성과 일치해야 합니다.

가능하면 처음에는 Azure의 AuthnRequest에서 NameIDPolicy 요소를 '영구'로 설정합니다. 이 단계를 완료한 후 해당 Valispace 설정(

이렇게 하면 각 사용자가 Azure와 Valispace 간의 링크를 설정하는 고유 토큰을 받게 됩니다. 이 방법은 이메일 주소 수정보다 우선합니다.

다음으로 Valispace에서 다음 설정을 아래 Configuration과 일치하도록 리비전하는 것을 고려하세요:

이 설정은 이메일 주소가 '사용자 아이디'로 사용된다는 가정을 기반으로 합니다.

02. IdP 설정 및 유효성 검사:

이는 전적으로 설정에 사용되는 특정 IdP에 따라 달라집니다. 이 문서에서는 특정 IdP에 대한 가장 일반적인 문서 링크를 다음과 같이 제공합니다:

-

Azure AD SAML Azure/active-directory-setup-sso

-

Auth0 Auth0 configure-auth0-saml-identity-provider

-

Keycloak https://www.keycloak.org/docs/latest/server_admin/#_saml

IdP에 새 애플리케이션/구성을 추가할 때 일반적으로 추가하려는 애플리케이션에 대한 다음 정보를 요청합니다:

-

ENTITY_ID

https://

-

ACS (Assertion Consumer Service)

https://

-

SLS (Single Logout Service)

https://

또한 구성한 애플리케이션으로 전송할 사용자 필드와 그 이름을 구성할 수 있으며, 이전 섹션에서 설명한 대로 관리자 구성의 인증 SSO 속성 섹션에서 추가할 수 있습니다.

이제 IdP가 구성되었으므로 SP를 IdP에 연결해야 합니다. 이를 위해서는 IdP 연결 정보가 포함된 XML 형식의 파일을 가져와야 합니다. 이 파일은 IdP마다 다르지만 두 가지 방법으로 얻을 수 있습니다.

-

IdP에서 XML로 직접 제공

-

IdP가 연결 정보를 표시하지만 XML 형식이 아닌 경우. 이 경우 https://www.samltool.com/idp_metadata.php 으로 이동하여 제공된 정보로 메타데이터를 자동으로 작성하는 것이 좋습니다.

XML 파일을 받은 후 모든 내용을 복사하여 필드에 붙여넣습니다:

각 단계를 완료할 때마다 Valispace의 로그인 페이지에 SSO 로그인 버튼이 표시되어 가장 최근에 구성된 IdP 로그인 화면으로 리디렉션되고 로그인이 허용되어야 합니다.

SSO 로그인만

싱글 사인온(SSO)이 활성화되면 사용자는 SSO 또는 사용자 이름과 비밀번호를 사용하여 배포에 로그인할 수 있습니다. 사용자가 사용자 이름과 비밀번호를 사용하여 로그인하지 못하도록 제한하려면 관리자 패널에서 "플래그"를 토글하여 제한할 수 있습니다. 이 플래그를 설정하면 로그인 페이지에서 '사용자 아이디 및 비밀번호' 옵션이 숨겨집니다. 이 기능을 활성화하려면 관리자가 관리자 패널에 로그인하여 "상수"로 이동한 다음 "구성"으로 이동해야 합니다 여기에서 관리자는 "AUTH_USERNAME_PASSWORD" 옵션을 선택 취소할 수 있습니다

이 데모를 통해 빠르고 쉽게 이 작업을 수행하는 방법을 알아보세요.

AI로 번역됨

AI로 번역됨