Strona Company Dashboard Authentication umożliwia administratorom konta firmowego skonfigurowanie i włączenie funkcji Single Sign-On (SSO) dla konta firmowego oraz obejmuje obsługę SCIM (System for Cross-domain Identity Management) w zakresie provisioning użytkowników i grup, co automatyzuje wymianę danych tożsamości między Twoją firmą a jej Identity Provider (IdP).

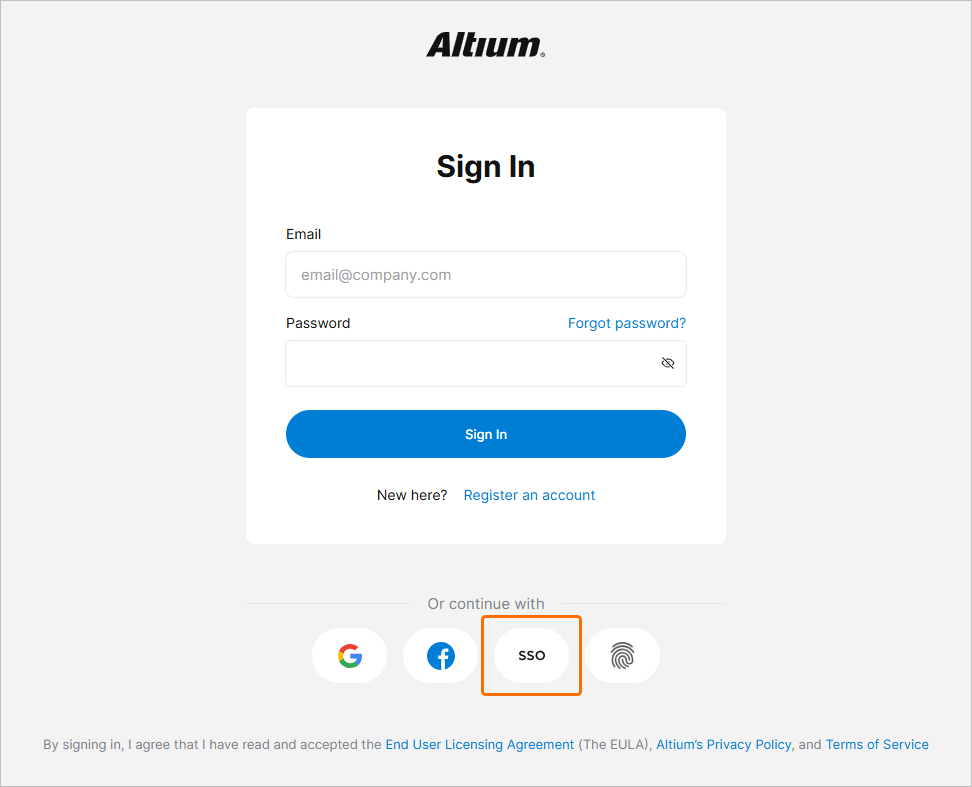

Ten system konfiguracji po stronie backendu pozwala administratorom konta firmowego ustanawiać, testować, włączać i wyłączać funkcję SSO dla użytkowników firmy. Opcja SSO jest dostępna podczas logowania do Altium Designer, Twojego Altium account oraz Altium Workspace. Po skonfigurowaniu dla użytkowników konta firmowego SSO zapewnia wygodę logowania do oprogramowania i usług Altium przy użyciu tego samego zestawu poświadczeń, który obowiązuje w systemach firmowych.

SAML Single Sign-On

Po skonfigurowaniu i włączeniu w Dashboard, system SSO ustanawia autoryzowane tożsamości z wybranego przez Twoją firmę dostawcy tożsamości (IdP), na przykład Okta, OneLogin itd., a komunikacja asercji identyfikatora opiera się na ustandaryzowanym Security Assertion Markup Language (SAML 2.0). Interfejs logowania SSO dla Twojej firmy, jeśli nie jest jeszcze wdrożony, zwykle bazuje na szablonie lub przykładzie dostarczonym przez IdP – inicjuje to wymianę asercji uwierzytelniania opartą o SAML i zapewnia dostęp do usług firmowych.

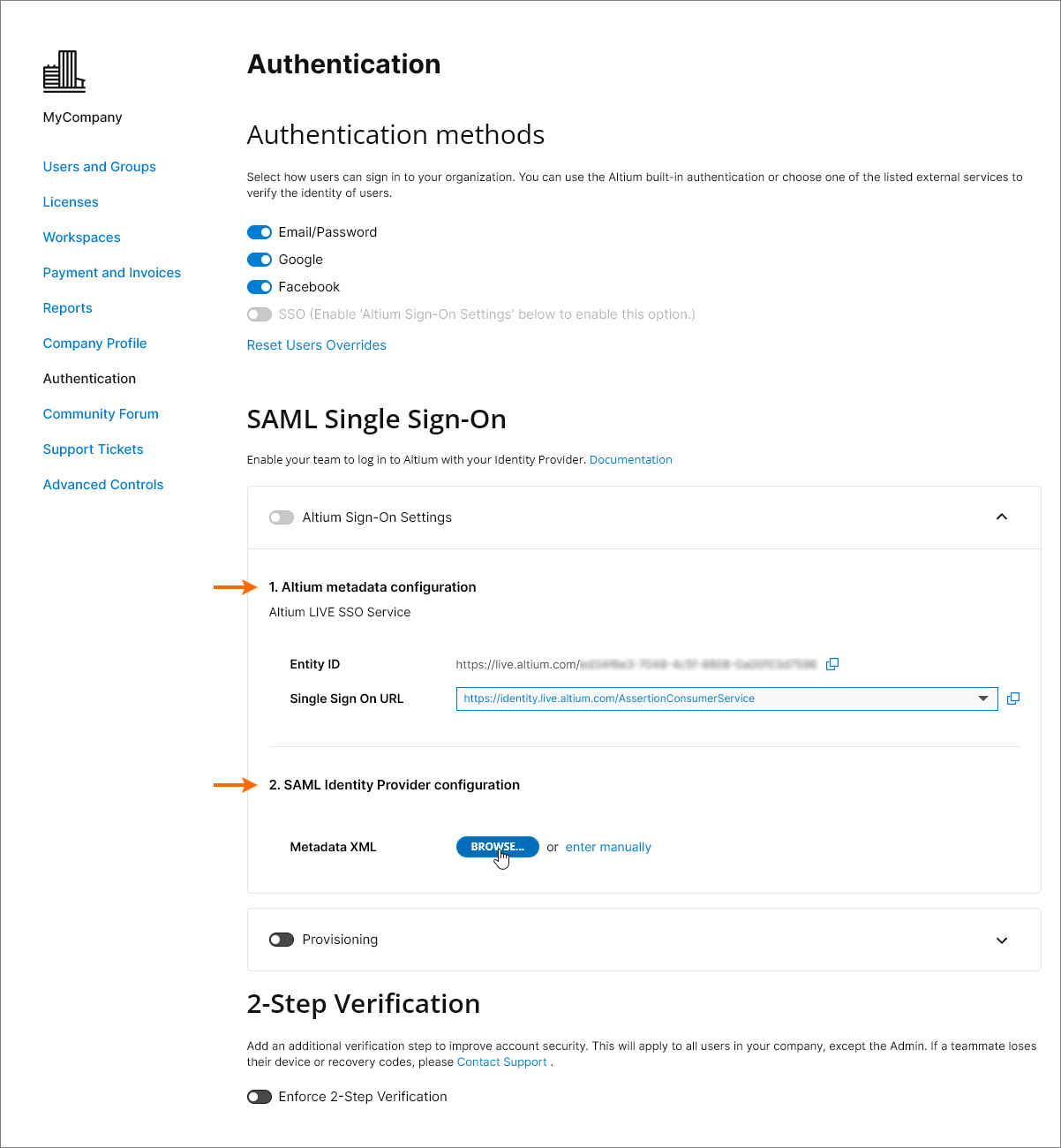

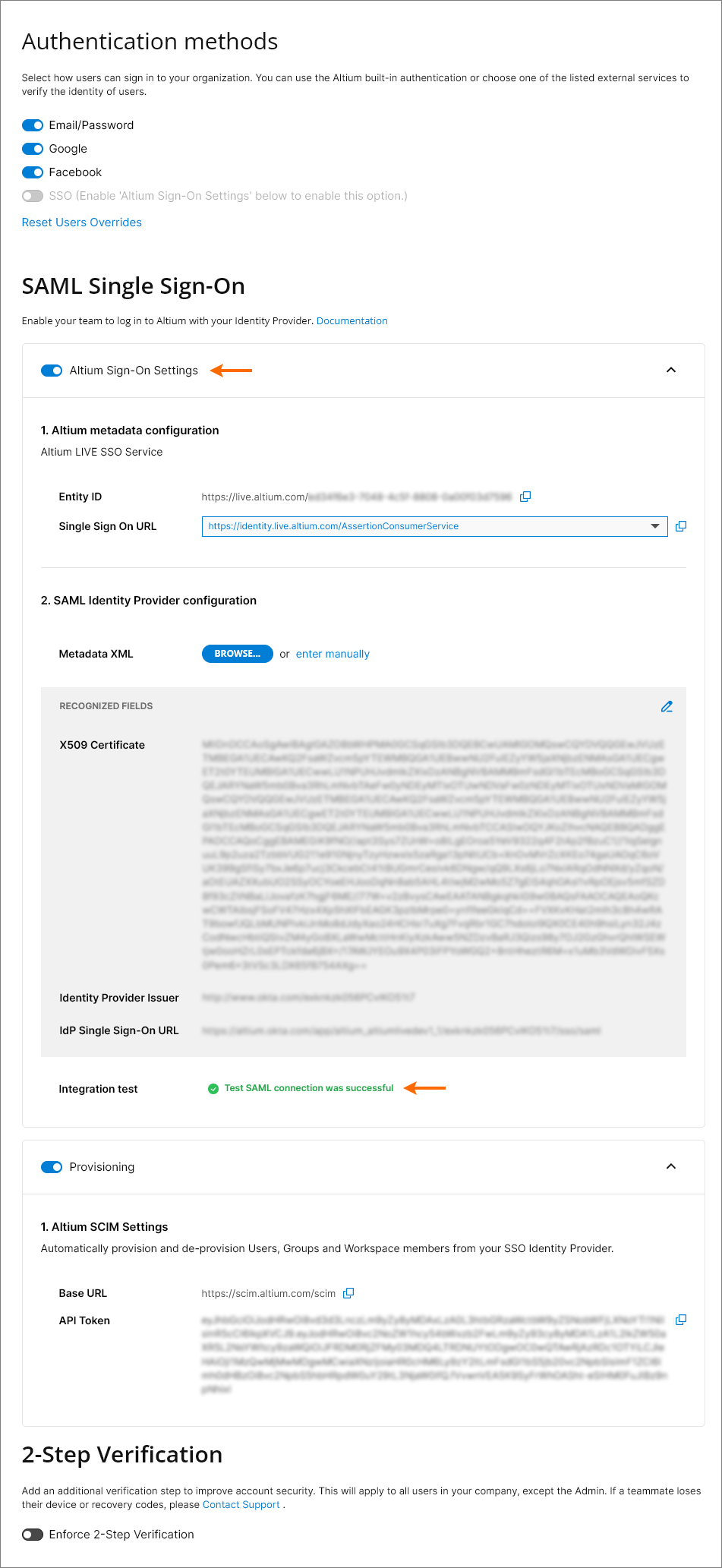

W stanie domyślnym strona Dashboard Authentication pokazuje wstępnie skonfigurowane adresy URL dla usługi AltiumLive SSO (1. Altium metadata configuration) oraz opcję przesłania lub ręcznego wprowadzenia danych połączenia autoryzacyjnego IdP (2. SAML Identity Provider Configuration).

Zwróć uwagę, że wpis Altium metadata configuration zawiera dostarczone informacje tożsamości dla usługi Altium SSO Twojej organizacji:

-

Entity ID – używany jako docelowy adres URL odpowiedzi IdP. Może zawierać sufiks GUID identyfikujący konkretną organizację (np. region/dział) w ramach konta Altium Twojej firmy — zobacz Multiple Organizations with one SSO Provider poniżej.

-

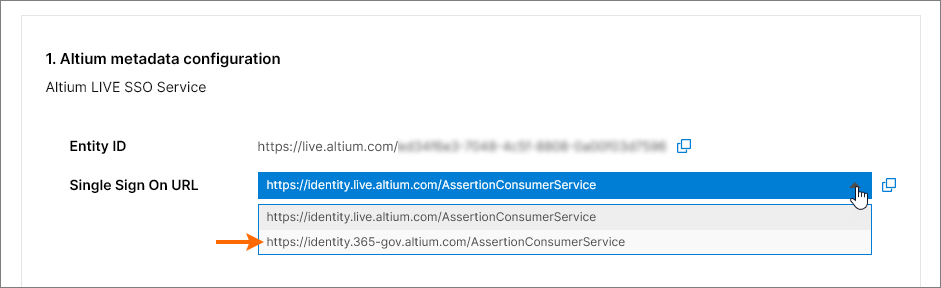

Single Sign On URL – używany przez IdP do identyfikacji właściwego adresu URL Altium SSO. Podczas konfigurowania SAML SSO dla usługi logowania Altium GovCloud wybierz powiązany adres URL asercji SSO z listy rozwijanej wpisu.

Te adresy URL są kopiowane ( ) do interfejsu Identity Provider, aby umożliwić wygenerowanie metadanych SAML dla firmowej usługi SSO. Ten kod konfiguracji (zwykle dostępny jako dane XML) jest następnie przesyłany lub kopiowany do wpisu SAML Identity Provider configuration. Więcej informacji poniżej.

) do interfejsu Identity Provider, aby umożliwić wygenerowanie metadanych SAML dla firmowej usługi SSO. Ten kod konfiguracji (zwykle dostępny jako dane XML) jest następnie przesyłany lub kopiowany do wpisu SAML Identity Provider configuration. Więcej informacji poniżej.

Przykłady integracji z Identity Provider

Rozwiń poniższą zwijaną sekcję, aby przejść przez przykładowy proces integracji dla typowego dostawcy tożsamości (OneLogin):

OneLogin Identity Provider integration example guide

Integracja z OneLogin jako dostawcą tożsamości

Dodawanie aplikacji SAML:

-

Zaloguj się do OneLogin jako administrator.

-

Wybierz Applications, a następnie Add Apps.

-

Wyszukaj „SAML” i wybierz opcję aplikacji IdP SAML Test Connector (Advanced).

-

Podaj nazwę aplikacji (Display Name). Służy ona wyłącznie do celów wyświetlania.

-

Kliknij przycisk Save.

-

Skopiuj (

) wpisy Entity URI oraz Single Sign On URL (Assertion Consumer Service) ze strony AltiumLive Dashboard Authentication do pól zgodnie z poniższą specyfikacją.

) wpisy Entity URI oraz Single Sign On URL (Assertion Consumer Service) ze strony AltiumLive Dashboard Authentication do pól zgodnie z poniższą specyfikacją.

W konfiguracji aplikacji OneLogin:

-

Wklej powyższy Entity URI (service provider name) jako adres URL Audience (EntityID).

-

Wklej powyższy Single Sign On URL (Assertion Consumer Service) jako ACS (Consumer) URL Validator.

-

Wklej także Single Sign On URL (Assertion Consumer Service) jako ACS (Consumer) URL.

-

Pola RelayState, Recipient, Single Logout URL oraz Login URL można pozostawić puste.

-

Upewnij się, że opcja SAML nameID format jest ustawiona na Email, a SAML signature element jest ustawione na Both. Kliknij przycisk Save, aby potwierdzić ustawienia.

-

Kliknij przycisk More Actions, a następnie opcję menu SAML Metadata, aby pobrać metadane SAML dostawcy tożsamości jako plik XML.

-

Ten plik metadanych zostanie przesłany na stronie Authentication w Dashboard, aby skonfigurować usługę OneLogin SSO – zobacz poniżej.

-

Jeśli preferujesz ręczną konfigurację usługi OneLogin SSO w Dashboard, wymagane parametry można znaleźć, wybierając opcję menu SSO w interfejsie aplikacji OneLogin.

-

Kolejne kroki to dodanie użytkowników oraz przypisanie aplikacji do tych użytkowników.

Rozwiń poniższe zwijane sekcje, aby przejść przez przykłady integracji i procesu provisioning dla typowego dostawcy tożsamości (Okta):

Okta Identity Provider integration example guide

Integracja z Okta jako Identity Provider

Dodawanie aplikacji SAML:

-

Zaloguj się do Okta jako administrator.

-

Kliknij łącze/przycisk Admin, a następnie przycisk Add Application w obszarze firmowym Applications.

-

Kliknij przycisk Create New App.

-

Wybierz SAML 2.0 jako Sign-on method.

-

Podaj App name. Służy to wyłącznie do celów wyświetlania.

-

Zanotuj wpisy Single Sign On URL (Assertion Consumer Service) oraz Entity ID na stronie AltiumLive Dashboard Authentication.

-

Skopiuj (

) i wklej wpis Dashboard Single Sign On URL do pola Single sign on URL w ustawieniach Okta SAML.

) i wklej wpis Dashboard Single Sign On URL do pola Single sign on URL w ustawieniach Okta SAML.

-

Skopiuj (

) i wklej wpis Dashboard Entity ID do pola Audience URI w ustawieniach Okta SAML.

) i wklej wpis Dashboard Entity ID do pola Audience URI w ustawieniach Okta SAML.

Wpis Default RelayState nie jest wymagany.

-

Ustaw pozostałe pola w następujący sposób:

-

Name ID format to EmailAddress.

-

Application username to (Okta) Email.

-

W sekcji ATTRIBUTE STATEMENTS ustaw pole Name na: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress, a Value na: user.email

-

Kliknij przycisk Next i wybierz opcję ..Okta customer adding an internal app.

-

Kliknij przycisk Finish.

-

Kliknij łącze Identity Provider metadata i zapisz metadane XML na komputerze lub kliknij przycisk View Setup Instructions, aby skorzystać z opcji ręcznej konfiguracji.

-

W sekcji SAML Identity Provider configuration na stronie Dashboard Authentication prześlij zapisany plik metadanych XML lub użyj łącza enter manually, aby skonfigurować poszczególne sekcje — zobacz poniżej.

Okta SCIM Provisioning example guide

Integracja SCIM Provisioning z Okta jako IdP

Dodawanie integracji SCIM (System for Cross-domain Identity Management):

-

W Okta Admin Console wybierz kartę General i ustaw SCIM jako metodę provisioning.

-

Wybierz kartę Provisioning i kliknij przycisk Edit.

-

W trybie edycji ustawień wybierz wszystkie akcje provisioning (opcje Import.. i Push..) oraz ustaw HTTP Header jako tryb Authentication.

-

Skopiuj i wklej Dashboard SCIM Base URL do pola Okta SCIM Connector base URL.

Skopiuj i wklej Dashboard SCIM API Token do pola Okta Authorization (w sekcji HTTP HEADER).

-

Podaj

userName jako Okta Unique identifier field for users.

-

Kliknij przycisk Test Connector Configuration (patrz wyżej) i upewnij się, że połączenie działa.

Jeśli test konfiguracji zakończy się powodzeniem, zamknij okno testu, a następnie zapisz konfigurację ( ).

).

-

Wybierz To App w drzewie nawigacji po lewej stronie, a następnie opcję Edit.

Włącz opcje Create Users, Update User Attributes i Deactivate Users, a następnie kliknij Save.

Provisioning i de-provisioning użytkowników oraz grup:

-

Wybierz kartę Push Groups, a następnie kliknij przycisk Refresh App Groups.

-

Wybierz opcję strony Directory » Groups z menu głównego.

W sekcji Groups powinny być widoczne zarówno aplikacja Groups, jak i Workspaces jako wpisy grup.

-

Utwórz „natywne” grupy Okta o tej samej nazwie co grupy aplikacji/Workspace — w tym przykładzie zaimportowane grupy Administrators i Workspace.

-

Wybierz utworzoną grupę Okta, a następnie kliknij przycisk Manage Apps. W oknie Assign Applications to <group name> przypisz aplikację SCIM do grupy i kliknij  po zakończeniu.

po zakończeniu.

-

Wróć do strony Groups i wybierz kartę Push Groups. Wybierz Find groups by name option z menu przycisku Push Groups.

-

Wprowadź nazwę grupy (tutaj Group Administrators), a następnie wybierz opcję Link Group, aby powiązać ją z grupą aplikacji. Zapisz konfigurację tego powiązania ( ).

).

Zarządzanie użytkownikami i grupami

Powinno być teraz możliwe dodawanie członków do istniejących grup aplikacji lub usuwanie ich z tych grup.

-

Utwórz nowego użytkownika Okta (Directory » People, następnie wybierz Add Person). Upewnij się, że użytkownik ma unikalny adres e-mail, który nie istnieje w AltiumLive.

-

Dodaj nowego użytkownika do grupy Okta, która jest przypisana do aplikacji SCIM (Directory » Groups, wybierz grupę, a następnie użyj Assign People).

-

Sprawdź, czy użytkownik jest widoczny w

AltiumLive. Pamiętaj, że może być konieczne wyczyszczenie pamięci podręcznej użytkowników AltiumLive – aby to zrobić, kliknij przycisk

Refresh na stronie

Dashboard overview page.

Aby utworzyć nową grupę użytkowników za pośrednictwem aplikacji SCIM, utwórz nową grupę Okta na stronie Groups ( ), a następnie na karcie Push Groups znajdź nazwę nowej grupy i wybierz opcję Create Group (zamiast „Link Group”).

), a następnie na karcie Push Groups znajdź nazwę nowej grupy i wybierz opcję Create Group (zamiast „Link Group”).

Skonfigurowana aplikacja SCIM powinna umożliwiać:

-

Zmianę imienia/nazwiska użytkownika oraz adresu e-mail.

-

Zmianę członkostwa w grupie.

-

Zmianę nazwy grupy.

-

Utworzenie grupy.

-

Usunięcie grupy – odłącz grupę w sekcji Push Groups, używając opcji usunięcia z aplikacji.

-

Aktywację lub dezaktywację użytkownika – aktywowany użytkownik otrzyma e-mail aktywacyjny.

Workspace’y wyglądają podobnie do grup użytkowników w Okta, ale obsługują wyłącznie zarządzanie członkostwem. Nie można utworzyć nowego workspace’a ani zmienić nazwy istniejącego.

Po dodaniu lub usunięciu użytkownika z grupy Workspace możesz sprawdzić rezultat w interfejsie Altium 365 Workspace.

-

Nowy użytkownik SCIM powinien móc zalogować się przy użyciu SSO

-

Nowy użytkownik SCIM powinien zostać automatycznie zaproszony do Workspace.

-

Użytkownik nie otrzyma zaproszenia e-mail.

Rozwiń poniższą zwijaną sekcję, aby zobaczyć przykład krok po kroku integracji i procesu provisioningu dla Microsoft Entra ID jako dostawcy tożsamości:

SAML login with Microsoft Entra ID

Integracja z Microsoft Entra ID

Aplikacja SAML:

1. Zaloguj się do Microsoft Entra admin center.

2. Wybierz Identity, a następnie opcję Enterprise applications.

3. Utwórz własną aplikację.

4. Wybierz Users and groups, a następnie Add user/group.

5. Wybierz Single sign-on, Step 1, a następnie Edit.

6. Skopiuj ( ) Entity ID oraz Single Sign On URL ze strony Authentication w Dashboard. Wklej skopiowane ciągi do pól Entity ID i Assertion Consumer Service URL w obszarze konfiguracji SAML aplikacji Microsoft Entra. Upewnij się, że pola wyboru Default są zaznaczone dla tych pól, a następnie zapisz konfigurację.

) Entity ID oraz Single Sign On URL ze strony Authentication w Dashboard. Wklej skopiowane ciągi do pól Entity ID i Assertion Consumer Service URL w obszarze konfiguracji SAML aplikacji Microsoft Entra. Upewnij się, że pola wyboru Default są zaznaczone dla tych pól, a następnie zapisz konfigurację.

7. Pobierz utworzony plik Federation Metadata XML.

8. Prześlij plik Federation Metadata XML na stronę Authentication w Dashboard, a następnie przetestuj połączenie integracji SAML.

Provisioning:

1. Na ekranie zarządzania aplikacją Microsoft Entra wybierz Provisioning w lewym panelu, a następnie kliknij przycisk Get started.

2. Ustaw Provision MODE na Automatic.

3. Ustaw Tenant URL na Base URL pokazany na stronie Authentication w Dashboard (patrz poniżej).

4. Ustaw Secret Token na API Token pokazany na stronie Authentication w Dashboard (patrz poniżej).

5. Kliknij przycisk Microsoft Entra Provisioning Test Connection i jeśli poświadczenia zostaną pomyślnie autoryzowane, Save konfigurację.

6. W sekcji Mappings dostępne są dwa wybieralne zestawy mapowań atrybutów – jeden dla obiektów Group i jeden dla obiektów User.

7. Wybierz każde mapowanie, aby przejrzeć atrybuty synchronizowane z Microsoft Entra ID do Twojej aplikacji. Atrybuty wybrane jako Matching properties służą do dopasowywania użytkowników i grup w Twojej aplikacji na potrzeby operacji aktualizacji. Wybierz Save, aby zatwierdzić wszelkie zmiany.

Opcjonalnie możesz wyłączyć synchronizację obiektów grup, wyłączając mapowanie Groups.

8. W sekcji Settings pole Scope określa, którzy użytkownicy i grupy są synchronizowani. Wybierz Sync only assigned users and groups (zalecane), aby synchronizować tylko użytkowników i grupy przypisane na stronie Users and groups.

9. Po zakończeniu konfiguracji ustaw Provisioning Status na On.

10. Wybierz Save, aby uruchomić usługę provisioningu Microsoft Entra.

Rozwiń poniższą zwijaną sekcję, aby zobaczyć przykład krok po kroku procesu integracji dla JumpCloud jako dostawcy tożsamości:

SAML SSO Configuration with JumpCloud

Integracja z JumpCloud jako dostawcą tożsamości

1. W interfejsie JumpCloud wybierz SSO z drzewa nawigacji, a następnie kliknij przycisk Add New Application na stronie SSO.

2. W oknie konfiguracji w polu Search wpisz „saml”, aby zlokalizować, a następnie zainstalować Custom SAML App.

3. Nadaj nazwę swojej instancji Custom SAML App – w tym przykładzie etykieta to „Altium”.

4. Przejdź do karty SSO w interfejsie konfiguracji JumpCloud i wprowadź ustawienia Entity/URL ze strony Authentication w Dashboard, jak pokazano.

5. Wprowadź endpoint JumpCloud IDP URL i włącz opcję Declare Redirect Endpoint.

6. Przejdź do karty Identity Management w interfejsie JumpCloud, a następnie wprowadź zawartość Base URL i Token skopiowaną ze strony Authentication w Dashboard. Wprowadź także odpowiedni testowy adres e-mail.

7. Wykonaj Test Connection, co spowoduje wyświetlenie komunikatu potwierdzającego w prawym górnym rogu strony (jak pokazano poniżej).

8. Wyłącz (odznacz) opcję Group Management, a następnie Activate konfigurację.

Uwaga: jeśli u góry strony pojawi się błąd połączenia, taki jak „There was a problem activating Identity Management”, lub na dole strony „Test filter user: unable to get or create user from service”, spróbuj wprowadzić inny testowy adres e-mail, a następnie ponownie wybierz Activate.

9. Po powrocie do interfejsu JumpCloud, na karcie SSO, użyj opcji Export Metadata, aby pobrać wynikowy plik SAML metadata XML.

10. Na stronie Authentication w Dashboard zaimportuj pobrany plik metadata XML, a następnie uruchom test integracji przyciskiem Test Sign On.

11. Następnie powinien zostać wyświetlony wynik pomyślnego testu integracji.

12. Po potwierdzeniu połączenia możesz włączyć opcję Altium Sign-On Settings, a następnie opcję SSO w sekcji Authentication methods.

Rozwiń poniższą zwijaną sekcję, aby zobaczyć przykład krok po kroku procesu integracji dla Microsoft AD FS jako dostawcy tożsamości:

SSO SAML Authentication with Microsoft AD FS

Uwierzytelnianie SSO SAML z Microsoft Administrative Domain Federated Services (AD FS)

Wykonaj poniższe kroki, aby skonfigurować logowanie do organizacji w Altium 365 tak, aby używało Twojej instancji AD FS do uwierzytelniania SSO.

Wymagania wstępne

Konfiguracja AD FS

-

Otwórz aplikację AD FS Management (zwykle Start → Windows Administrative Tools → AD FS Management).

-

Przejdź do Relying Party Trusts i kliknij opcję Add Relying Party Trust... (1).

-

W oknie podręcznym upewnij się, że wybrano Claims aware (2), i kliknij Start (3).

-

W kroku Select Data Source wybierz Enter data about the relying party manually (1) i kliknij Next (2).

-

Podaj nazwę wyświetlaną (display name) dla relacji zaufania. W tym przykładzie jako nazwę wyświetlaną użyto

AltiumLive.

-

W zależności od konfiguracji zabezpieczeń możesz opcjonalnie wskazać certyfikat szyfrowania tokenu. Na potrzeby tego przewodnika nie będziemy go używać.

-

W kroku Configure URL upewnij się, że wybrano opcję Enable support for the SAML 2.0 WebSSO protocol (1) i wprowadź

https://identity.live.altium.com/AssertionConsumerService w polu Relying party SAML 2.0 SSO service URL: (2). Kliknij Next (3).

-

W kroku Configure Identifiers podaj identyfikator dla tej relacji zaufania w polu wejściowym (1). Identyfikator musi zostać pobrany z wpisu Entity ID znajdującego się w obszarze SAML Single Sign-On na stronie Dashboard Authentication. Upewnij się, że kliknięto przycisk Add (2).

Wynik powinien wyglądać następująco. Kliknij Next.

-

W zależności od konfiguracji zabezpieczeń w kolejnym kroku możesz wybrać opcjonalne zasady kontroli dostępu. W tym przykładzie nie będziemy wybierać żadnych dodatkowych zasad i przejdziemy dalej, wybierając opcję

Permit everyone.

-

Sprawdź konfigurację i wybierz Next.

-

Nie wszystkie ustawienia są dostępne podczas konfigurowania relacji zaufania. Aby umożliwić użycie

SHA-1 jako bezpiecznego algorytmu skrótu, kliknij prawym przyciskiem myszy nazwę Relying Party Trust, którą właśnie dodano, i wybierz Properties.

-

W oknie właściwości wybierz kartę Advanced (1) i ustaw

SHA-1 jako bezpieczny algorytm skrótu (2). Kliknij OK, aby zapisać zmiany.

-

Po powrocie do okna AD FS Management wybierz dodaną relację zaufania Relaying Party Trust i wybierz opcję Edic Claim Issuance Policy... .

-

W oknie Edit Claim Issuance Policy wybierz Add Rule...

-

W kroku Choose Rule Type kreatora upewnij się, że wybrano Send LDAP Attributes as Claims, a następnie kliknij Next.

-

Podaj Claim rule name (1), wybierz Active Directory jako Attribute store (2) oraz wybierz LDAP Attribute (3) z ID, które zawiera nazwę użytkownika dla konta Altium Account. Ten atrybut musi zostać zmapowany na Name ID w Outgoing Claim Type (3). Kliknij Finish (4).

Important Note: W tym przykładzie zmapowaliśmy Surname lub Last name, aby zawierały wymaganą wartość. Twoja konfiguracja może się różnić.

-

Upewnij się, że zasady wydawania oświadczeń (claim issuance policy) zostały zapisane, klikając OK.

To kończy konfigurację AD FS.

Important Note: Pobierz plik FederationMetadata.xml z odpowiedniego serwera.

Konfigurowanie Altium 365

-

Zaloguj się do swojego Altium Account jako administrator organizacji.

-

Najedź kursorem na ikonę/zdjęcie profilu w prawym górnym rogu strony i wybierz Company Dashboard.

-

Wybierz Authentication z panelu nawigacyjnego.

-

W ustawieniach Authentication kliknij przycisk BROWSE... w sekcji 2. SAML Identity Provider configuration -> Metadata XML i prześlij plik

FederationMetadata.xml, który pobrałeś wcześniej.

-

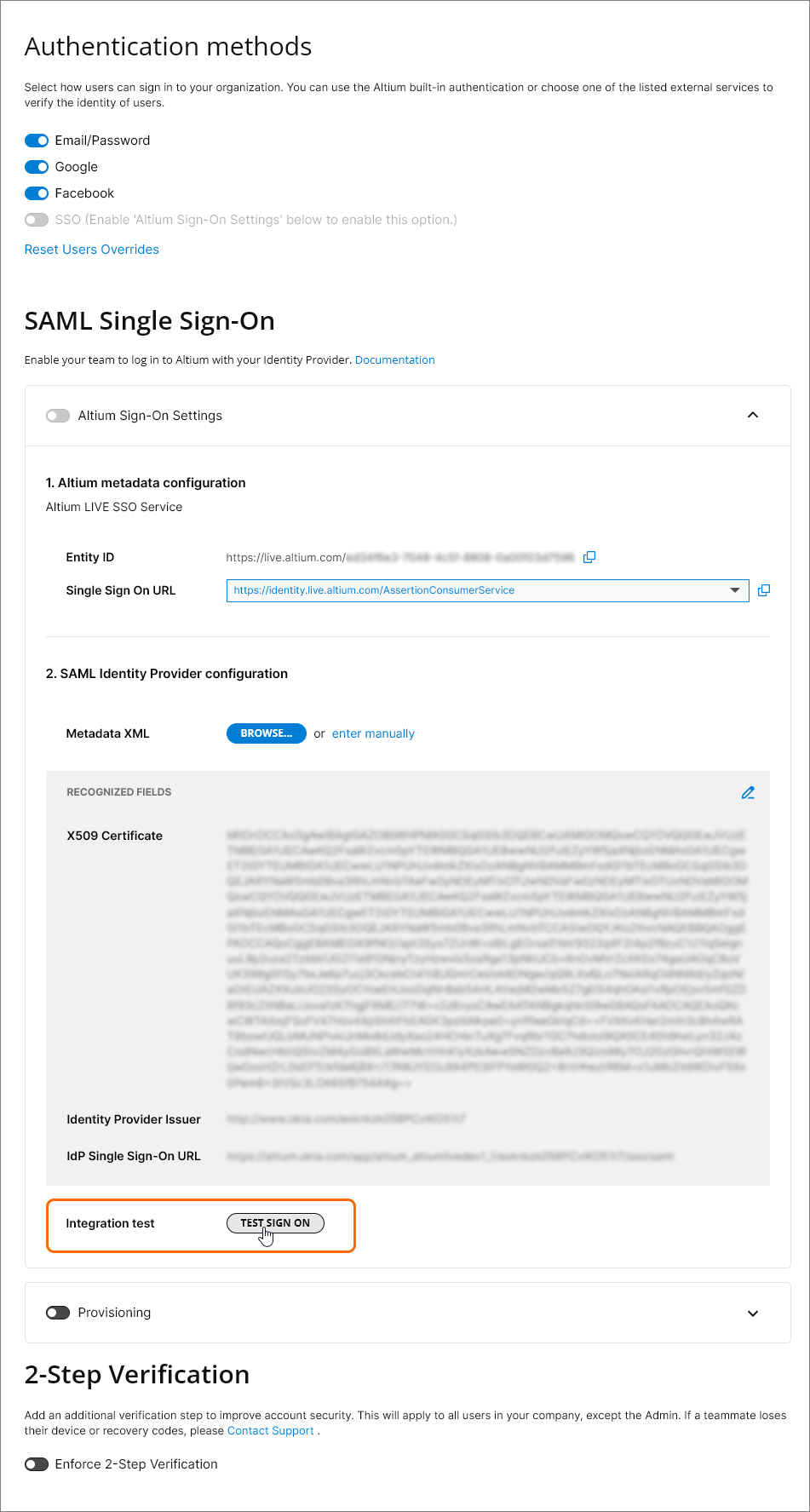

Konfiguracja powinna zostać zaimportowana, a wartości X509 Certificate, Identity Provider Issuer i IdP Single Sign-On URL powinny być widoczne. Kliknij przycisk TEST SIGN ON, aby przetestować konfigurację.

-

Na ekranie logowania podaj dane uwierzytelniające użytkownika zgodnie z wymaganiami Twojej organizacji i kliknij Sign in.

-

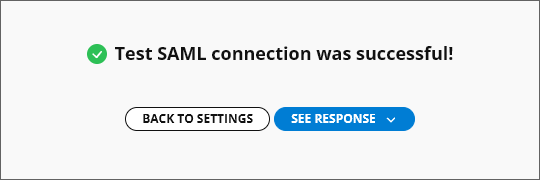

Asercja zostanie odesłana do Altium 365. Jeśli na ekranie pojawi się komunikat Test SAML connection was successful!, oznacza to, że konfiguracja została ukończona poprawnie. Odpowiedź SAML możesz wyświetlić, klikając przycisk SEE RESPONSE. Kliknij BACK TO SETTINGS, aby wrócić do strony ustawień Authentication.

-

Na stronie ustawień Authentication włącz Altium Sign-On Settings (1) oraz SSO (2).

To kończy konfigurację. Od tego momentu użytkownicy w Twojej organizacji powinni móc logować się do Altium 365, używając AD FS Twojej organizacji jako dostawcy tożsamości SSO (IdP).

Rozwiń poniższą zwijaną sekcję, aby zobaczyć przykład krok po kroku procesu integracji dla AWS IAM Identity Center jako dostawcy tożsamości:

SSO SAML Configuration with AWS IAM Identity Center

Konfiguracja SSO SAML z Amazon Web Services (AWS) Identity Access Management (IAM) Identity Center

-

Przejdź do IAM Identity Center i dodaj niestandardową aplikację SAML 2.0 (Add Application).

-

Uzupełnij ustawienia URL metadanych AWS na podstawie strony Altium SSO. Potwierdź ustawienia przyciskiem Submit.

-

Pobierz plik metadanych z obszaru IAM Identity Center metadata.

-

Przejdź do Edit attribute mappings.

-

Dodaj

${user:email} oraz Format jako unspecified.

-

Utwórz nowych użytkowników w AWS – nazwy użytkowników powinny mieć format

user@domain.com.

Przypisz aplikację do utworzonych użytkowników lub do grupy.

-

Opcja Provisioning w Dashboard powinna być wyłączona.

Obecnie AWS nie obsługuje automatycznego outbound provisioning przez SCIM.

-

Upewnij się, że ci sami użytkownicy istnieją zarówno po stronie Altium, jak i IAM. Użytkownicy powinni być nazywani zgodnie z formatem

user@domain.com.

-

W sekcji SAML Identity Provider configuration w Dashboard użyj przycisku Browse, aby zaimportować plik XML pobrany wcześniej w kroku 3.

Wybierz przycisk TEST SIGN ON, aby przetestować konfigurację.

-

Następnie zostaniesz przekierowany na stronę logowania AWS. Wprowadź dane uwierzytelniające użytkownika AWS. Powinieneś zostać przekierowany z powrotem do Dashboard i zobaczyć komunikat „Test SAML connection was successful!”.

-

Po pomyślnym teście będziesz mógł przełączyć opcję SSO na On.

Konfiguracja SSO w Dashboard

Aby skonfigurować system SSO w Dashboard (jeśli nie zostało to jeszcze wykonane), użyj przycisku  na stronie Authentication, aby wskazać i przesłać plik XML konfiguracji SAML IdP wygenerowany przez firmowego dostawcę tożsamości (IdP) – zobacz przykłady integracji IdP powyżej. Alternatywnie użyj łącza enter manually, aby dodać poszczególne elementy konfiguracji (certyfikat bezpieczeństwa i adresy URL).

na stronie Authentication, aby wskazać i przesłać plik XML konfiguracji SAML IdP wygenerowany przez firmowego dostawcę tożsamości (IdP) – zobacz przykłady integracji IdP powyżej. Alternatywnie użyj łącza enter manually, aby dodać poszczególne elementy konfiguracji (certyfikat bezpieczeństwa i adresy URL).

Przesłany plik XML IdP jest analizowany przez system w celu wyodrębnienia głównych pól konfiguracji (X509 Certificate, URL Identity Provider Issuer oraz IdP Single Sign-On URL), które w razie potrzeby można edytować ręcznie ( ).

).

SSO nie jest włączone, dopóki nie zostanie uruchomiony Integration Test, wywoływany przyciskiem  . Weryfikuje to proces tożsamości SSO oraz logowanie SSO w Twojej firmie, a następnie wyświetla komunikat potwierdzający, który zawiera opcję sprawdzenia kodu wyniku autoryzacji SAML (

. Weryfikuje to proces tożsamości SSO oraz logowanie SSO w Twojej firmie, a następnie wyświetla komunikat potwierdzający, który zawiera opcję sprawdzenia kodu wyniku autoryzacji SAML ( ).

).

Po powrocie na stronę Authentication sprawdzenie poprawności konfiguracji jest raportowane jako zakończone sukcesem i można włączyć funkcję Single Sign-On dla Company Account ( ). Jeśli SSO zostanie później wyłączone — ręcznie lub w odpowiedzi na zmianę konfiguracji — dostępny stanie się przycisk

). Jeśli SSO zostanie później wyłączone — ręcznie lub w odpowiedzi na zmianę konfiguracji — dostępny stanie się przycisk  , aby można było powtórzyć test.

, aby można było powtórzyć test.

Zwróć uwagę, że sekcja użytkownika Provisioning jest wstępnie skonfigurowana ustawieniami SCIM firmy Altium, aby wspierać provisioning użytkowników/grup przez firmowego dostawcę tożsamości (IdP), takiego jak Okta, OneLogin itd.

Important: Wymagane atrybuty profilu użytkownika dla pomyślnego provisioningu to:

Wiele organizacji z jednym dostawcą SSO

Jeśli Twoja firma ma więcej niż jedną organizację Altium w ramach firmowego Altium Account — na przykład organizację dla każdego regionu świata — wówczas jeden dostawca tożsamości SSO może być użyty do zarządzania uwierzytelnianiem SSO dla całej firmy, z wykorzystaniem rozszerzonego formatu Entity ID w Dashboard.

Format Entity ID (domyślnie https://live.altium.com) jest rozszerzany o sufiks GUID generowany dla bieżącej organizacji. Ten rozszerzony format URL może być następnie użyty dla konkretnej aplikacji dostawcy SSO powiązanej z daną organizacją Altium. Inne organizacje w ramach firmowego Altium Account, z innymi sufiksami GUID Entity ID, mogą być powiązane z innymi aplikacjami SSO w ramach tego samego dostawcy tożsamości SSO. W praktyce oznacza to, że uwierzytelnianie logowania SSO dla całej firmy może być zarządzane w ramach jednego dostawcy tożsamości SSO.

Rozszerzony Entity ID, powiązany z bieżącą organizacją Dashboard, może zostać przypisany do konkretnej aplikacji dostawcy SSO.

Rozszerzony Entity ID, powiązany z bieżącą organizacją Dashboard, może zostać przypisany do konkretnej aplikacji dostawcy SSO.

Aby włączyć rozszerzony Entity ID dla aktywnej konfiguracji SAML SSO:

-

Wyłącz Altium Sign-On Settings.

-

Odśwież stronę, aby wywołać ponowne wygenerowanie adresu URL Entity ID do formatu rozszerzonego: https://live.altium.com/XXXXXXXXXX. Bieżąca organizacja może teraz zostać jednoznacznie zidentyfikowana poprzez swój rozszerzony Entity ID.

-

W interfejsie zarządzania aplikacjami dostawcy tożsamości zmień odwołanie Entity ID aplikacji – zwykle nazywane wariantem „Audience” lub „Entity” – na nową wersję rozszerzoną skopiowaną z Altium Dashboard. Zapisz ustawienia.

-

Aktywuj Integration test w Dashboard i ponownie włącz Altium Sign-On Settings.

Ten proces można powtórzyć dla pozostałych organizacji Altium w Twojej firmie, które powinny być powiązane z własną, dedykowaną aplikacją w ramach dostawcy tożsamości SSO. Jako przykład referencyjny: w dołączonym tutaj przewodniku konfiguracji Microsoft Entra ID nazwana aplikacja jest tworzona w kroku 3, a Identifier (Entity ID) jest dodawany w kroku 6.

Metody uwierzytelniania

Oprócz udostępnienia interfejsu konfiguracji łączności Altium SSO, strona Authentication w Dashboard zapewnia także globalną i indywidualną kontrolę nad pełnym zakresem opcji logowania użytkowników — mianowicie: tradycyjne logowanie e-mail/hasło, logowanie przez Google® i Facebook®, oraz Single Sign On przez dostawcę tożsamości Twojej organizacji. Opcje włączone w sekcji Authentication methods strony określają metody logowania dostępne dla wszystkich użytkowników Company Account w Twojej organizacji.

Opcje logowania można skonfigurować dla użytkownika individual, edytując ustawienia w jego wpisie Dashboard Altium Account. Wybierz przycisk  na stronie Dashboard Users danego użytkownika, aby uzyskać dostęp do opcji nadpisania logowania. Te ustawienia, po edycji przy włączonej opcji Override Authentication methods, będą miały pierwszeństwo przed globalnymi ustawieniami logowania na stronie Authentication — ale tylko dla tego użytkownika.

na stronie Dashboard Users danego użytkownika, aby uzyskać dostęp do opcji nadpisania logowania. Te ustawienia, po edycji przy włączonej opcji Override Authentication methods, będą miały pierwszeństwo przed globalnymi ustawieniami logowania na stronie Authentication — ale tylko dla tego użytkownika.

Ustawienia Authentication Override mogą być użyte w sytuacji, gdy SSO jest wymuszoną metodą logowania w organizacji (wszystkie pozostałe opcje są globalnie wyłączone), ale pojedynczy użytkownik wymaga określonego typu dostępu do logowania — na przykład tylko e-mail/hasło.

Indywidualne metody logowania użytkowników, które zostały określone ustawieniami Override Authentication methods (jak powyżej), można przywrócić do wartości domyślnych za pomocą opcji Reset users overrides w sekcji Authentication methods na stronie Authentication. Spowoduje to zresetowanie indywidualnych ustawień logowania dla wszystkich użytkowników do globalnych metod uwierzytelniania, które są aktualnie wybrane na stronie Authentication.

Konfiguracja weryfikacji dwuetapowej

Administratorzy grup konta firmowego mogą skonfigurować weryfikację dwuetapową, aby zapewnić dodatkową warstwę bezpieczeństwa, dzięki której użytkownicy mogą potwierdzić swoją tożsamość podczas próby logowania do swoich kont Altium przy użyciu danych e-mail/hasło. Dodatkową metodę weryfikacji można ustawić jako wysyłanie jednorazowego hasła (OTP) na e-mail lub generowanie OTP w aplikacji uwierzytelniającej, takiej jak Google Authenticator lub Okta Verify. Weryfikację dwuetapową można wymusić dla wszystkich użytkowników w koncie firmowym albo poszczególni użytkownicy mogą skonfigurować weryfikację dwuetapową dla swoich kont.

Konfiguracja weryfikacji dwuetapowej na poziomie konta firmowego jest wykonywana przez administratora grupy konta w obszarze 2-Step Verification na stronie Dashboard Authentication. Aby to zrobić, włącz opcję Enforce 2-Step Verification i wybierz wymagany Method, czyli OTP via Email lub OTP via Authenticator App. Jeśli wybrano opcję OTP via Authenticator App, wybierz wymagany App z listy rozwijanej (Other, Okta lub Google). Opcjonalnie ustaw link w polu Instructions Link (Optional) (ten link będzie wyświetlany na stronie 2-Step Authentication, gdy użytkownik spróbuje się zalogować).

Gdy weryfikacja dwuetapowa jest włączona i wybrano metodę OTP via Authenticator App , użytkownik będzie musiał dokończyć konfigurację podczas pierwszej próby logowania. Wymagane będzie dodanie kodu uwierzytelniającego do preferowanej aplikacji uwierzytelniającej poprzez zeskanowanie udostępnionego kodu QR w aplikacji lub poprzez wprowadzenie klucza tajnego. Następnie kod wygenerowany przez aplikację należy wpisać w polu Enter code. Po kliknięciu Continue zostanie udostępniona liczba kodów odzyskiwania, które można wykorzystać w przypadku utraty dostępu do kodu uwierzytelniającego w aplikacji. Kody te należy przechowywać w bezpiecznym miejscu. Kliknij Done , aby dokończyć logowanie do konta Altium.

Zwróć uwagę, że administratorzy grup konta firmowego logują się bez dodatkowego kroku weryfikacji, tj. administrator grupy do zalogowania potrzebuje wyłącznie danych e-mail/hasło.

Alternatywnie, jeśli weryfikacja dwuetapowa nie jest włączona na poziomie konta firmowego (opcja Enforce 2-Step Verification jest wyłączona na stronie Dashboard Authentication), weryfikację dwuetapową można skonfigurować na poziomie konta Altium. Po zalogowaniu do konta Altium przejdź do swojego profilu (klikając awatar/obraz użytkownika w prawym górnym rogu okna przeglądarki i wybierając My Profile z menu rozwijanego) i otwórz stronę Authentication. W obszarze 2-Step Verification na stronie włącz opcję Enable 2-Step Verification i wybierz wymagany Method, czyli OTP via Email lub OTP via Authenticator App.

-

Jeśli wybrano metodę OTP via Email , e-maile weryfikacyjne z kodem będą wysyłane na adres e-mail przypisany do profilu.

-

Jeśli wybrano metodę OTP via Authenticator App , wybierz wymagany App z listy rozwijanej (Other, Okta lub Google). W wyświetlonym oknie dokończ konfigurację aplikacji, jak opisano powyżej.

Jeśli weryfikacja dwuetapowa jest włączona na poziomie konta firmowego, ustawienia profilu będą odzwierciedlać ustawienia konta firmowego w trybie tylko do odczytu.

Uwierzytelnianie oparte na urządzeniu

Użytkownicy mogą skonfigurować metodę uwierzytelniania opartą na urządzeniu, obsługiwaną przez ich urządzenie (np. Windows Hello lub Face ID), podczas logowania do konta Altium.

Aby skonfigurować uwierzytelnianie oparte na urządzeniu, kliknij przycisk z odciskiem palca na stronie Altium Sign In (https://auth.altium.com/).

W następnym kroku dokończ logowanie, używając hasła, i kliknij Continue.

W zależności od urządzenia zostaną wyświetlone kroki potrzebne do ukończenia konfiguracji odpowiedniej metody uwierzytelniania. Po zakończeniu wprowadź żądany Device Name i kliknij Done.

Następnym razem, gdy wybierzesz logowanie z użyciem uwierzytelniania opartego na urządzeniu (klikając przycisk z odciskiem palca na stronie Altium Sign In), zostanie zaproponowane użycie skonfigurowanej metody do zalogowania.

Skonfigurowane metody uwierzytelniania opartego na urządzeniu można znaleźć w profilu. Przejdź do profilu (klikając awatar/obraz użytkownika w prawym górnym rogu okna przeglądarki i wybierając My Profile z menu rozwijanego) i otwórz stronę Authentication. Skonfigurowane metody będą wymienione w obszarze Authentication methods na stronie. Aby usunąć skonfigurowaną metodę, użyj kontrolki Unlink account w jej wpisie.