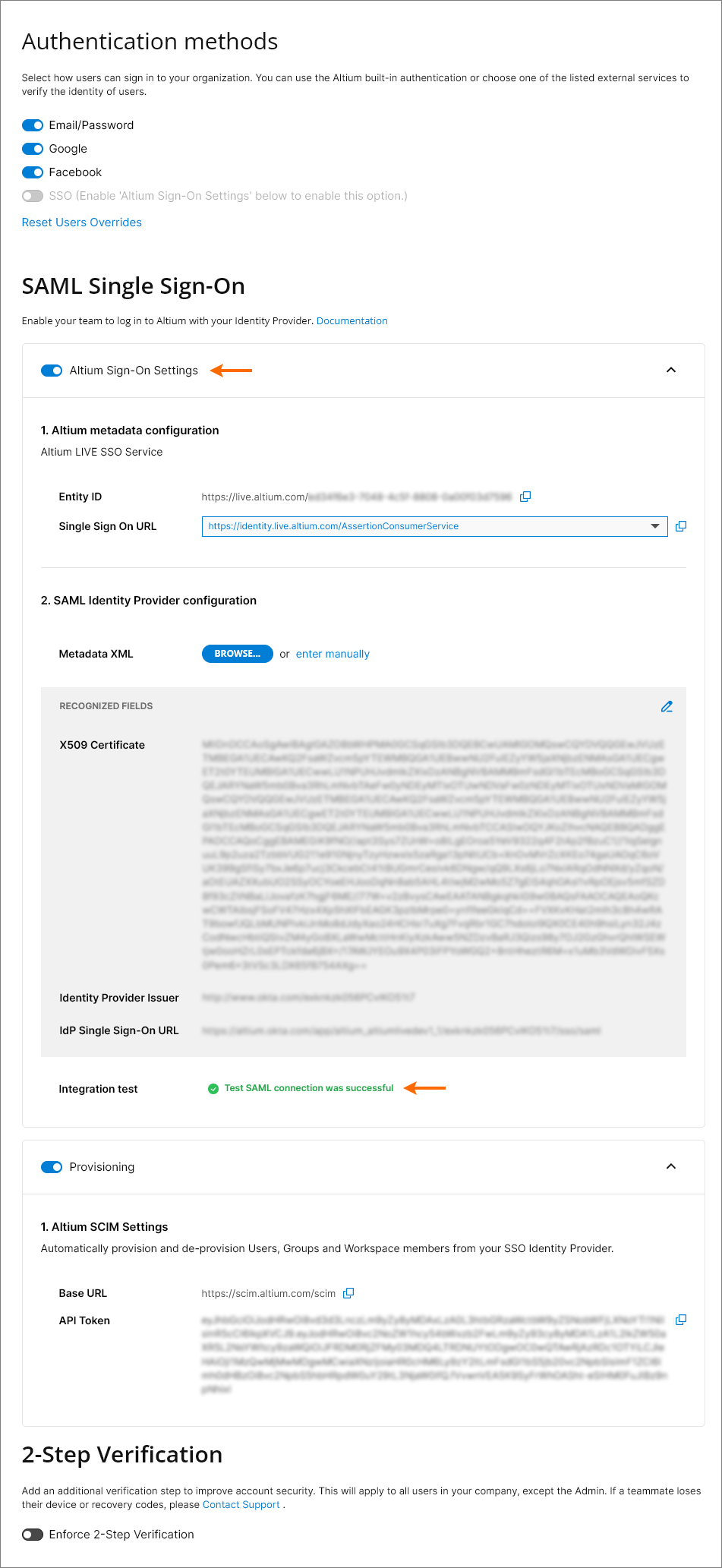

Company Dashboard Authentication 页面允许公司账户管理员为您的公司账户配置并启用 Single Sign-On(SSO)功能,并支持 SCIM(System for Cross-domain Identity Management,跨域身份管理系统)的用户与组预配,从而自动化您公司与其 Identity Provider(IdP)之间的身份数据交换。

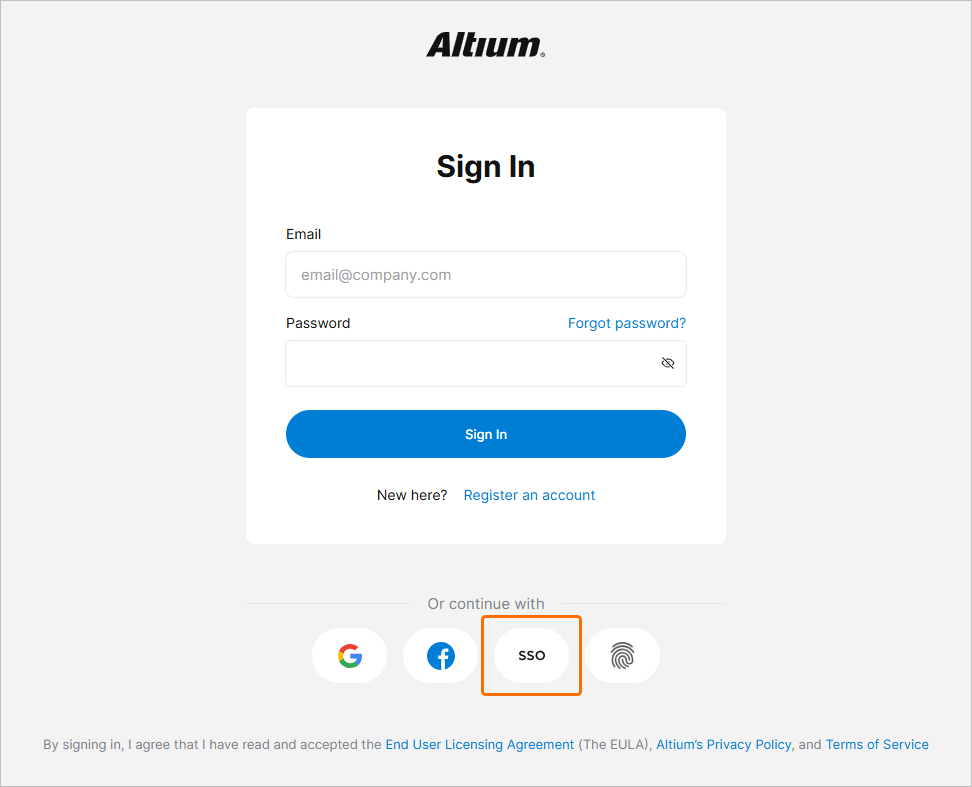

该后端配置系统允许公司账户管理员为公司用户建立、测试、启用和禁用 SSO 功能。SSO 选项在登录 Altium Designer、您的 Altium account 以及 Altium Workspace 时可用。为公司账户用户完成设置后,SSO 可让您使用与公司范围系统相同的一套凭据登录 Altium 软件与服务,带来更便捷的登录体验。

SAML Single Sign-On

当在 Dashboard 中完成配置并启用后,SSO 系统会基于您公司指定的 Identity Provider(IdP)(例如 Okta、OneLogin 等)建立已授权的身份,并且 ID 断言通信基于标准化的 Security Assertion Markup Language(SAML 2.0)。如果您公司的 SSO 登录界面尚未就绪,通常会基于 IdP 提供的模板或示例来搭建——这将触发基于 SAML 的身份验证断言交换,并提供对公司服务的访问。

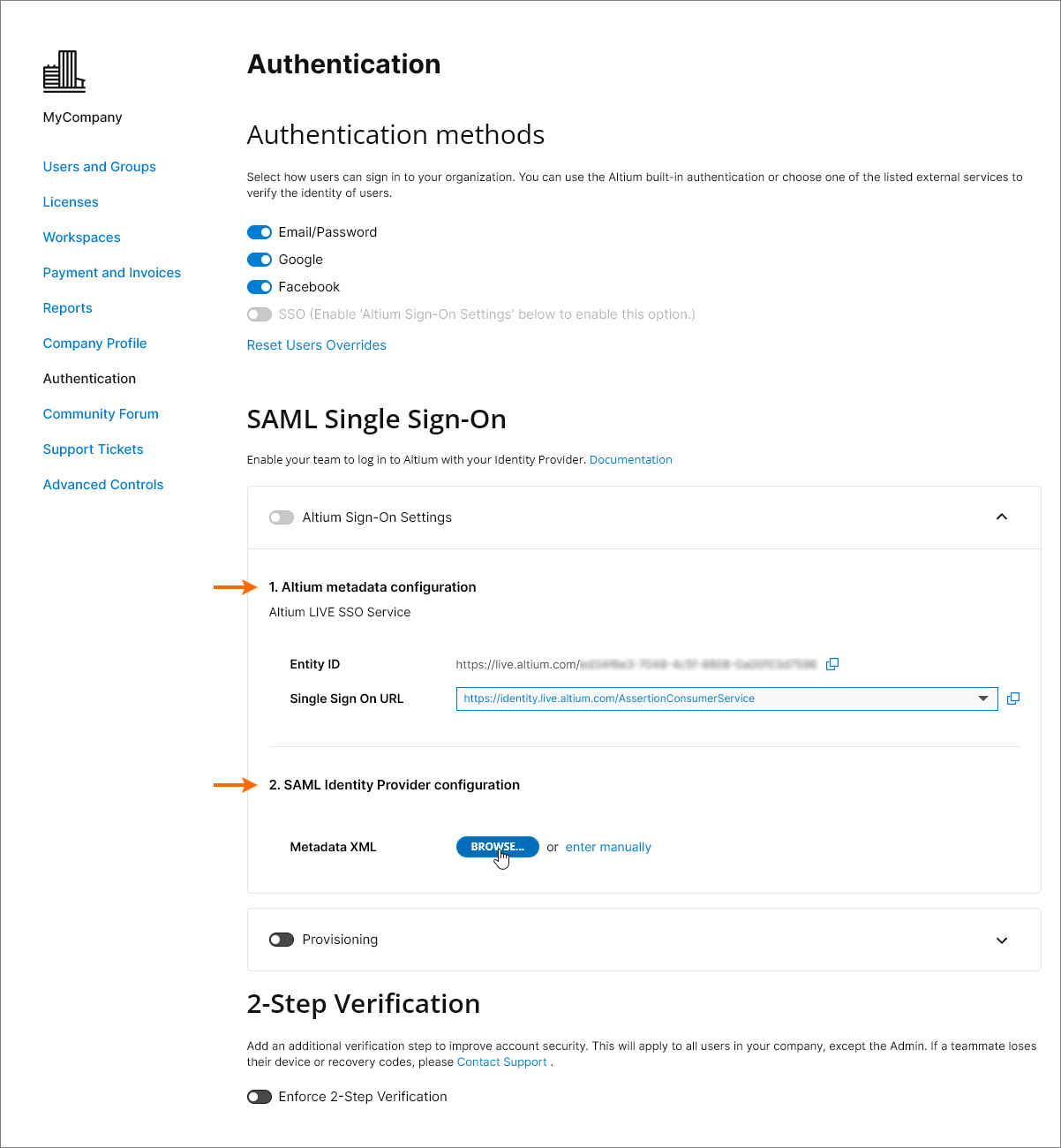

在默认状态下,Dashboard Authentication 页面会显示为 AltiumLive SSO 服务预配置的 URL(1. Altium metadata configuration),以及用于上传或手动输入 IdP 授权连接数据的选项(2. SAML Identity Provider Configuration)。

请注意,Altium metadata configuration 条目包含为您组织的 Altium SSO 服务提供的身份信息:

这些 URL 会被复制( )到 Identity Provider 界面中,以便为您公司的 SSO 服务生成 SAML 元数据。随后,将该配置代码(通常以 XML 数据形式提供)上传或复制到 SAML Identity Provider configuration 条目中。更多信息请参见下文。

)到 Identity Provider 界面中,以便为您公司的 SSO 服务生成 SAML 元数据。随后,将该配置代码(通常以 XML 数据形式提供)上传或复制到 SAML Identity Provider configuration 条目中。更多信息请参见下文。

Identity Provider Integration Examples

展开下方可折叠部分,查看典型 Identity Provider(OneLogin)的集成流程分步示例:

OneLogin Identity Provider integration example guide

以 OneLogin 作为身份提供方进行集成

添加 SAML 应用:

-

以管理员身份登录 OneLogin。

-

选择 Applications,然后选择 Add Apps。

-

搜索 “SAML”,并选择 SAML Test Connector (Advanced) IdP 应用选项。

-

指定应用名称(Display Name)。该名称仅用于显示。

-

点击 Save 按钮。

-

将 AltiumLive Dashboard Authentication 页面中的 Entity URI 和 Single Sign On URL(Assertion Consumer Service)条目复制(

)到下方指定的字段中。

)到下方指定的字段中。

在 OneLogin 应用设置中:

-

将上述 Entity URI(service provider name)粘贴为 Audience (EntityID) URL。

-

将上述 Single Sign On URL(Assertion Consumer Service)粘贴为 ACS (Consumer) URL Validator。

-

同时将 Single Sign On URL(Assertion Consumer Service)粘贴为 ACS (Consumer) URL。

-

RelayState、Recipient、Single Logout URL 和 Login URL 字段可留空。

-

确保 SAML nameID format 选项设置为 Email,并将 SAML signature element 设置为 Both。点击 Save 按钮确认设置。

-

点击 More Actions 按钮,然后选择 SAML Metadata 菜单选项,将 Identity Provider 的 SAML 元数据以 XML 文件形式下载。

-

该元数据文件将上传到 Dashboard 的 Authentication 页面中,用于配置 OneLogin SSO 服务——见下文。

-

如果希望在 Dashboard 中手动设置 OneLogin SSO 服务,可在 OneLogin 应用界面中选择 SSO 菜单选项以找到所需参数。

-

后续步骤是添加用户,并将该应用分配给这些用户。

展开下方可折叠部分,查看典型 Identity Provider(Okta)的集成与预配流程分步示例:

Okta Identity Provider integration example guide

以 Okta 作为 Identity Provider 进行集成

添加 SAML 应用:

-

以管理员身份登录 Okta。

-

点击 Admin 链接/按钮,然后点击公司 Applications 下的 Add Application 按钮。

-

点击 Create New App 按钮。

-

选择 SAML 2.0 作为 Sign-on method。

-

指定一个 App name。该名称仅用于显示。

-

记录 AltiumLive Dashboard Authentication 页面中的 Single Sign On URL(Assertion Consumer Service)和 Entity ID 条目。

-

将 Dashboard Single Sign On URL 条目复制(

)并粘贴到 Okta SAML Settings 的 Single sign on URL 字段中。

)并粘贴到 Okta SAML Settings 的 Single sign on URL 字段中。

-

将 Dashboard Entity ID 条目复制(

)并粘贴到 Okta SAML Settings 的 Audience URI 字段中。

)并粘贴到 Okta SAML Settings 的 Audience URI 字段中。

不需要 Default RelayState 条目。

-

其余字段按如下设置:

-

Name ID format 为 EmailAddress。

-

Application username 为(Okta)Email。

-

在 ATTRIBUTE STATEMENTS 部分,将 Name 字段设置为:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress,并将 Value 设置为:user.email

-

点击 Next 按钮并选择 ..Okta customer adding an internal app 选项。

-

点击 Finish 按钮。

-

点击 Identity Provider metadata 链接并将元数据 XML 保存到您的计算机,或点击 View Setup Instructions 按钮以获取手动设置选项。

-

在 Dashboard Authentication 页面的 SAML Identity Provider configuration 部分,上传已保存的元数据 XML 文件,或使用 enter manually 链接来设置各个独立部分——见下文。

Okta SCIM Provisioning example guide

以 Okta 作为 IdP 的 SCIM 预配集成

添加 SCIM(System for Cross-domain Identity Management)集成:

-

在 Okta Admin Console 中选择 General 选项卡,并将 SCIM 设置为预配方法。

-

选择 Provisioning 选项卡并点击 Edit 按钮。

-

在设置编辑模式下,选择所有预配操作(Import.. 和 Push.. 选项),并将 HTTP Header 设置为 Authentication 模式。

-

将 Dashboard SCIM Base URL 复制并粘贴到 Okta 的 SCIM Connector base URL 字段。

将 Dashboard SCIM API Token 复制并粘贴到 Okta 的 Authorization 字段(位于 HTTP HEADER 下)。

-

将

userName 指定为 Okta Unique identifier field for users。

-

点击 Test Connector Configuration 按钮(见上文)并确保连接正常工作。

如果配置测试成功,关闭 Test 窗口,然后保存配置( )。

)。

-

在左侧导航树中选择 To App,然后选择 Edit 选项。

启用 Create Users、Update User Attributes 和 Deactivate Users 选项,然后点击 Save。

用户、组的预配与取消预配:

-

选择 Push Groups 选项卡,然后点击 Refresh App Groups 按钮。

-

从主菜单中选择 Directory » Groups 页面选项。

在 Groups 中,您应能看到应用 Groups 和 Workspaces 都作为组条目出现。

-

创建与应用组/工作区同名的 “原生” Okta 组——在本示例中,即导入的 Administrators 和 Workspace 组。

-

选择一个已创建的 Okta 组,然后点击 Manage Apps 按钮。在 Assign Applications to <group name> 窗口中,将 SCIM Application 分配给该组,完成后点击  。

。

-

返回 Groups 页面并选择 Push Groups 选项卡。从 Push Groups 按钮菜单中选择 Find groups by name option。

-

输入组名称(此处为 Group Administrators),然后选择 Link Group 选项将其与应用组关联。保存该关联配置( )。

)。

管理用户与组

现在您应该可以向现有应用组添加成员,或从中移除成员。

-

创建一个新的 Okta 用户(Directory » People,然后选择 Add Person)。确保该用户使用一个在 AltiumLive 中不存在的唯一电子邮件地址。

-

将新用户添加到一个已分配给 SCIM 应用的 Otka 组(Directory » Groups,选择一个组,然后使用 Assign People)。

-

检查该用户是否出现在

AltiumLive 中。注意:可能需要清除 AltiumLive 用户缓存——要执行此操作,请在

Dashboard overview page 中点击

Refresh 按钮。

要通过 SCIM 应用程序创建新的用户组,请在 Groups 页面( )中创建一个新的 Okta 组,然后在 Push Groups 选项卡下找到新组名称并选择 Create Group 选项(而不是“Link Group”)。

)中创建一个新的 Okta 组,然后在 Push Groups 选项卡下找到新组名称并选择 Create Group 选项(而不是“Link Group”)。

已配置的 SCIM 应用程序应允许你:

-

更改用户的名字/姓氏以及电子邮件。

-

更改组成员关系。

-

更改组名称。

-

创建组。

-

删除组——在 Push Groups 下使用“delete from app”选项取消链接该组。

-

激活或停用用户——被激活的用户将收到一封激活邮件。

Workspace 在 Okta 中看起来类似于用户组,但只支持成员管理。你无法创建新的 workspace,也无法重命名现有的 workspace。

在向某个 Workspace 组添加或移除用户后,你可以通过 Altium 365 Workspace 界面检查结果。

-

新的 SCIM 用户应能够使用 SSO 登录

-

新的 SCIM 用户应会被自动邀请加入 Workspace。

-

不会向该用户发送电子邮件邀请。

展开下面的可折叠部分,查看以 Microsoft Entra ID 作为身份提供方(Identity Provider)的集成与预配流程分步示例:

SAML login with Microsoft Entra ID

与 Microsoft Entra ID 集成

SAML 应用程序:

1. 登录 Microsoft Entra admin center。

2. 选择 Identity,然后选择 Enterprise applications 选项。

3. 创建你自己的应用程序。

4. 选择 Users and groups,然后选择 Add user/group。

5. 选择 Single sign-on、Step 1,然后选择 Edit。

6. 从 Dashboard Authentication 页面复制( )Entity ID 和 Single Sign On URL。将复制的字符串粘贴到 Microsoft Entra 应用的 SAML Configuration 区域中的 Entity ID 和 Assertion Consumer Service URL 字段。确保这些字段的 Default 复选框已勾选,然后保存配置。

)Entity ID 和 Single Sign On URL。将复制的字符串粘贴到 Microsoft Entra 应用的 SAML Configuration 区域中的 Entity ID 和 Assertion Consumer Service URL 字段。确保这些字段的 Default 复选框已勾选,然后保存配置。

7. 下载创建的 Federation Metadata XML。

8. 将 Federation Metadata XML 上传到 Dashboard Authentication 页面,然后测试 SAML 集成连接。

预配(Provisioning):

1. 在 Microsoft Entra 应用管理界面中,在左侧面板选择 Provisioning ,然后点击 Get started 按钮。

2. 将 Provision MODE 设置为 Automatic.

3. 将 Tenant URL 设置为 Dashboard Authentication 页面中显示的 Base URL(见下文)。

4. 将 Secret Token 设置为 Dashboard Authentication 页面中显示的 API Token(见下文)。

5. 点击 Microsoft Entra Provisioning Test Connection 按钮;如果凭据成功获得授权,则 Save 该配置。

6. 在 Mappings 部分,有两组可选的属性映射——一组用于 Group 对象,另一组用于 User 对象。

7. 选择每个映射以查看从 Microsoft Entra ID 同步到你的应用的属性。被选为 Matching properties 的属性用于在你的应用中匹配用户和组,以执行更新操作。选择 Save 以提交任何更改。

你也可以通过禁用 Groups 映射来选择性地关闭组对象的同步。

8. 在 Settings 下,Scope 字段定义要同步哪些用户和组。选择 Sync only assigned users and groups(推荐),以仅同步在 Users and groups 页面中分配的用户和组。

9. 配置完成后,将 Provisioning Status 设置为 On。

10. 选择 Save 以启动 Microsoft Entra 预配服务。

展开下面的可折叠部分,查看以 JumpCloud 作为身份提供方的集成流程分步示例:

SAML SSO Configuration with JumpCloud

以 JumpCloud 作为身份提供方进行集成

1. 在 JumpCloud 界面中,从导航树选择 SSO,然后在 SSO 页面点击 Add New Application 按钮。

2. 在配置窗口的 Search 中输入“saml”,以定位并安装 Custom SAML App。

3. 为你的 Custom SAML App 实例命名——在本示例中,标签为“Altium”。

4. 切换到 JumpCloud 配置界面的 SSO 选项卡,并按所示输入来自 Dashboard Authentication 页面的 Entity/URL 设置。

5. 输入 JumpCloud 端点 IDP URL 并启用 Declare Redirect Endpoint 选项。

6. 切换到 JumpCloud 界面的 Identity Management 选项卡,然后输入从 Dashboard Authentication 页面复制的 Base URL 和 Token 内容。同时输入一个合适的测试邮箱地址。

7. 执行一次 Test Connection,页面右上角将显示确认消息(如下所示)。

8. 关闭(取消勾选)Group Management 选项,然后 Activate 配置。

注意:如果你在页面顶部收到类似“There was a problem activating Identity Management”的连接错误,或在页面底部收到“Test filter user: unable to get or create user from service”,请尝试输入不同的测试邮箱地址,然后再次选择 Activate。

9. 回到 JumpCloud 界面的 SSO 选项卡,使用 Export Metadata 选项下载生成的 SAML metadata XML 文件。

10. 在 Dashboard Authentication 页面中导入下载的 metadata XML 文件,然后使用 Test Sign On 按钮发起 Integration test。

11. 随后应显示集成测试成功的结果。

12. 在连接确认后,你可以启用 Altium Sign-On Settings 选项,然后在 Authentication methods 部分启用 SSO 选项。

展开下面的可折叠部分,查看以 Microsoft AD FS 作为身份提供方的集成流程分步示例:

SSO SAML Authentication with Microsoft AD FS

使用 Microsoft Administrative Domain Federated Services(AD FS)的 SSO SAML 身份验证

按照下面概述的步骤进行设置,使你的 Altium 365 组织登录使用 AD FS 实例进行 SSO 身份验证。

先决条件

设置 AD FS

-

打开 AD FS Management 应用程序(通常为 Start → Windows Administrative Tools → AD FS Management)。

-

导航到 Relying Party Trusts 并点击 Add Relying Party Trust... 选项(1)。

-

在弹出窗口中确保选择 Claims aware(2),并点击 Start(3)。

-

在 Select Data Source 步骤中选择 Enter data about the relying party manually(1),并点击 Next(2)。

-

为该信任(trust)提供一个显示名称。本示例使用

AltiumLive 作为显示名称。

-

根据你的安全配置,你可以指定一个可选的令牌加密证书。出于本指南目的,我们不使用该证书。

-

在 Configure URL 步骤中,确保选择 Enable support for the SAML 2.0 WebSSO protocol 选项(1),并在 Relying party SAML 2.0 SSO service URL: 字段(2)中输入

https://identity.live.altium.com/AssertionConsumerService。点击 Next(3)。

-

在 Configure Identifiers 步骤中,在输入字段(1)中为该信任提供一个标识符。该标识符必须取自 Dashboard Authentication 页面 SAML Single Sign-On 区域中的 Entity ID 条目。确保点击 Add 按钮(2)。

结果应如下所示。点击 Next。

-

根据你的安全配置,你可以在下一步选择可选的访问控制策略。在本示例中,我们不选择任何额外策略,并使用

Permit everyone 选项继续。

-

检查配置并选择 Next。

-

在设置信任期间并非所有设置都可用。要允许将

SHA-1 用作安全哈希算法,请右键单击你刚添加的 Relying Party Trust 名称并选择 Properties。

-

在属性窗口中选择 Advanced 选项卡(1),并将

SHA-1 设置为安全哈希算法(2)。点击 OK 保存更改。

-

回到 AD FS Management 窗口,选择你添加的 Relaying Party Trust,并选择 Edic Claim Issuance Policy... 选项。

-

在 Edit Claim Issuance Policy 窗口中选择 Add Rule...

-

在向导的 Choose Rule Type 步骤中,确保已选择 Send LDAP Attributes as Claims,然后点击 Next。

-

提供一个 Claim rule name(1),选择 Active Directory 作为 Attribute store(2),并从包含 Altium Account 用户名的 ID 中选择一个 LDAP Attribute(3)。该属性必须在 Outgoing Claim Type(3)中映射到 Name ID。点击 Finish(4)。

Important Note:在本示例中,我们已将 Surname 或 Last name 映射为包含所需值。你的配置可能不同。

-

点击 OK 以确保已保存 claim issuance policy。

这就完成了 AD FS 的设置。

Important Note: 从相应的服务器下载 FederationMetadata.xml 文件。

设置 Altium 365

-

以组织管理员身份登录你的 Altium Account。

-

将鼠标悬停在页面右上角的个人资料图标/头像上,然后选择 Company Dashboard。

-

从导航窗格中选择 Authentication。

-

在 Authentication 设置中,点击 2. SAML Identity Provider configuration -> Metadata XML 部分里的 BROWSE... 按钮,并上传你之前下载的

FederationMetadata.xml 文件。

-

配置应会被导入,并且应能看到 X509 Certificate、Identity Provider Issuer 和 IdP Single Sign-On URL 的值。点击 TEST SIGN ON 按钮来测试设置。

-

在登录界面中,根据你组织的要求提供用户凭据,然后点击 Sign in。

-

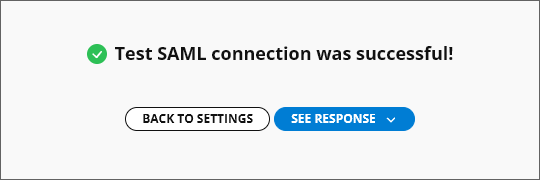

断言将被发送回 Altium 365。如果屏幕显示 Test SAML connection was successful! 消息,则表示配置已正确完成。你可以点击 SEE RESPONSE 按钮查看 SAML 响应。点击 BACK TO SETTINGS 返回 Authentication 设置页面。

-

在 Authentication 设置页面启用 Altium Sign-On Settings(1)和 SSO(2)。

这就完成了设置。从此刻起,你组织中的用户应能够使用你组织的 AD FS 作为 SSO IdP 登录 Altium 365。

展开下面的可折叠部分,查看将 AWS IAM Identity Center 作为身份提供方的集成流程分步示例:

SSO SAML Configuration with AWS IAM Identity Center

使用 Amazon Web Services (AWS) Identity Access Management (IAM) Identity Center 的 SSO SAML 配置

-

前往 IAM Identity Center 并添加一个自定义 SAML 2.0 应用程序(Add Application)。

-

从你的 Altium SSO 页面填写 AWS 元数据 URL 设置。使用 Submit 确认设置。

-

从 IAM Identity Center metadata 区域下载元数据文件。

-

前往 Edit attribute mappings。

-

添加

${user:email} 和 Format 作为 unspecified。

-

在 AWS 中创建新用户——用户名应采用

user@domain.com 的格式。

将该应用程序分配给已创建的用户或某个组。

-

Dashboard 中的 Provisioning 选项应关闭。

目前,AWS 不支持通过 SCIM 进行自动出站预配。

-

确保 Altium 端与 IAM 端存在相同的用户。用户命名应遵循

user@domain.com 格式。

-

在 Dashboard 的 SAML Identity Provider configuration 部分,使用 Browse 按钮导入你在步骤 3 中先前下载的 XML 文件。

选择 TEST SIGN ON 按钮来测试设置。

-

随后你将被重定向到 AWS 登录页面。输入你的 AWS 用户凭据。你应会被重定向回 Dashboard,并看到“Test SAML connection was successful!”消息。

-

测试成功后,你将能够把 SSO 选项切换为 On。

Dashboard SSO 配置

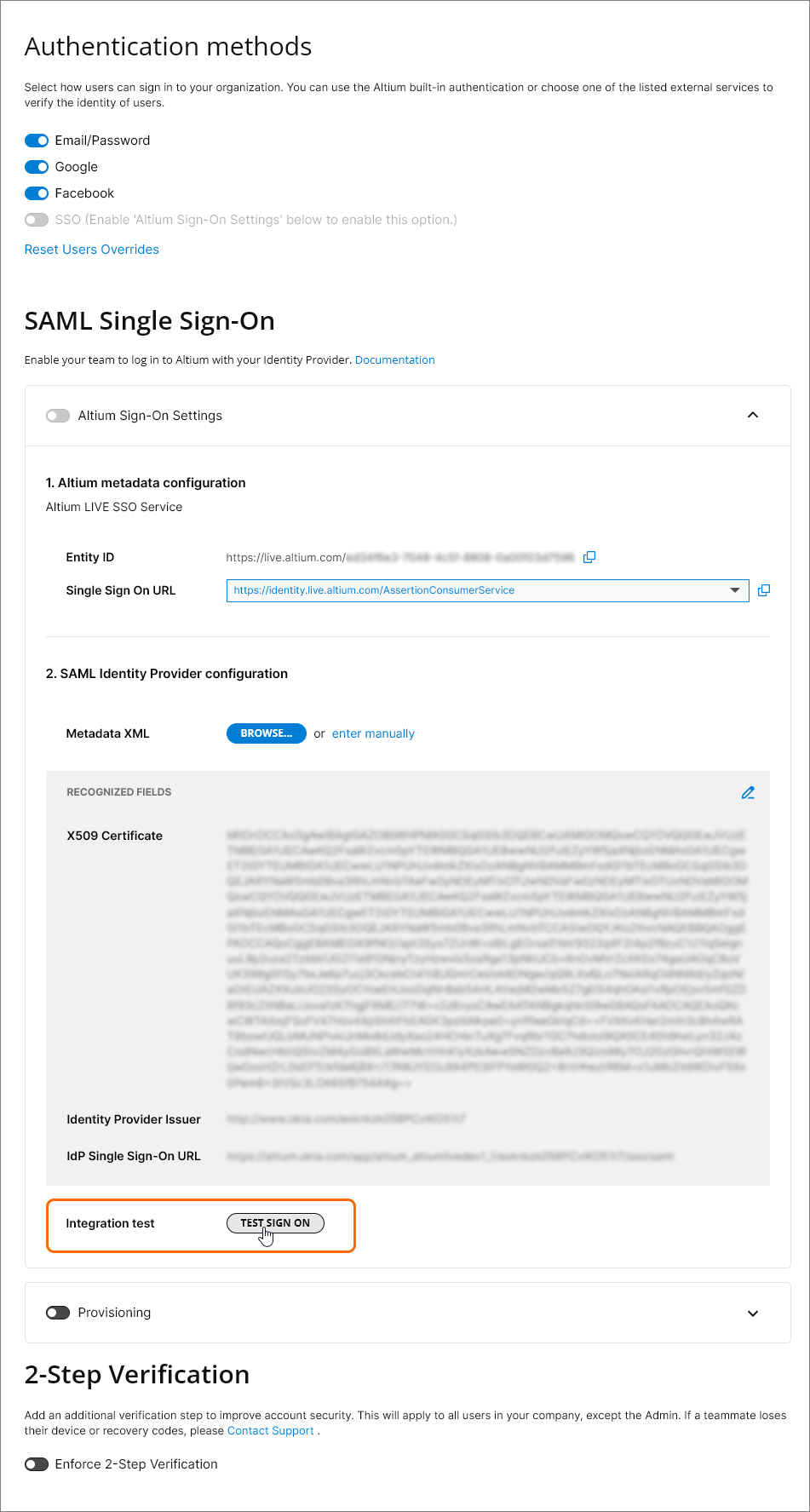

要在 Dashboard 中配置 SSO 系统(如果尚未完成),请在 Authentication 页面使用  按钮定位并上传由你公司 IdP 生成的 SAML IdP 配置 XML 文件——参见上面的 IdP 集成示例。或者,使用 enter manually 链接来添加配置的各个元素(安全证书和 URL)。

按钮定位并上传由你公司 IdP 生成的 SAML IdP 配置 XML 文件——参见上面的 IdP 集成示例。或者,使用 enter manually 链接来添加配置的各个元素(安全证书和 URL)。

系统会解析已上传的 IdP XML 文件以提取主要配置字段(X509 Certificate、Identity Provider Issuer URL 和 IdP Single Sign-On URL),如有需要可手动编辑( )。

)。

在运行 Integration Test 之前,SSO 不会启用;该测试由  按钮触发。它会验证 SSO 身份流程以及你公司的 SSO 登录,然后提供一条确认消息,其中包含用于检查 SAML 授权结果代码(

按钮触发。它会验证 SSO 身份流程以及你公司的 SSO 登录,然后提供一条确认消息,其中包含用于检查 SAML 授权结果代码( )的选项。

)的选项。

回到 Authentication 页面后,配置有效性检查会报告为成功,并且可以启用公司账户的单点登录能力( )。如果之后 SSO 被禁用(无论是手动禁用还是因配置变更而禁用),

)。如果之后 SSO 被禁用(无论是手动禁用还是因配置变更而禁用), 按钮将变为可用,以便重复测试流程。

按钮将变为可用,以便重复测试流程。

请注意,用户 Provisioning 部分已预先配置了 Altium 的 SCIM 设置,以支持通过你公司的身份提供方(IdP)进行用户/组预配,例如 Okta、OneLogin 等。

Important:成功进行预配所需的用户资料属性为:

使用一个 SSO 提供方管理多个组织

如果你的公司在公司的 Altium Account 下有多个 Altium Organization——例如每个全球区域一个组织——那么可以使用单一的 SSO 身份提供方,通过扩展的 Dashboard Entity ID 格式来管理全公司的 SSO 身份验证。

Entity ID 格式(默认是 https://live.altium.com)会扩展为带有为当前组织生成的 GUID 后缀。随后,该增强的 URL 格式可用于与该 Altium Organization 关联的特定 SSO 提供方应用程序。你公司 Altium Account 下的其他组织(具有不同的 GUID Entity ID 后缀)可以链接到同一 SSO 身份提供方下的不同 SSO 应用程序。实际效果是:全公司的 SSO 登录认证可以在一个 SSO 身份提供方中进行管理。

与当前 Dashboard 组织关联的扩展 Entity ID 可分配给特定的 SSO 提供方应用程序。

与当前 Dashboard 组织关联的扩展 Entity ID 可分配给特定的 SSO 提供方应用程序。

要为一个处于活动状态的 SAML SSO 配置启用扩展 Entity ID:

-

禁用 Altium Sign-On Settings。

-

刷新页面以触发将 Entity ID URL 重新生成为其扩展格式:https://live.altium.com/XXXXXXXXXX。现在可通过其扩展 Entity ID 对当前组织进行明确识别。

-

在身份提供方的应用程序管理界面中,更改应用程序的 Entity ID 引用 ——通常称为 “Audience” 或 “Entity” 的某种变体——为从 Altium Dashboard 复制的新扩展版本。保存设置。

-

激活 Dashboard Integration test 并重新启用 Altium Sign-On Settings。

该过程可对你公司其他 Altium Organization 重复执行;这些组织应链接到 SSO 身份提供方中各自专用的应用程序。作为示例参考,在此处包含的 Microsoft Entra ID setup guide 中,会在步骤 3 创建一个命名的应用程序,并在步骤 6 添加 Identifier (Entity ID)。

身份验证方法

除了提供用于配置 Altium SSO 连接的设置界面外,Dashboard Authentication 页面还提供对全套用户登录选项的全局与单独控制——即:传统的邮箱/密码、Google® 和 Facebook® 登录,以及通过你组织的身份提供方进行的单点登录。页面 Authentication methods 部分中启用的选项决定了你组织所有公司账户用户可用的登录方式。

可以通过编辑其 Dashboard Altium Account 条目中的设置,为某个 individual 用户配置登录选项。在用户的 Dashboard Users page 上选择  按钮,以访问其登录覆盖选项。当启用 Override Authentication methods 选项并编辑这些设置后,它们将仅对该用户优先于 Authentication 页面上的全局登录设置。

按钮,以访问其登录覆盖选项。当启用 Override Authentication methods 选项并编辑这些设置后,它们将仅对该用户优先于 Authentication 页面上的全局登录设置。

当组织强制使用 SSO 作为登录方式(全局禁用所有其他选项)时,可能会使用身份验证覆盖设置;但某个单独用户可能需要特定类型的登录访问——例如仅邮箱/密码。

通过 Override Authentication methods 设置(如上所示)为单个用户指定的登录方法,可在 Authentication 页面的 Authentication methods 区域中使用 Reset users overrides 选项恢复为默认值。这将把所有用户的单独登录设置重置为 Authentication 页面上当前选定的全局身份验证方法。

两步验证配置

公司账户的组管理员可以配置两步验证,以提供额外的安全层,使用户在尝试使用电子邮件/密码凭据登录其 Altium 账户时能够确认身份。额外的验证方式可以设置为向电子邮件发送一次性密码(OTP),或在身份验证器应用中生成 OTP,例如 Google Authenticator 或 Okta Verify。两步验证可以对公司账户中的所有用户强制启用,或者由单个用户为其账户配置 两步验证。

在公司账户级别配置两步验证由账户的组管理员在 Dashboard Authentication 页面的 2-Step Verification 区域中完成。为此,请启用 Enforce 2-Step Verification 选项并选择所需的 Method,即 OTP via Email 或 OTP via Authenticator App。如果选择了 OTP via Authenticator App 选项,则从下拉列表中选择所需的 App(Other、Okta 或 Google)。也可以在 Instructions Link (Optional) 字段中设置一个链接(当用户尝试 登录时,该链接将显示在 2-Step Authentication 页面上)。

当启用两步验证并选择了 OTP via Authenticator App 方法时,用户在首次尝试登录时需要完成最终配置。需要通过扫描应用提供的二维码或输入密钥,将身份验证器代码添加到首选的身份验证器应用中。之后,需要在 Enter code 字段中输入应用生成的代码。 点击 Continue 后,将提供一组恢复代码,以便在无法访问应用中的身份验证器代码时使用。这些代码应存放在安全的位置。点击 Done 以完成登录 Altium 账户。

请注意,公司账户的组管理员登录时无需额外的验证步骤,即组管理员登录仅需要电子邮件/密码凭据。

或者,如果公司账户级别未启用两步验证(在 Dashboard Authentication 页面上 Enforce 2-Step Verification 选项被禁用),则可以在 Altium 账户级别配置两步验证。登录 Altium 账户后,访问您的个人资料(点击浏览器窗口右上角的用户头像/图片,并在下拉菜单中选择 My Profile),然后打开 Authentication 页面。在页面的 2-Step Verification 区域中,启用 Enable 2-Step Verification 选项 并选择所需的 Method,即 OTP via Email 或 OTP via Authenticator App。

如果在公司账户级别启用了 两步验证,个人资料设置将以只读模式反映公司账户设置。

基于设备的身份验证

用户在登录 Altium 账户时,可以配置其设备支持的基于设备的身份验证方法(例如 Windows Hello 或 Face ID)。

要配置基于设备的身份验证,请在使用 Altium 登录页面(https://auth.altium.com/)时点击指纹按钮。

在下一步中,使用密码完成登录并点击 Continue。

根据您的设备,将提供完成相应身份验证方法配置的步骤。完成后,输入所需的 Device Name 并点击 Done。

下次当您选择使用基于设备的身份验证登录(在 Altium 登录页面点击指纹按钮)时,系统会提示您使用已配置的方法登录。

已配置的基于设备的身份验证方法可在您的个人资料中找到。访问您的个人资料(点击浏览器窗口右上角的用户头像/图片,并在下拉菜单中选择 My Profile),然后打开 Authentication 页面。已配置的方法将列在页面的 Authentication methods 区域中。要移除某个已配置的方法,请使用其条目中的 Unlink account 控件。