SSO/SAMLログイン

Valispace内では、Security Assertion Markup Language version 2(SAML v2)を使用したSingle Sign-On(SSO)でログインすることができます。SAML v2互換のIdentity Provider(IdP)があれば、それをValispaceインスタンスに接続し、ユーザは既存のアカウントでログインすることができます。

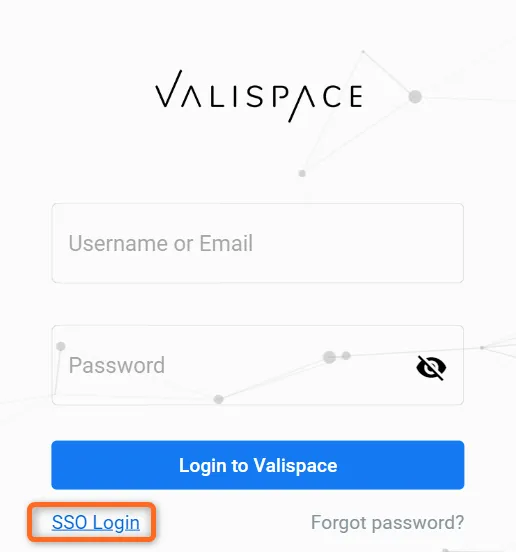

SSO ログイン

SSO ログイン

ValispaceアプリケーションのSSO設定は、デプロイのタイプによって異なります。

01.サーバー側の設定:

SSO設定が更新された後、設定することができます。以下の設定はアプリケーションの再起動を必要としません。

アプリケーションの再起動は必要ありません。

-

AUTH_SSO_SP_ENTITY_ID

デフォルトの http://127.0.0.1:8000/rest/auth/sso/metadata/ をデプロイの URL に置き換えます。例: https:// -

AUTH_SSO_SP_ACS

https://のように URL を実際のものに置き換えます。 -

AUTH_SSO_SP_SLS

https://のようにURLを実際のものに置き換える。 -

AUTH_SSO_X509CERT

オプション設定として空白のままにすることもできます。x509証明書が必要な場合、この機能を有効にするためのヘルプがAltium Supportにあります。 -

AUTH_SSO_IDP_XML

両者を接続する IdP メタデータ XML。さらに説明する。 -

AUTH_SSO_NAMEID_FORMAT

IdP によってサポートされている nameId の形式は異なる。設定ページの「Authentication SSO Attributes」セクションで、Identity Provider(IdP)がさまざまなフィールドに使用する特定の名前を定義するオプションがある。以下に、これらのプロパティにどのような名前を付けるかの例を示す:-

AUTH_SSO_EMAIL_ATTRIBUTE メール -

AUTH_SSO_USERNAME_ATTRIBUTE uid -

AUTH_SSO_FIRST_NAME_ATTRIBUTE 名前 -

AUTH_SSO_LAST_NAME_ATTRIBUTE sn

Note: これらの名前はIdPによって文書化されているはずですが、IdPとSPの両方を設定した後に500エラーが発生した場合、役に立つツールがあります。SAML-tracer .これはChromeまたはFirefox用のアドオンで、IdPがValispaceに送信する情報とフィールド名を表示し、正しくマッピングしてくれる。 -

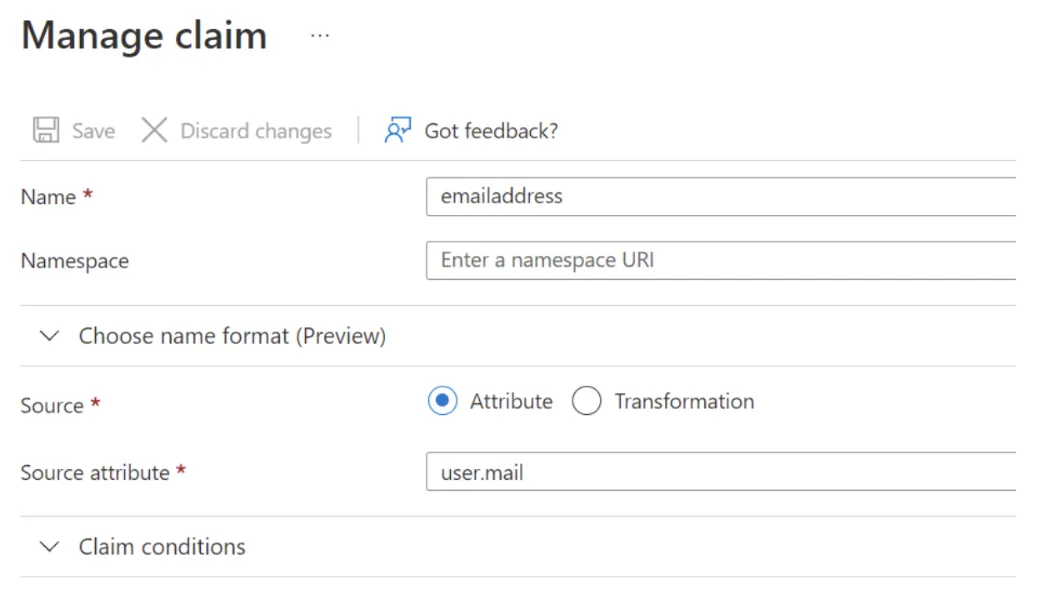

Azureが'nameId'を'emailAddress'形式で送信するように設定されている場合、'nameId'は属性として送信されません。AzureのClaim機能には、'namespace'という属性があります。この'namespace'は空のままにしておくか(デフォルトでは空ではない)、Valispaceの管理者設定で一致させる必要がある。

例えば、Microsoft Azureの場合、クレームの'namespace'は空のままにしておく。あるいは、Valispace の管理者設定の同じ属性に対応させる。

最初に、可能であれば、Azure の AuthnRequest の NameIDPolicy Element を「persistent」に設定する。このステップが完了したら、対応するValispaceの設定(

これにより、各ユーザーは、Azure と Valispace 間のリンクを確立する一意のトークンを受け取るようになる。この方法は、メールアドレスの変更よりも優先される。

次に、Valispace の以下の設定を以下の設定に合わせて修正することを検討する:

これらの設定は、メールアドレスが「ユーザー名」として使用されることを前提としています。

02.IdPのセットアップと検証:

これは、セットアップで使用する特定のIdPに完全に依存する。この文書では、特定のIdPについて、最も一般的な文書のリンクを以下に示します:

-

Azure AD SAML Azure/active-directory-setup-sso

-

Auth0 Auth0 configure-auth0-saml-identity-provider

-

キークローク https://www.keycloak.org/docs/latest/server_admin/#_saml

IdPで新しいアプリケーション/設定を追加する場合、通常、追加したいアプリケーションに関する以下の情報を求められます:

-

ENTITY_ID

https://

-

ACS (Assertion Consumer Service)

https://

-

SLS (Single Logout Service)

https://

また、どのユーザーフィールドが設定されたアプリケーションとその名前に送信されるかを設定することもできる。

IdPが設定されたので、SPをIdPにリンクする必要がある。そのためには、IdP接続情報を含むXML形式のファイルを入手する必要がある。これはIdPによって異なるが、取得方法は2つある。

-

IdPからXMLとして直接入手する方法

-

IdPは接続情報を示すが、XML形式ではない。この場合、https://www.samltool.com/idp_metadata.php、提供された情報でメタデータを自動構築することが推奨される。

XMLファイルを入手したら、その内容をすべてコピーしてフィールドに貼り付ける:

各ステップが完了すると、ValispaceのログインページにSSOログインボタンが表示され、最新の設定済みIdPログイン画面にリダイレクトされ、ログインできるようになる。

SSOログインのみ

シングルサインオン(SSO)を有効にすると、ユーザはSSOまたはユーザ名とパスワードのいずれかを使用して配置にログインできます。ユーザ名とパスワードを使用したログインをユーザに制限したい場合は、管理パネルで「フラグ」を切り替えることで制限できます。このフラグはログインページの "ユーザー名とパスワード "オプションを非表示にします。この機能を有効にするには、管理者は管理パネルにログインし、"Constants "に移動し、"Config "に移動する必要があります。そこから、管理者はオプション "AUTH_USERNAME_PASSWORD" のチェックを外すことができます。

このデモを見て、素早く簡単に実行する方法を学んでください。

AI で翻訳

AI で翻訳