Enterprise Server 管理员可以为您的服务器配置并启用 Single Sign-On(SSO)功能。后端配置系统允许管理员为服务器用户建立、测试、启用和禁用 SSO 功能。登录 Enterprise Server 浏览器界面时可使用 SSO 选项。为服务器用户设置后,SSO 提供了便利性:可使用与公司范围系统相同的一组凭据来访问服务器。

-

如果强制使用 SSO(在浏览器界面的 Admin – Settings – Authentication 页面启用了 Enforce SSO (not applied to access from localhost) 选项),用户在访问 Enterprise Server 地址后将立即看到 SSO 登录页面。

-

从 Altium Designer 连接到 Enterprise Server Workspace 时也可以使用 SSO 访问。更多信息请参阅 Accessing Your Workspace 页面。

关于访问 Enterprise Server 浏览器界面的更多信息,请参阅 Exploring the Browser-based Interface 页面。

当使用内部 Identity Provider 时,Enterprise Server 必须信任该 Identity Provider 所使用的 HTTPS 证书。否则,当尝试从 Enterprise Server 与其建立连接时会出现错误。主要厂商(Okta、Entra ID 等)的 Identity Provider 默认都具有正确且受信任的证书。

SAML Single Sign-On

在 Enterprise Server 中完成配置并启用后,SSO 系统会基于您公司指定的 Identity Provider(IdP)(例如 Okta、OneLogin 等)来建立已授权的身份,并使用标准化的 Security Assertion Markup Language(SAML 2.0)进行 ID 断言通信。贵公司的 SSO 登录界面(如果尚未建立)通常基于 IdP 提供的模板或示例——它会触发基于 SAML 的身份验证断言交换,并提供对公司服务的访问。

当在浏览器界面的 Admin – Settings – Authentication 页面中,从 SSO 下拉列表选择 SAML 选项时,该页面会显示 Enterprise Server SSO 服务(Altium Metadata Configuration)的预配置 URL,以及用于上传或手动输入 IdP 授权连接数据(SAML Identity Provider Configuration)的选项。

当您的 Identity Provider 设置为与公司服务集成后,应可从该 Identity Provider 获取 IdP 配置元数据——请参见下方的 IdP 集成示例。要在 Enterprise Server 中配置 SAML SSO 系统(如果尚未完成),请使用  按钮定位并上传由贵公司 IdP 生成的 SAML IdP 配置 XML 文件。系统会解析上传的 IdP XML 文件,以提取主要配置字段(X509 Certificate、Identity Provider Issuer URL 和 IdP Single Sign-On URL)。或者,也可以将配置中的各个元素(安全证书和 URL)手动添加到相应字段中。

按钮定位并上传由贵公司 IdP 生成的 SAML IdP 配置 XML 文件。系统会解析上传的 IdP XML 文件,以提取主要配置字段(X509 Certificate、Identity Provider Issuer URL 和 IdP Single Sign-On URL)。或者,也可以将配置中的各个元素(安全证书和 URL)手动添加到相应字段中。

在运行集成测试之前,SSO 不会启用;该测试通过  按钮触发。它会验证 SSO 身份流程以及贵公司的 SSO 登录。配置测试成功后,点击

按钮触发。它会验证 SSO 身份流程以及贵公司的 SSO 登录。配置测试成功后,点击  按钮(

按钮( )即可保存设置,并将其实际应用到 Enterprise Server。

)即可保存设置,并将其实际应用到 Enterprise Server。

如果之后禁用 SSO(手动禁用或因配置变更而禁用), 按钮将可用,以便重新执行测试流程。

按钮将可用,以便重新执行测试流程。

Identity Provider 集成示例

展开下面的可折叠部分,查看以 OneLogin 作为 Identity Provider 的集成流程分步示例。

Integration with OneLogin

-

以管理员身份登录 OneLogin。

-

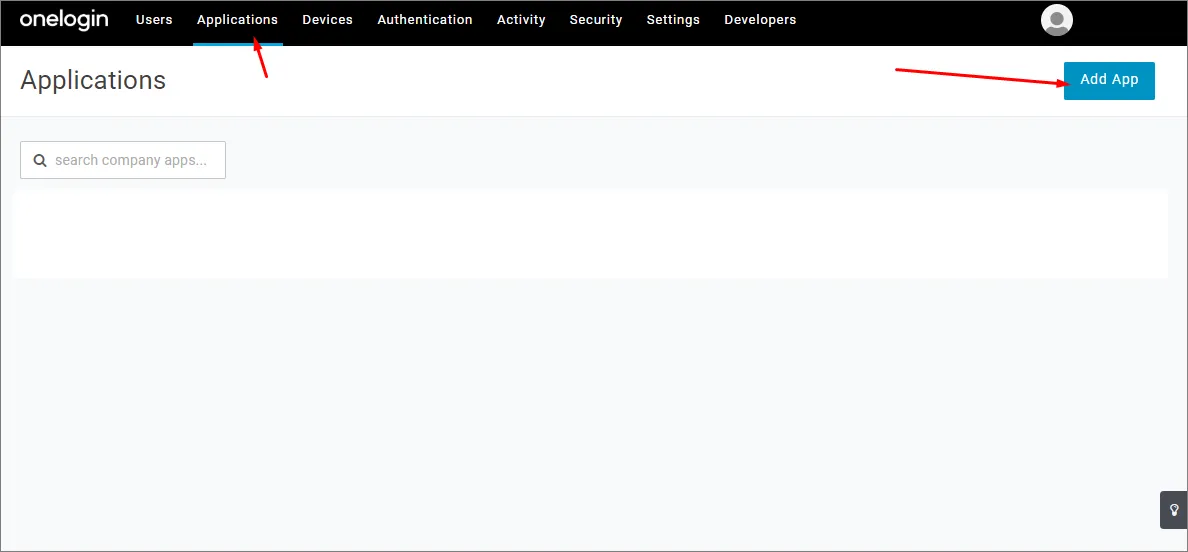

选择 Applications,然后选择 Add Apps。

-

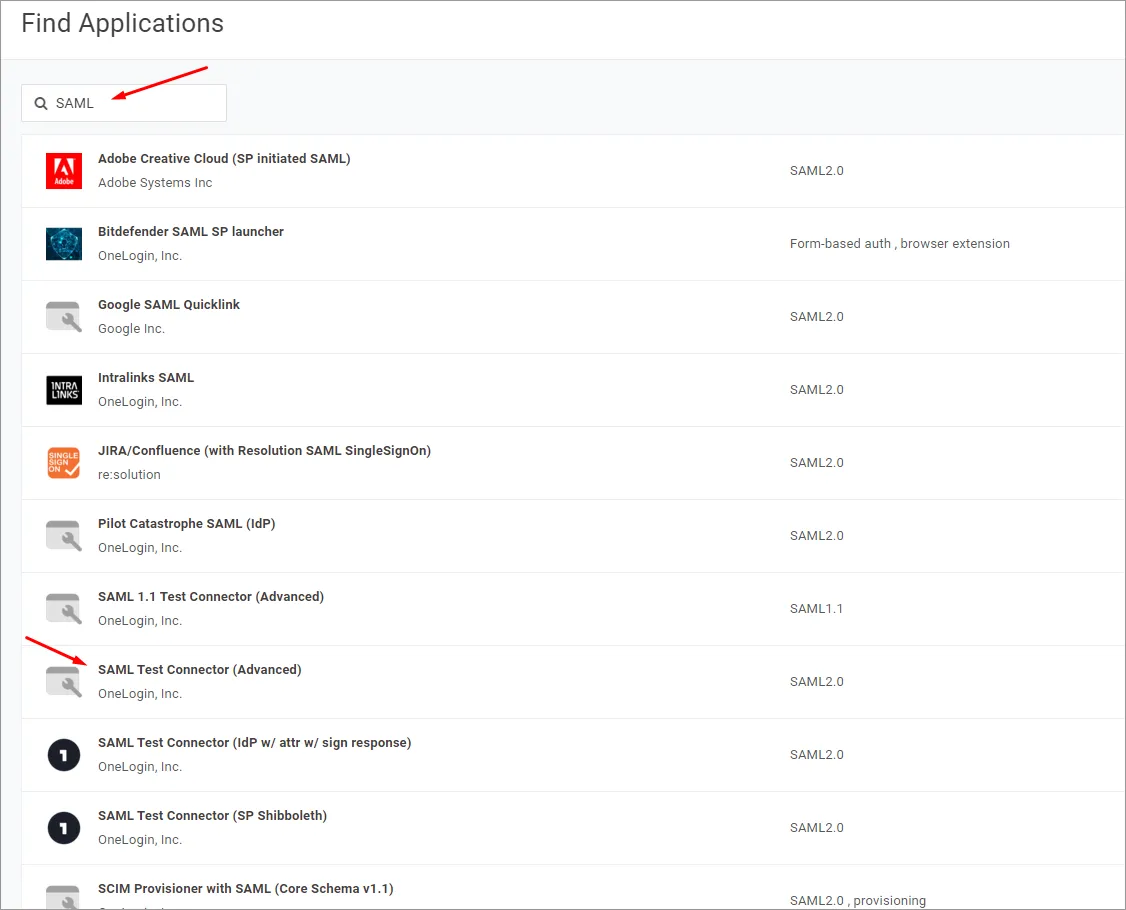

搜索 “SAML”,并选择 SAML Test Connector (Advanced) IdP 应用选项。

-

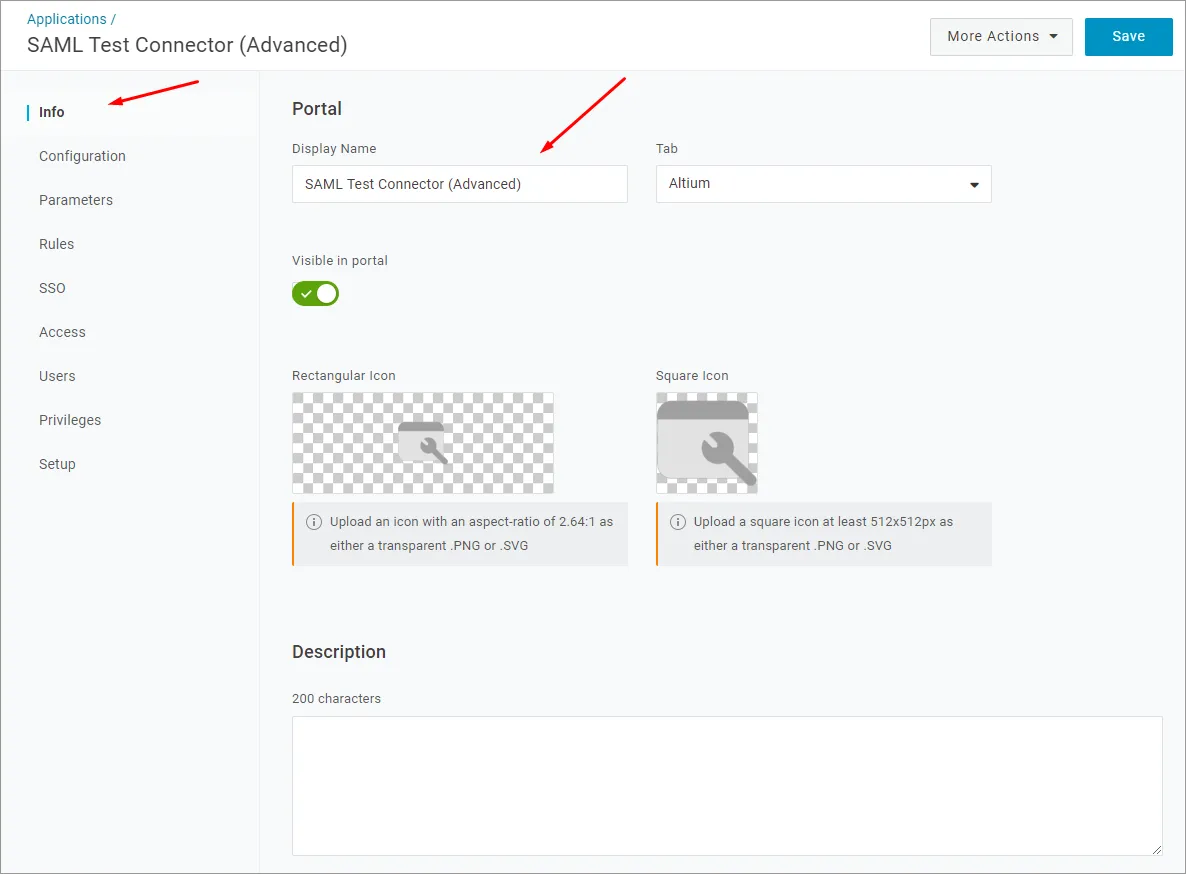

指定一个应用名称(Display Name)。这仅用于显示。

-

点击 Save 按钮。

-

从 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面复制( )Entity ID 以及 Single Sign-On URL(Assertion Consumer Service)条目,并按如下说明粘贴到相应字段中。

)Entity ID 以及 Single Sign-On URL(Assertion Consumer Service)条目,并按如下说明粘贴到相应字段中。

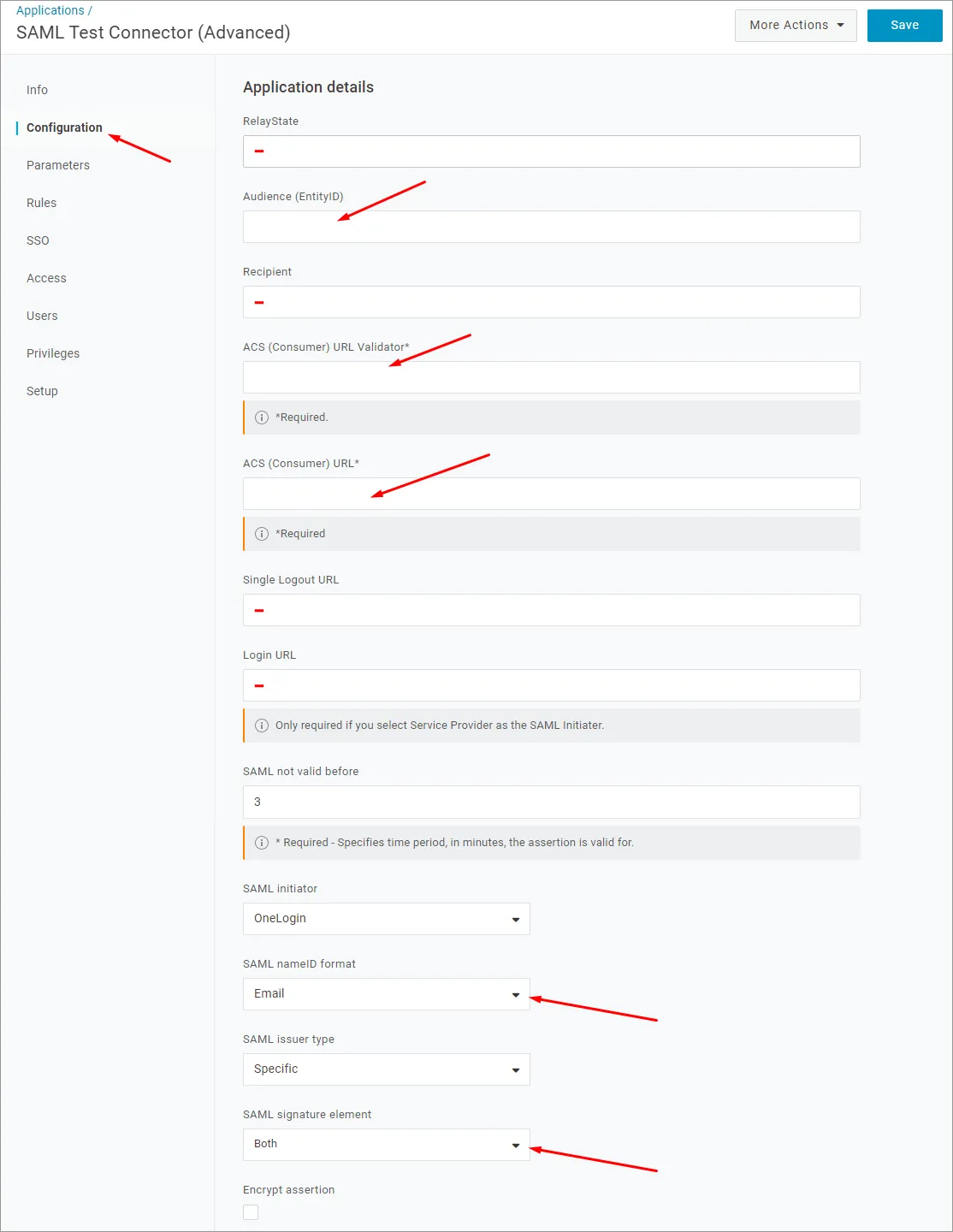

在 OneLogin 应用设置中:

-

将上述 Entity ID (service provider name)粘贴为 Audience (EntityID) URL。

-

将上述 Single Sign-On URL(Assertion Consumer Service)粘贴为 ACS (Consumer) URL Validator。

-

同时将 Single Sign-On URL(Assertion Consumer Service)粘贴为 ACS (Consumer) URL。

-

RelayState、Recipient、Single Logout URL 和 Login URL 字段可留空。

-

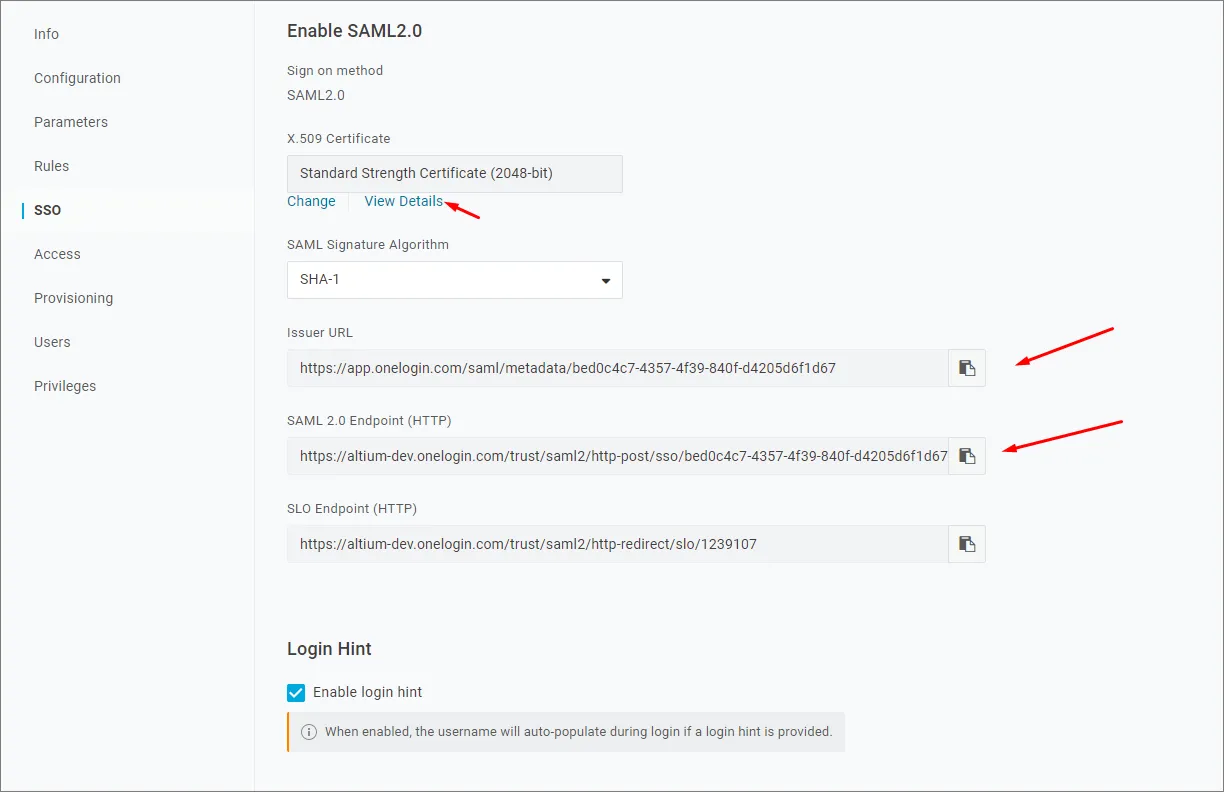

确保 SAML nameID format 选项设置为 Email,并将 SAML signature element 设置为 Both。点击 Save 按钮确认设置。

-

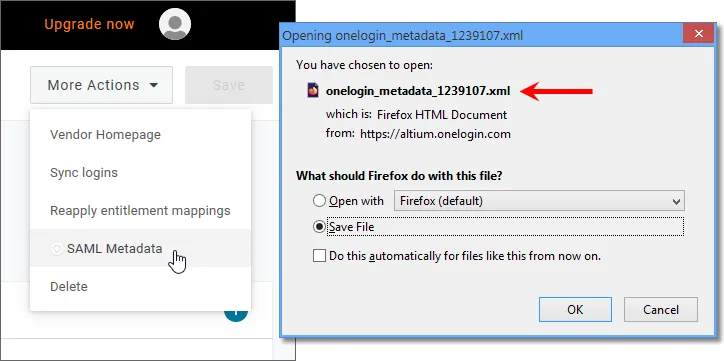

点击 More Actions 按钮,然后选择 SAML Metadata 菜单选项,将 Identity Provider SAML 元数据下载为 XML 文件。

-

后续步骤是添加用户,并将该应用分配给这些用户。

展开下面的可折叠部分,查看以 Okta 作为 Identity Provider 的集成流程分步示例。

Integration with Okta

-

以管理员身份登录 Okta。

-

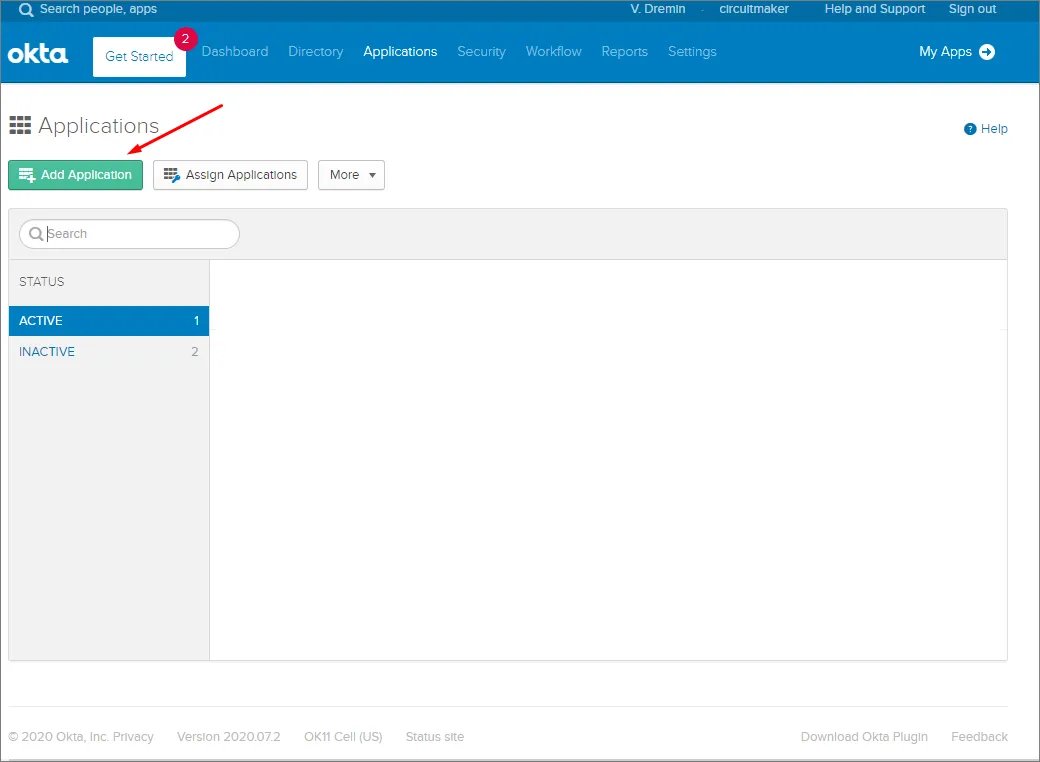

点击 Admin 链接/按钮,然后点击公司 Applications 下的 Add Application 按钮。

-

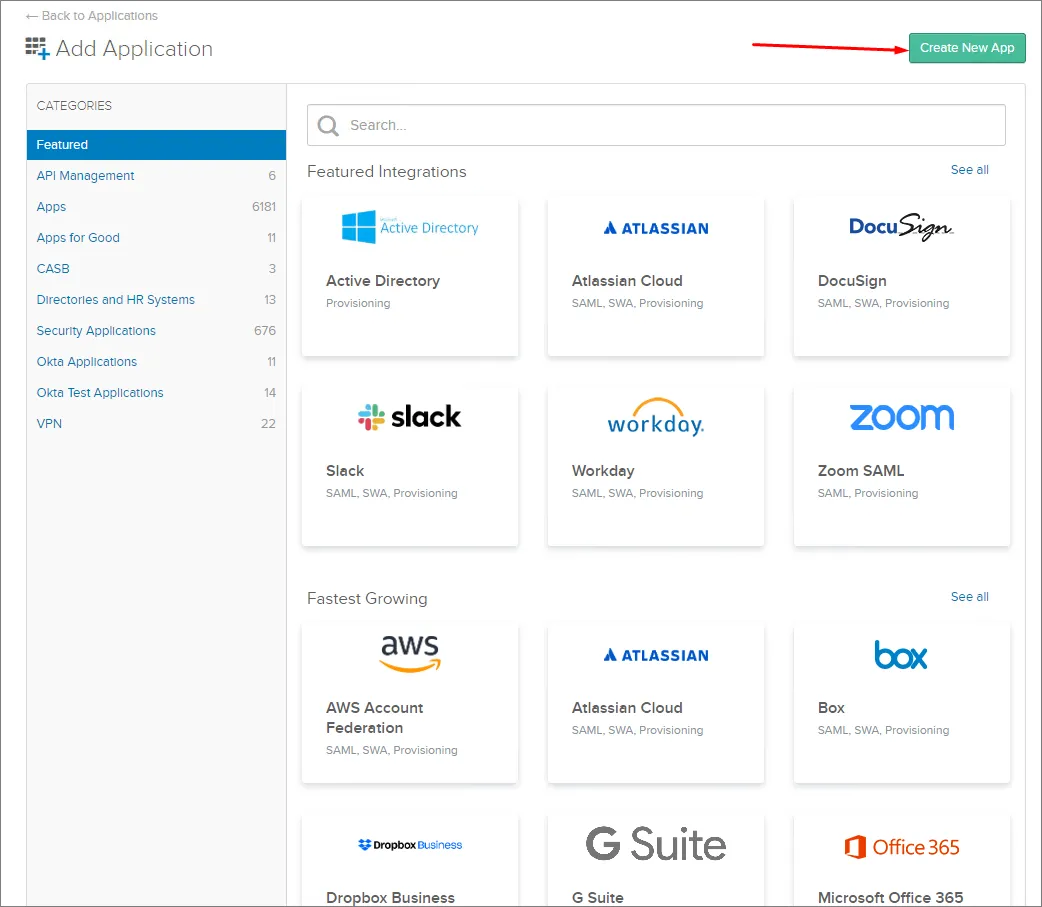

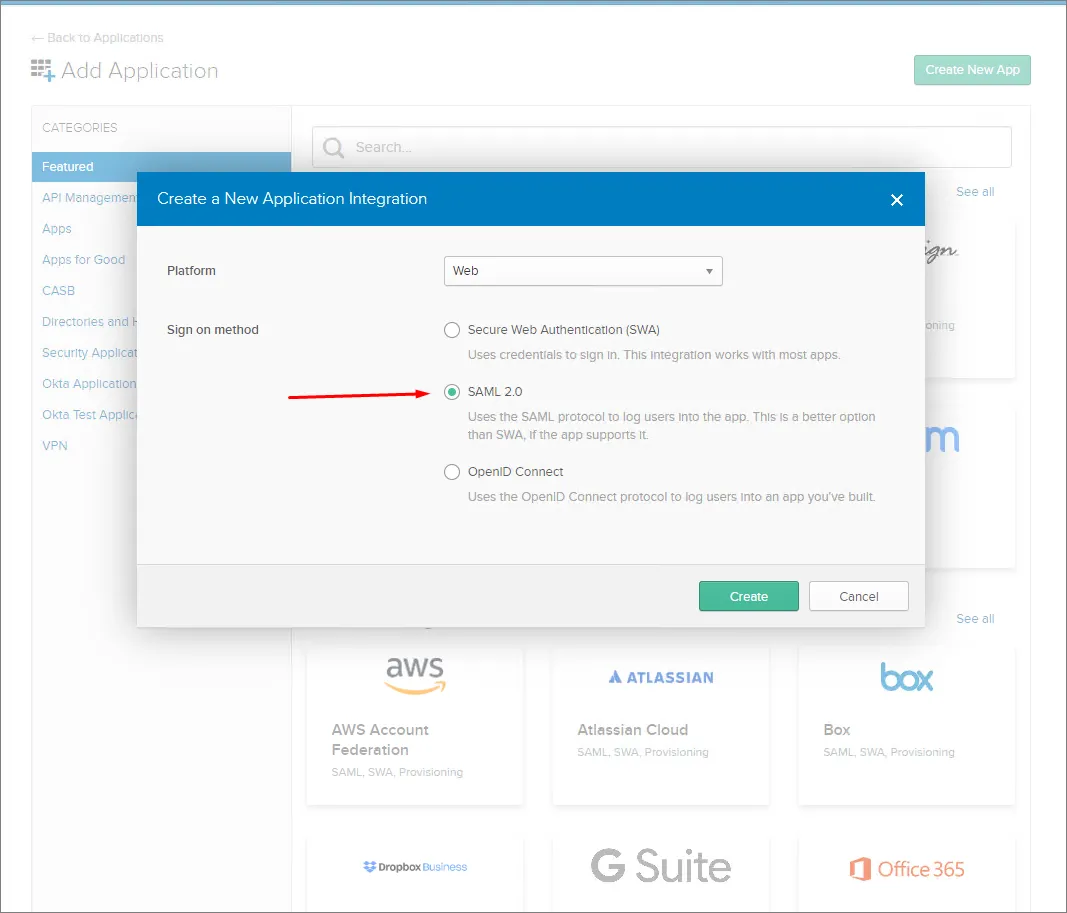

点击 Create New App 按钮。

-

选择 SAML 2.0 作为 Sign-on method。

-

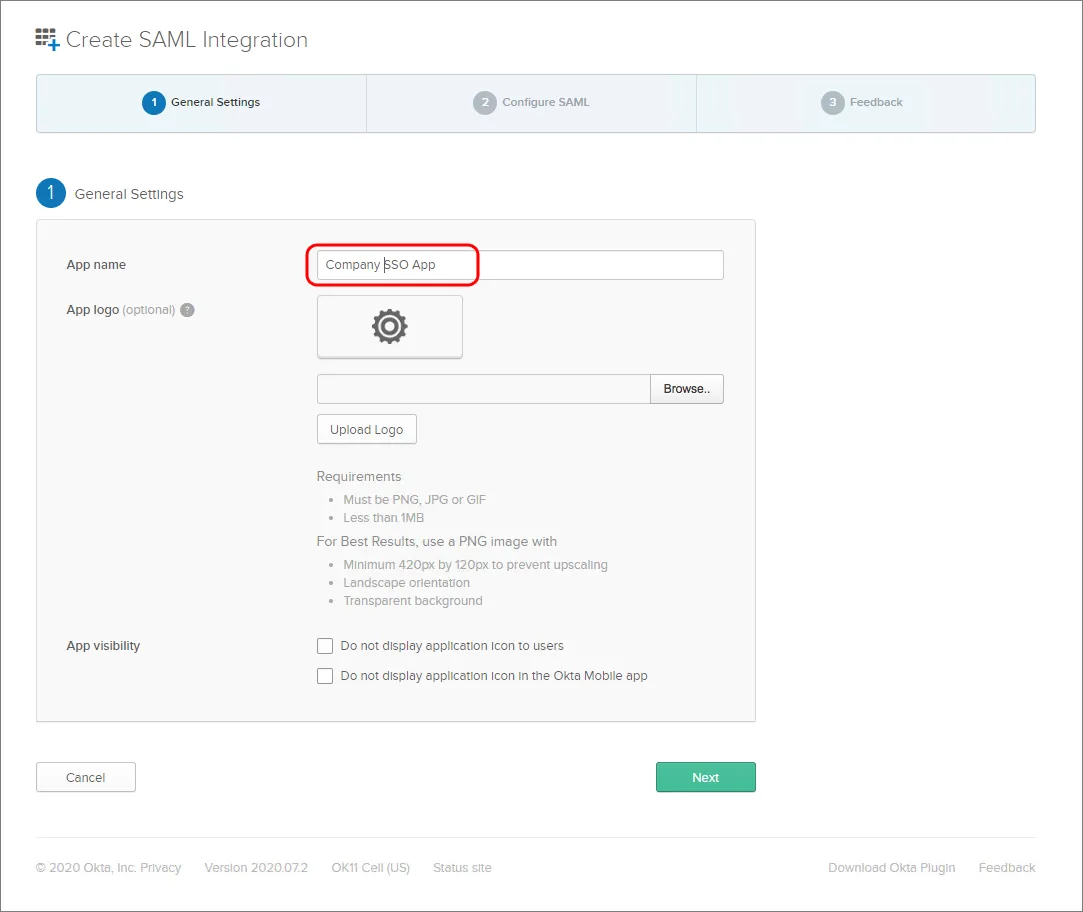

指定一个 App name。这仅用于显示。

-

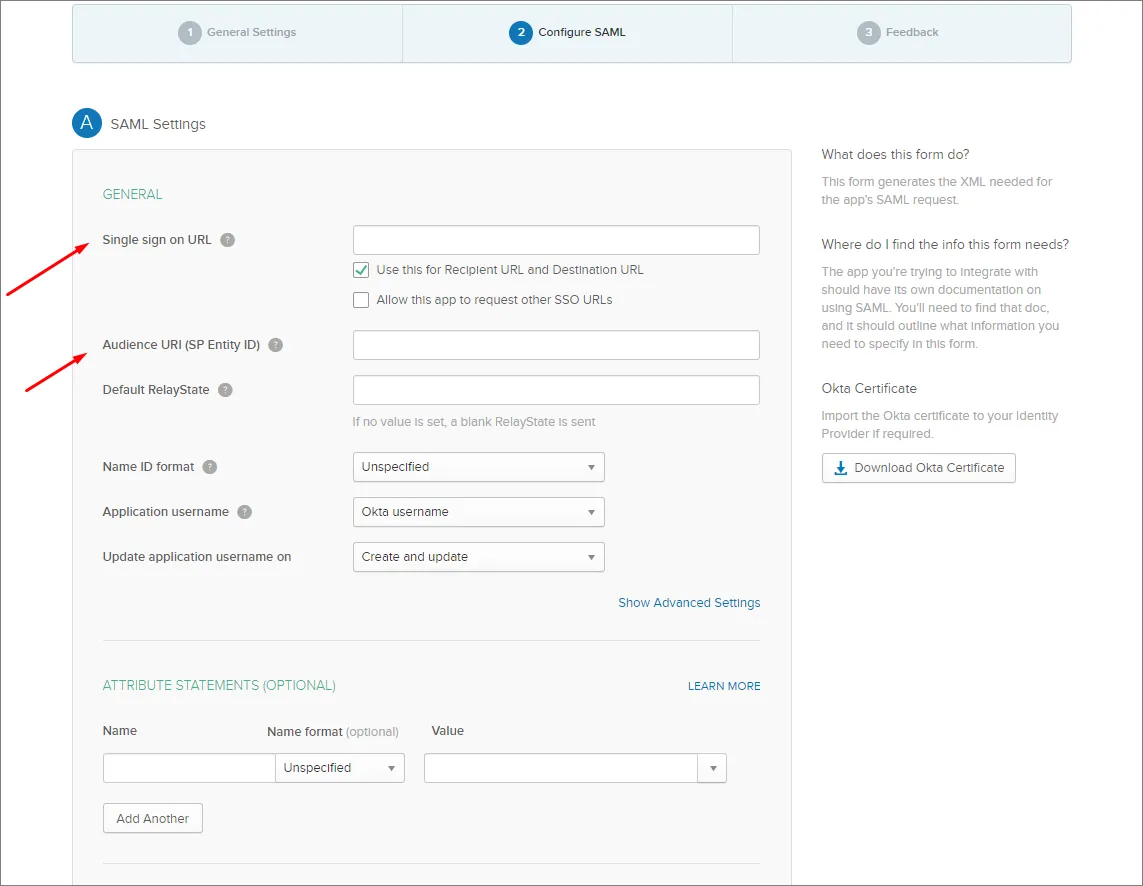

记录 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面中的 Single Sign On URL(Assertion Consumer Service)和 Entity ID 条目。

-

复制( )并将 Enterprise Server 的 Single Sign-On URL 条目粘贴到 Okta SAML Settings 的 Single sign on URL 字段。

)并将 Enterprise Server 的 Single Sign-On URL 条目粘贴到 Okta SAML Settings 的 Single sign on URL 字段。

-

复制( )并将 Enterprise Server 的 Entity ID 条目粘贴到 Okta SAML Settings 的 Audience URI 字段。

)并将 Enterprise Server 的 Entity ID 条目粘贴到 Okta SAML Settings 的 Audience URI 字段。

不需要 Default RelayState 条目。

-

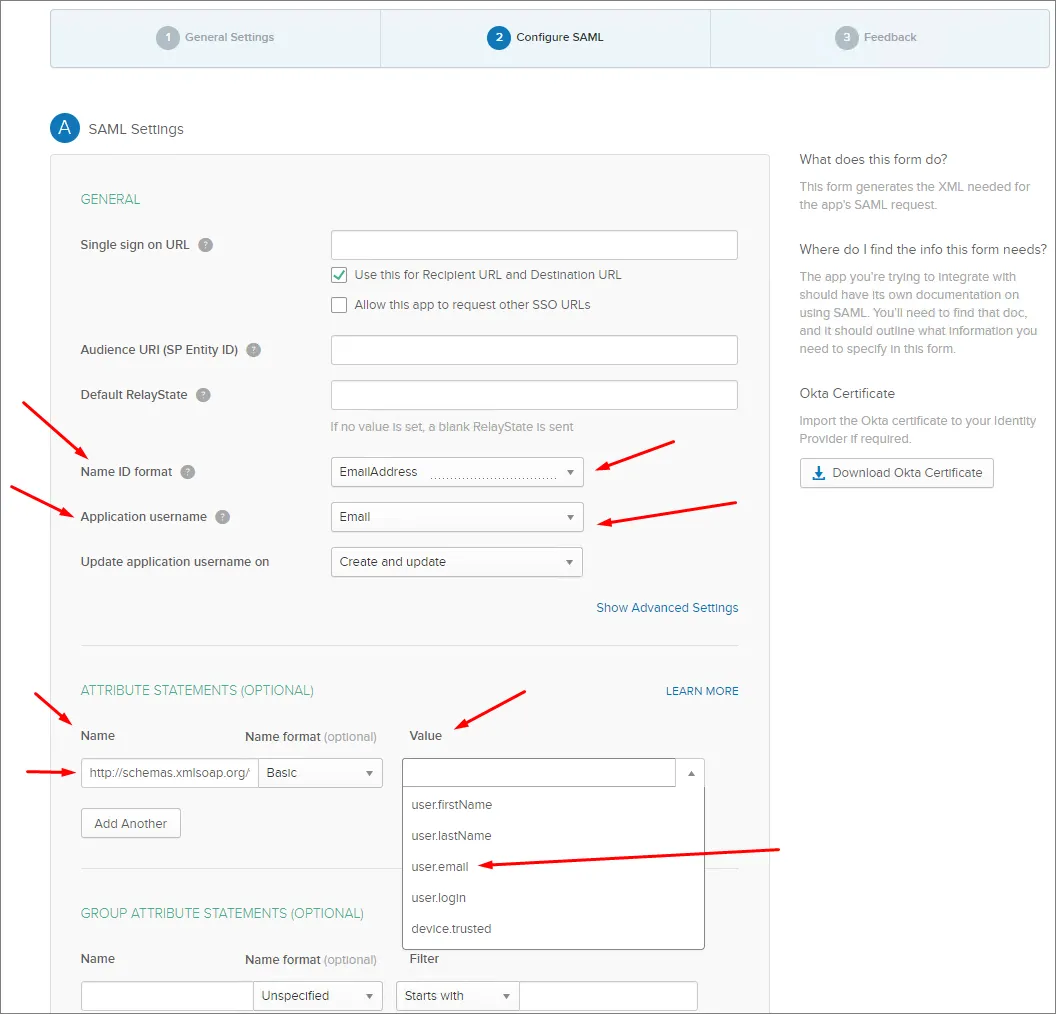

其余字段按如下设置:

-

Name ID format 为 EmailAddress。

-

Application username 为(Okta)Email。

-

在 ATTRIBUTE STATEMENTS 部分,将 Name 字段设置为:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress,并将 Value 设置为:user.email

-

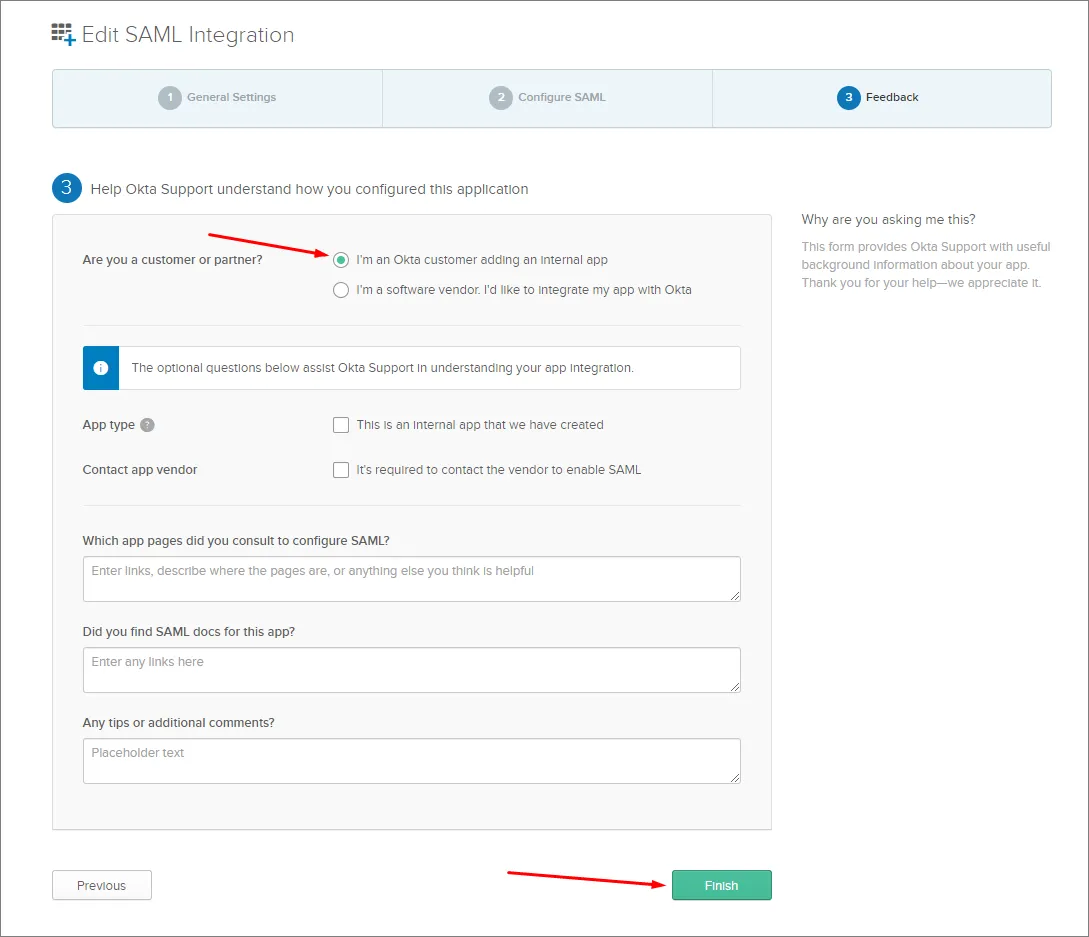

点击 Next 按钮并选择 ..Okta customer adding an internal app 选项。

-

点击 Finish 按钮。

-

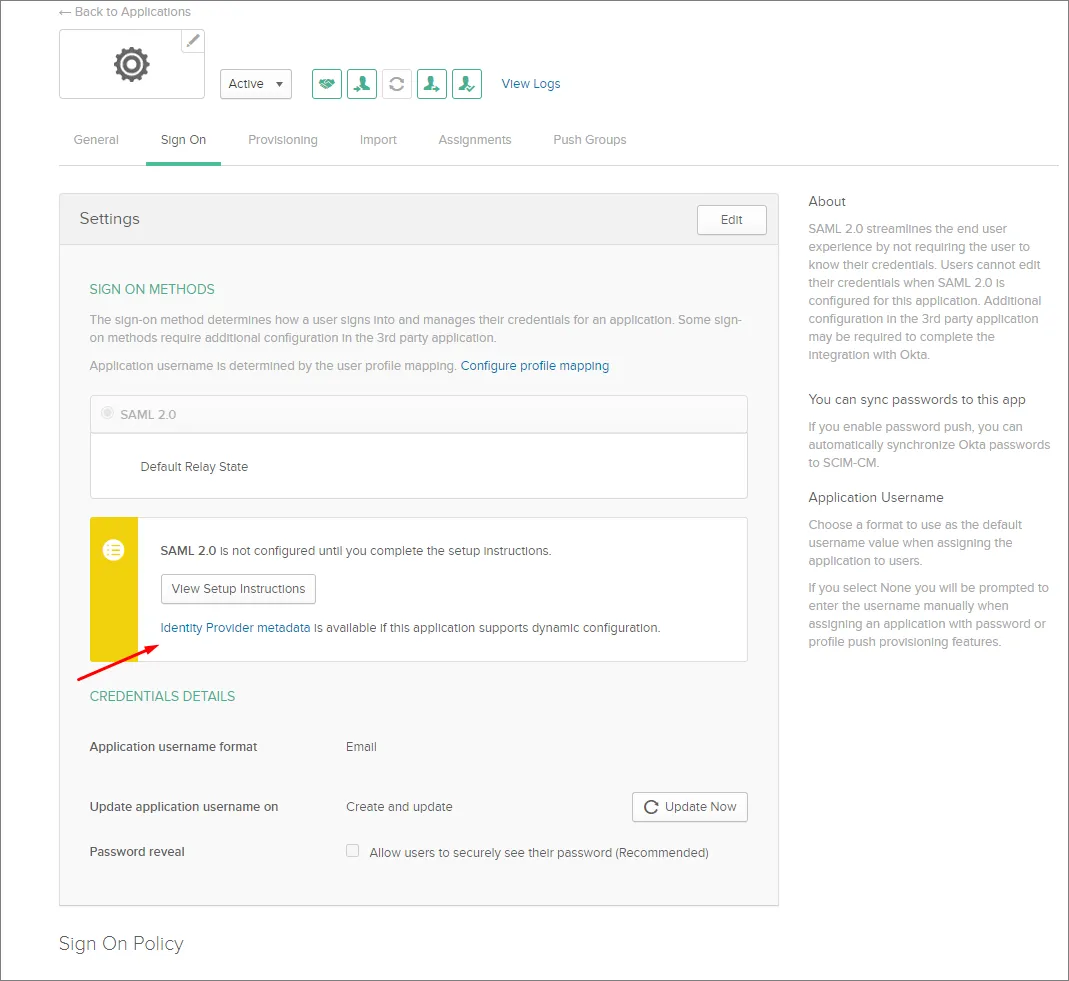

点击 Identity Provider metadata 链接并将元数据 XML 保存到您的计算机,或点击 View Setup Instructions 按钮以获取手动设置选项。

-

在 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面 SAML Identity Provider configuration 部分,上传已保存的元数据 XML 文件,或手动设置各个部分——见上文。

展开下面的可折叠部分,查看以 Microsoft Entra ID 作为 Identity Provider 的集成流程分步示例。

Integration with Microsoft Entra ID

-

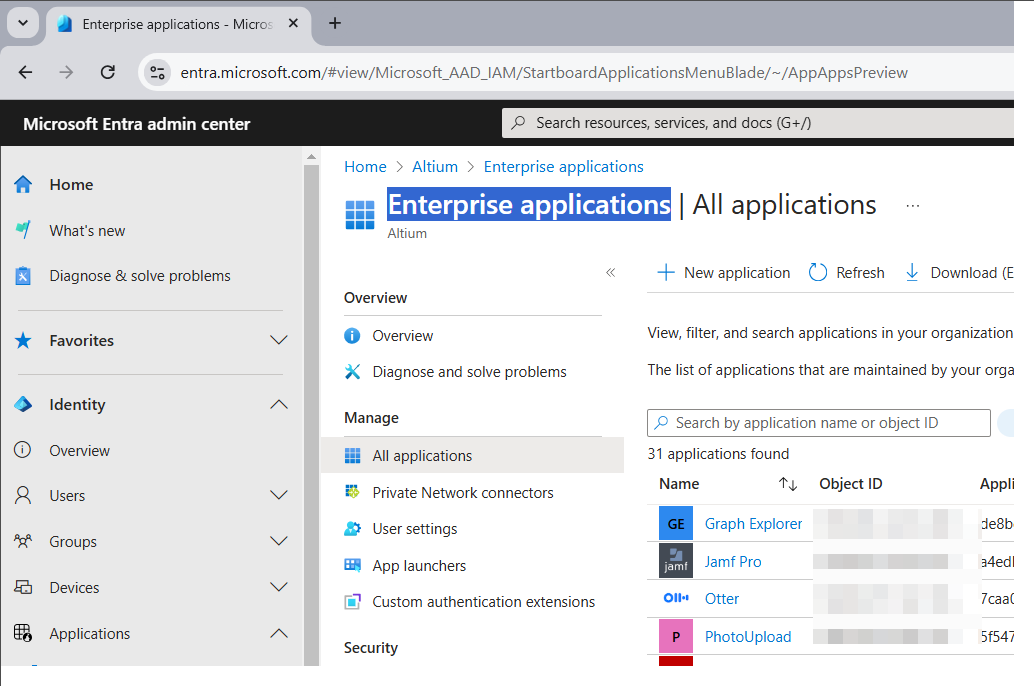

登录 Microsoft Entra admin center。

-

选择 Identity,然后选择 Enterprise applications 选项。

-

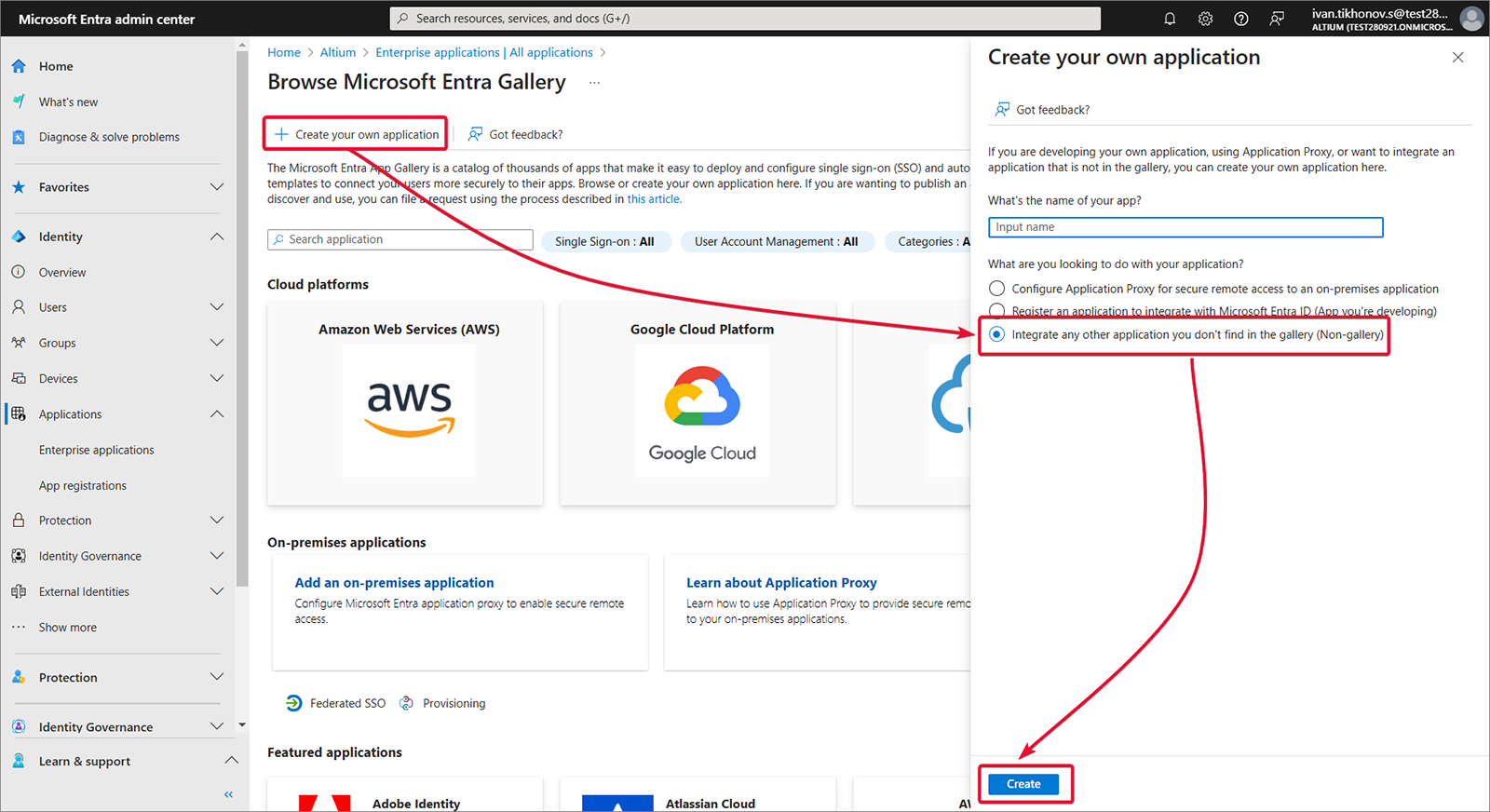

创建您自己的应用。

-

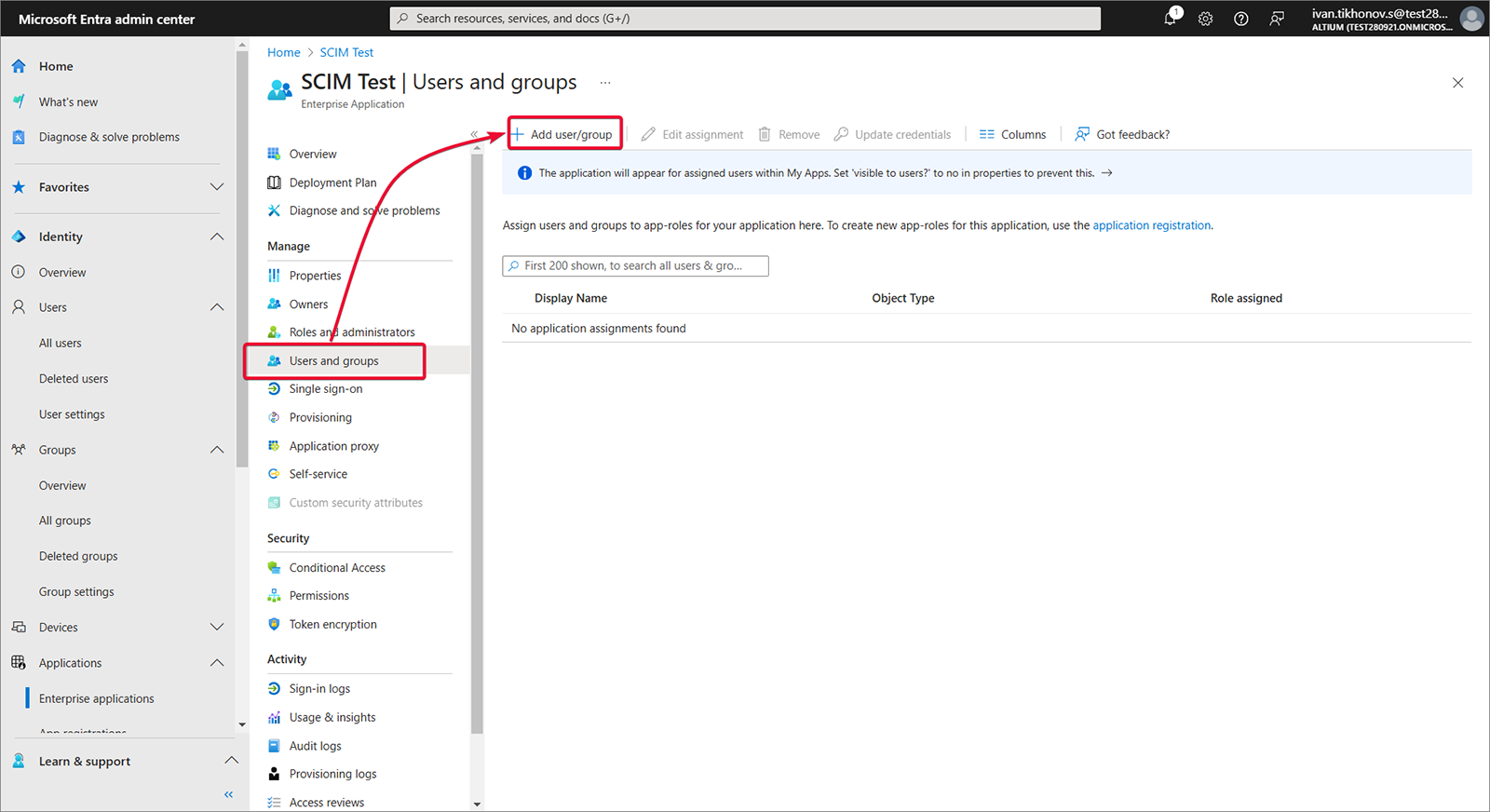

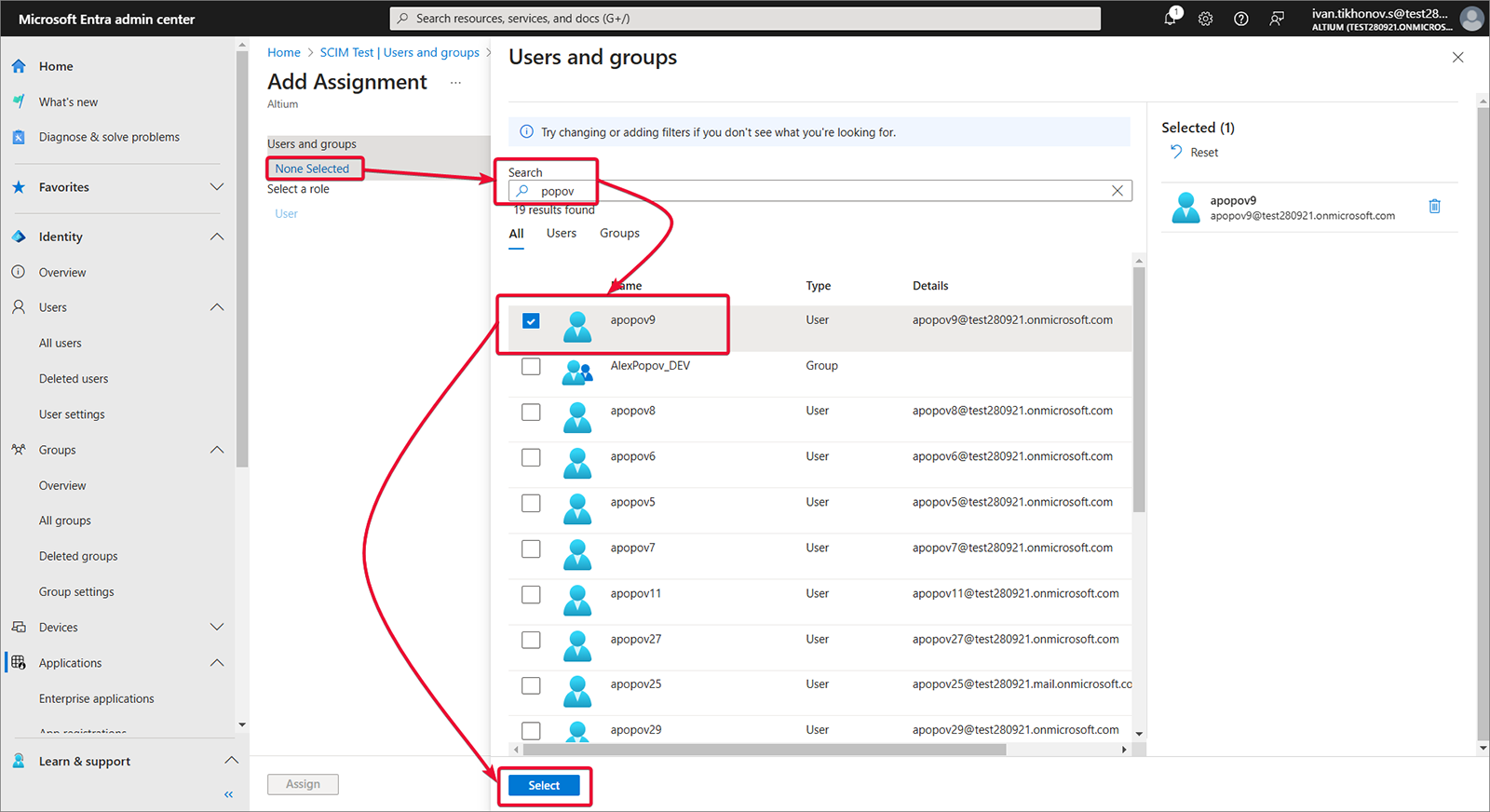

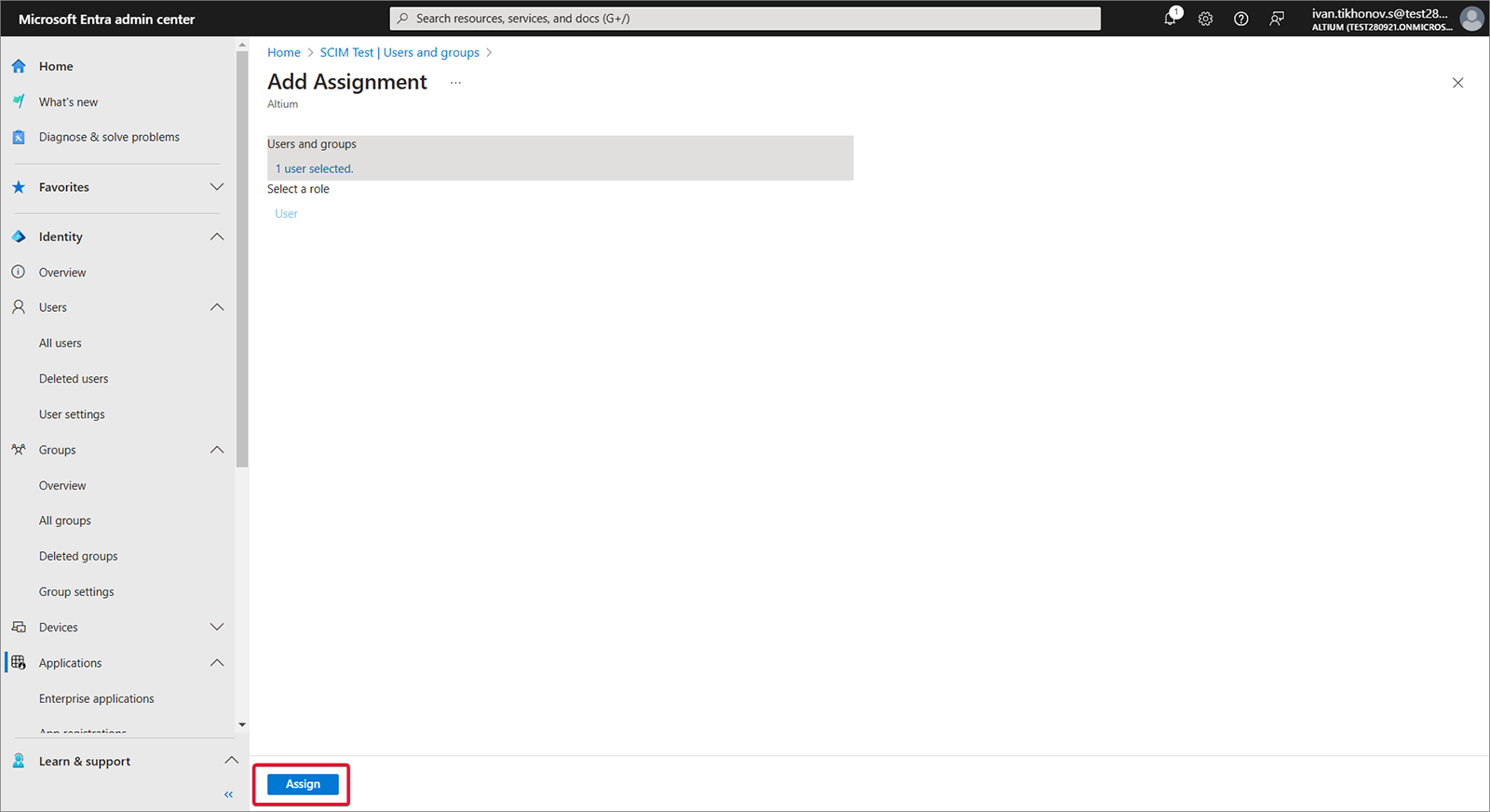

选择 Users and groups,然后选择 Add user/group。

-

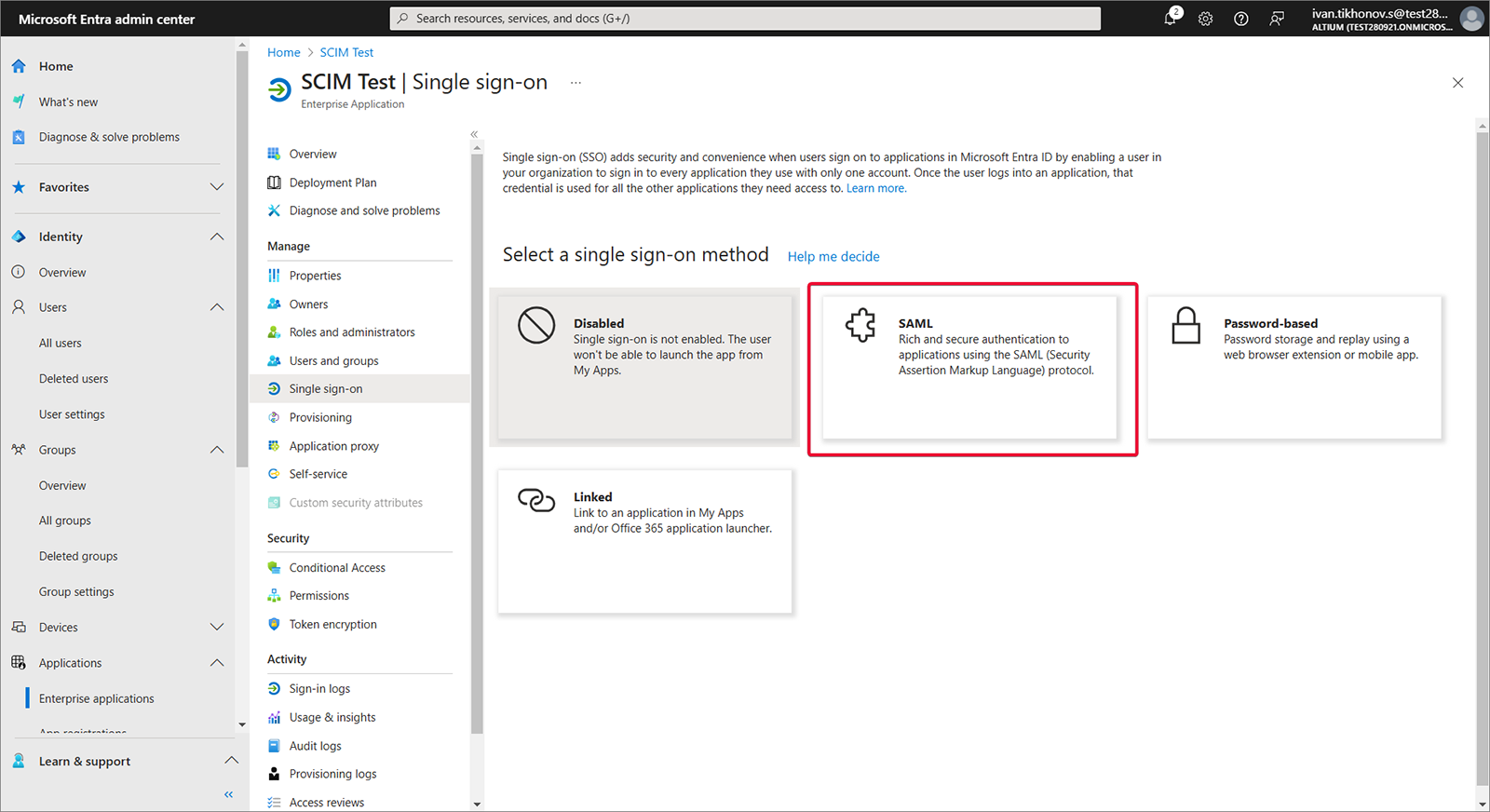

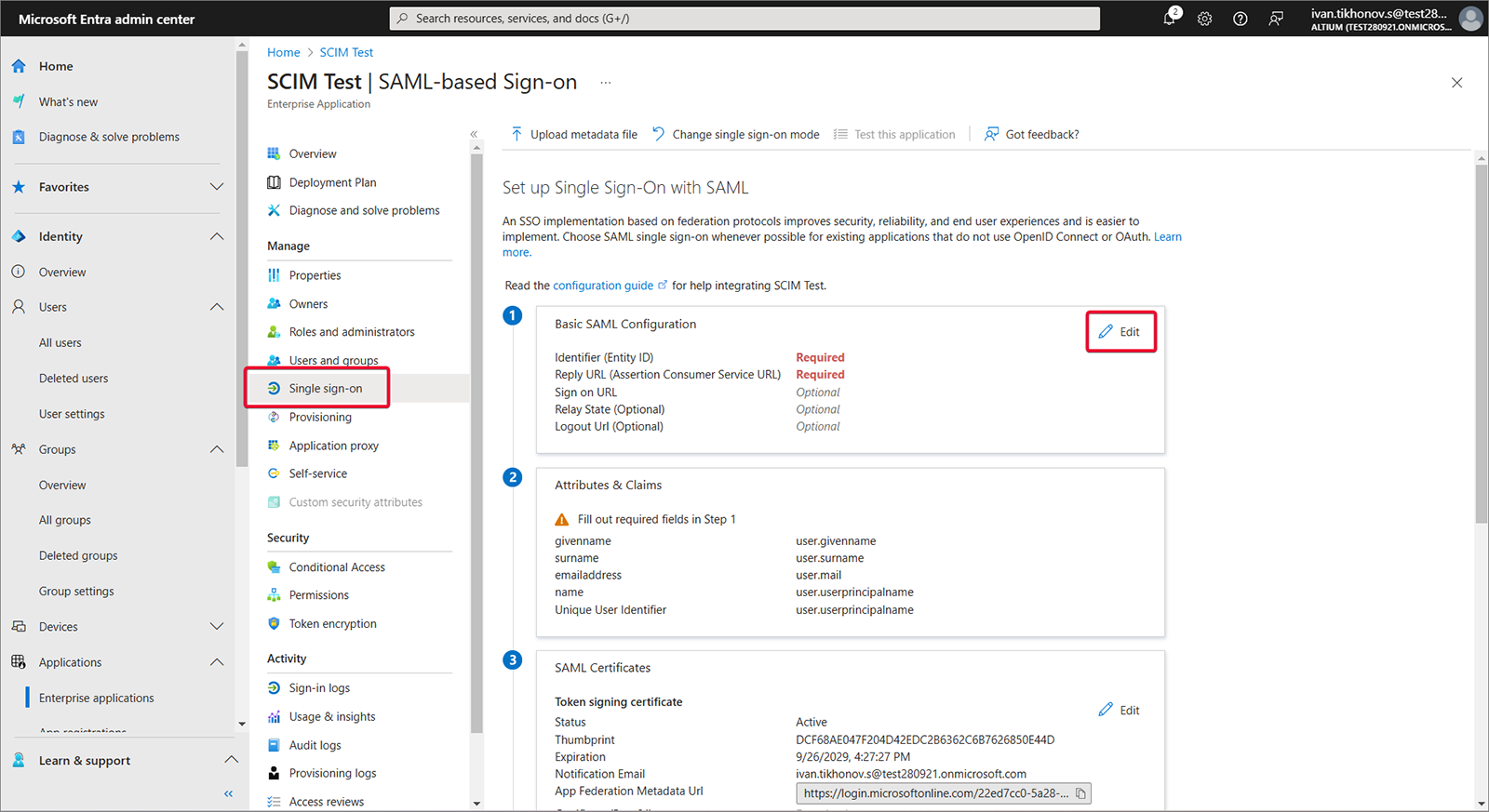

选择 Single sign-on、Step 1,然后选择 Edit。

-

从 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面复制( )Entity ID 和 Single Sign-On URL。将复制的字符串粘贴到 Microsoft Entra 应用 SAML Configuration 区域中的 Entity ID 和 Assertion Consumer Service URL 字段。确保勾选这些字段的 Default 复选框,然后保存配置。

)Entity ID 和 Single Sign-On URL。将复制的字符串粘贴到 Microsoft Entra 应用 SAML Configuration 区域中的 Entity ID 和 Assertion Consumer Service URL 字段。确保勾选这些字段的 Default 复选框,然后保存配置。

-

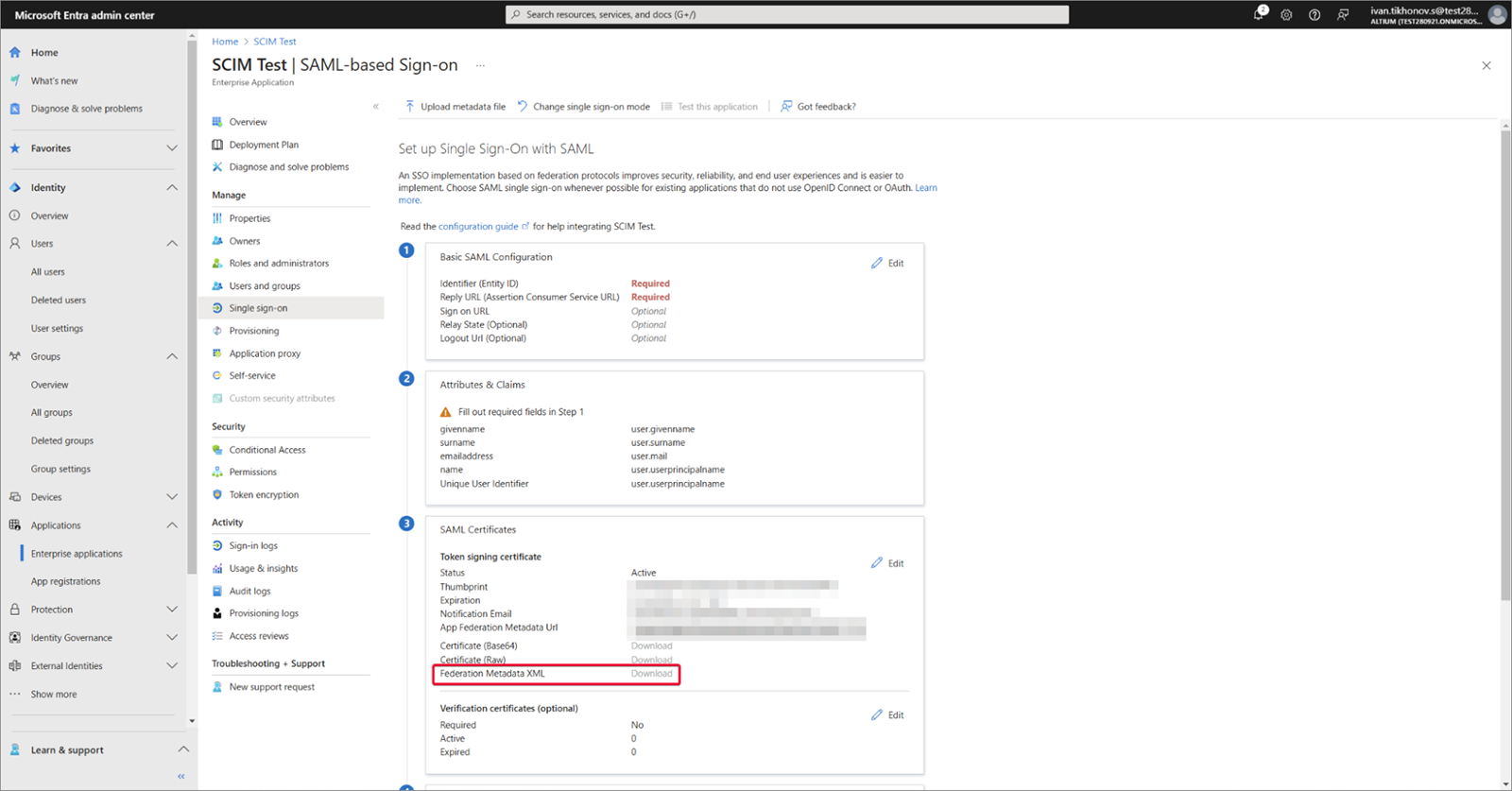

下载创建的 Federation Metadata XML。

-

将 Federation Metadata XML 上传到 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面,然后测试 SAML 集成连接——见上文。

展开下面的可折叠部分,查看以 JumpCloud 作为 Identity Provider 的集成流程分步示例。

Integration with JumpCloud

-

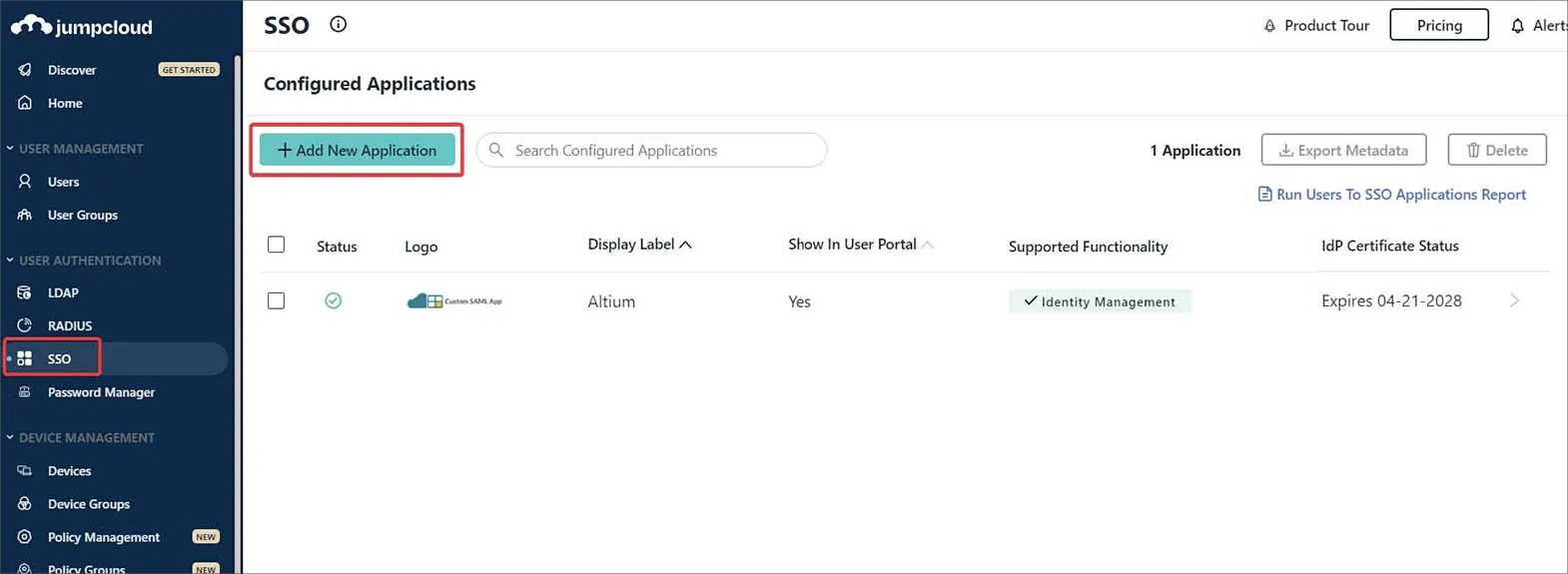

在 JumpCloud 界面中,从导航树选择 SSO,然后在 SSO 页面点击 Add New Application 按钮。

-

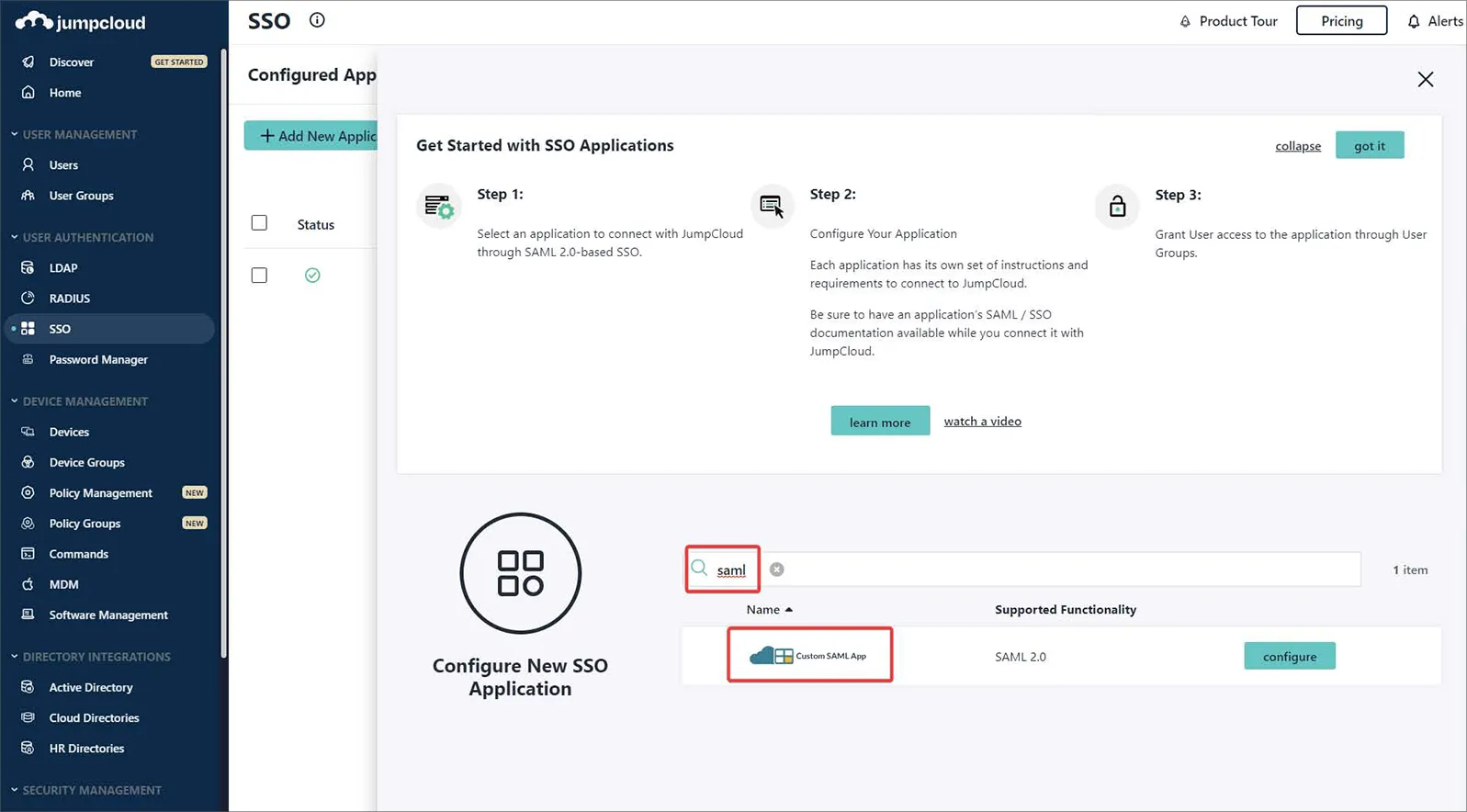

在配置窗口的 Search 中输入 “saml”,以定位并安装 Custom SAML App。

-

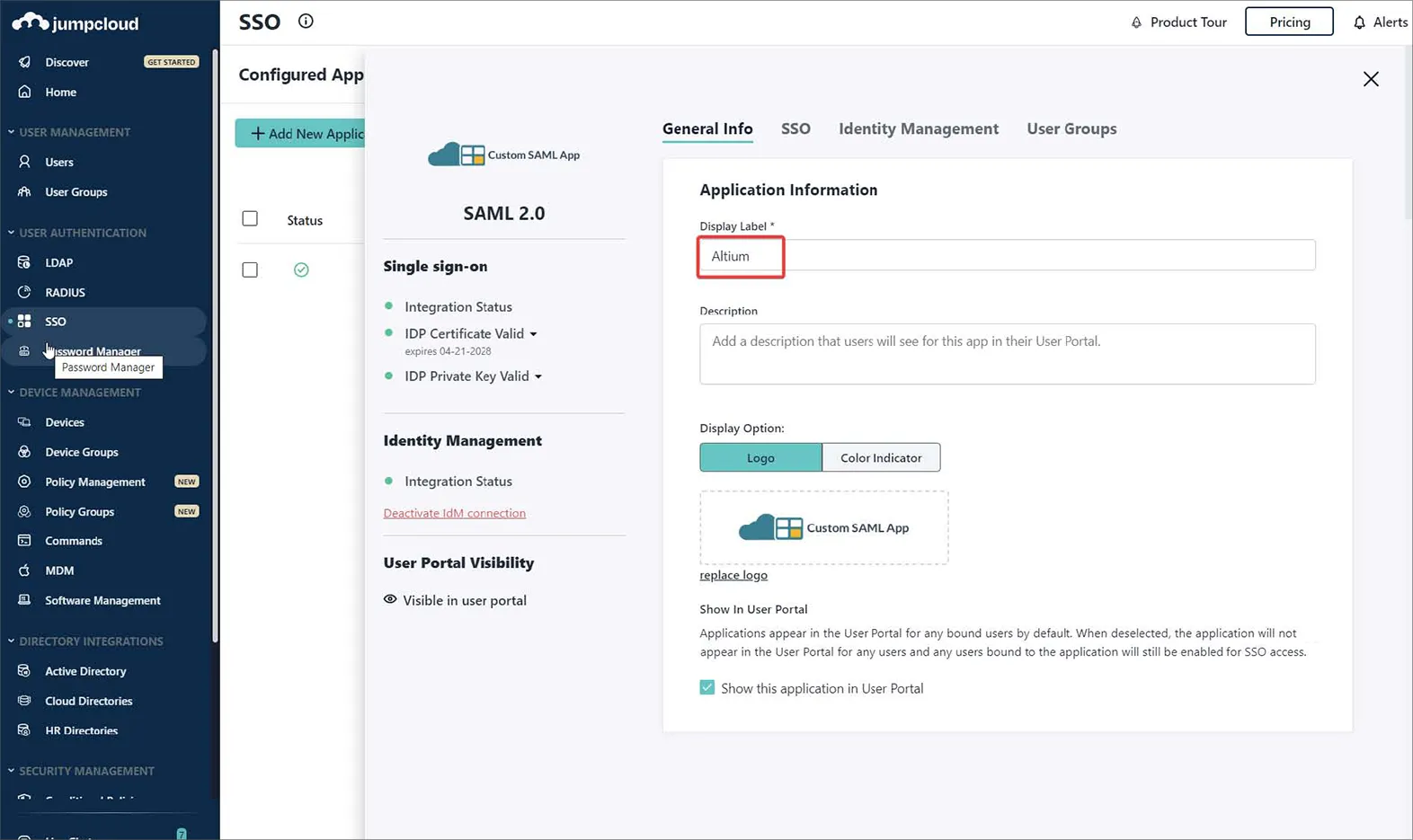

为您的 Custom SAML App 实例命名——在本示例中,标签为 Altium。

-

切换到 JumpCloud 配置界面的 SSO 选项卡,并按所示输入来自 Enterprise Server 浏览器界面 Admin – Settings – Authentication 页面的 Entity/URL 设置。

-

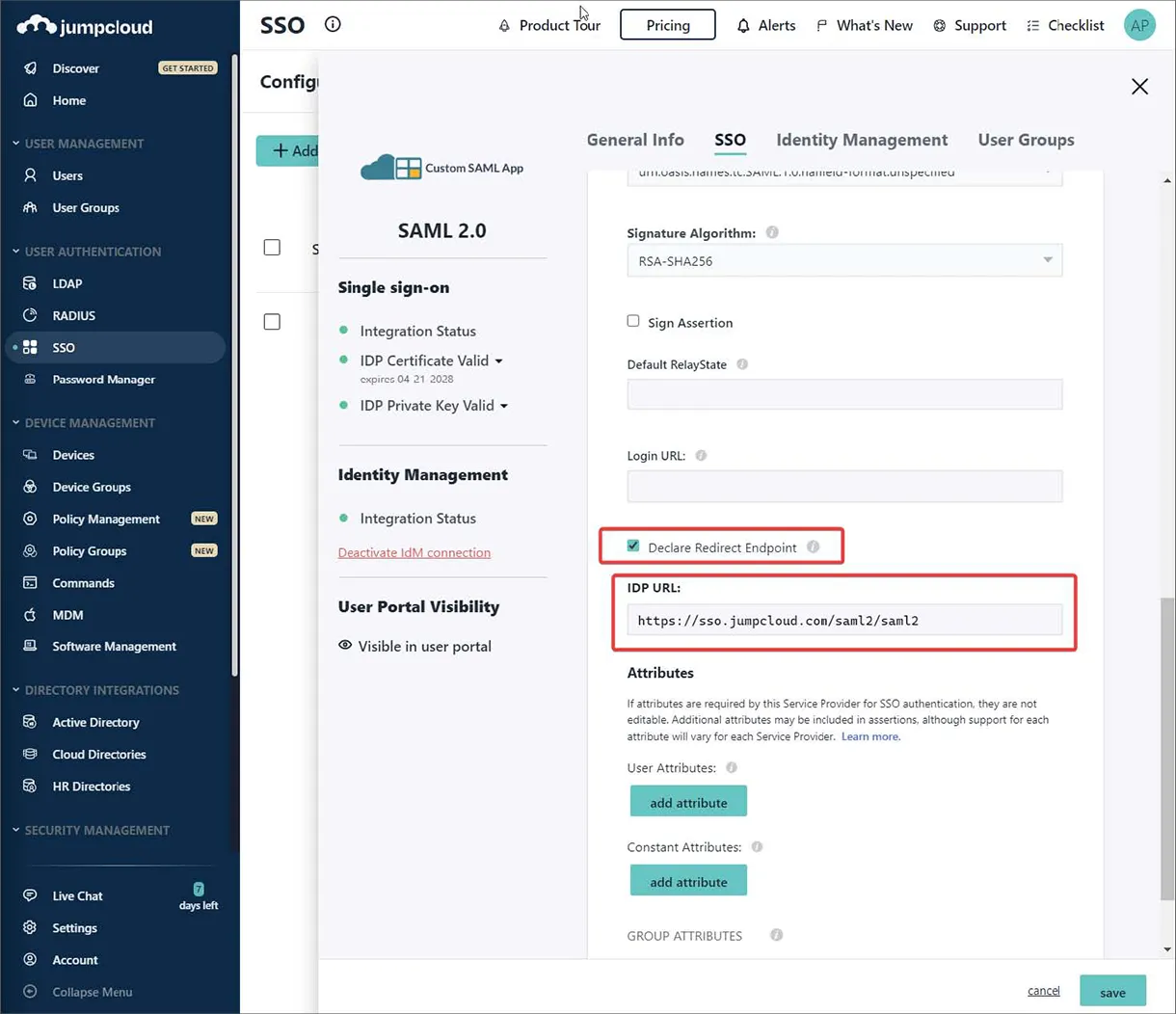

输入 JumpCloud 端点 IDP URL,并启用 Declare Redirect Endpoint 选项。

-

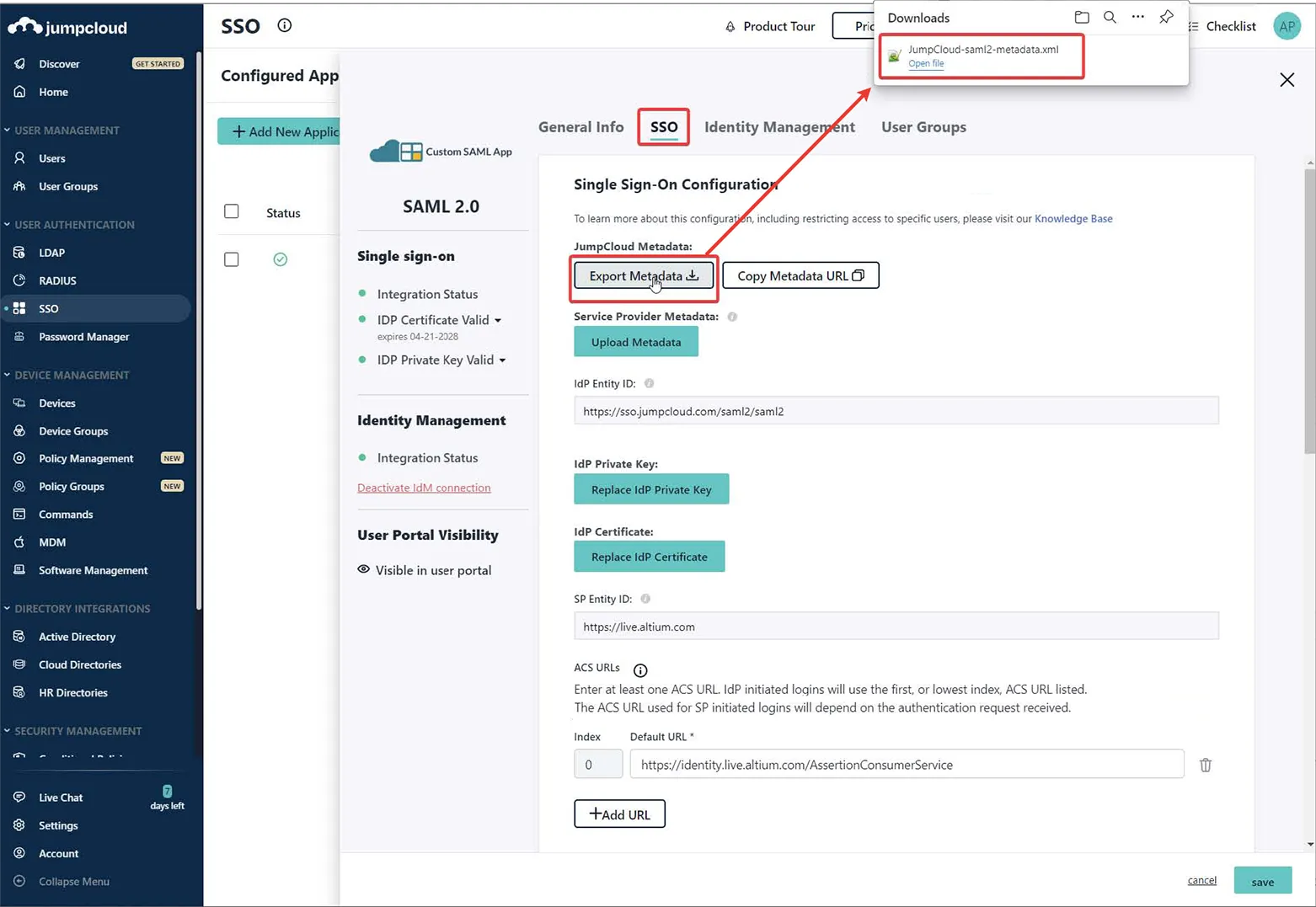

使用 Export Metadata 选项下载生成的 SAML 元数据 XML 文件。

-

将该元数据 XML 文件上传到 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面,然后测试 SAML 集成连接——见上文。

展开下面的可折叠部分,查看以 Microsoft Administrative Domain Federated Services (AD FS) 作为身份提供方的集成流程分步示例。

Integration with Microsoft AD FS

-

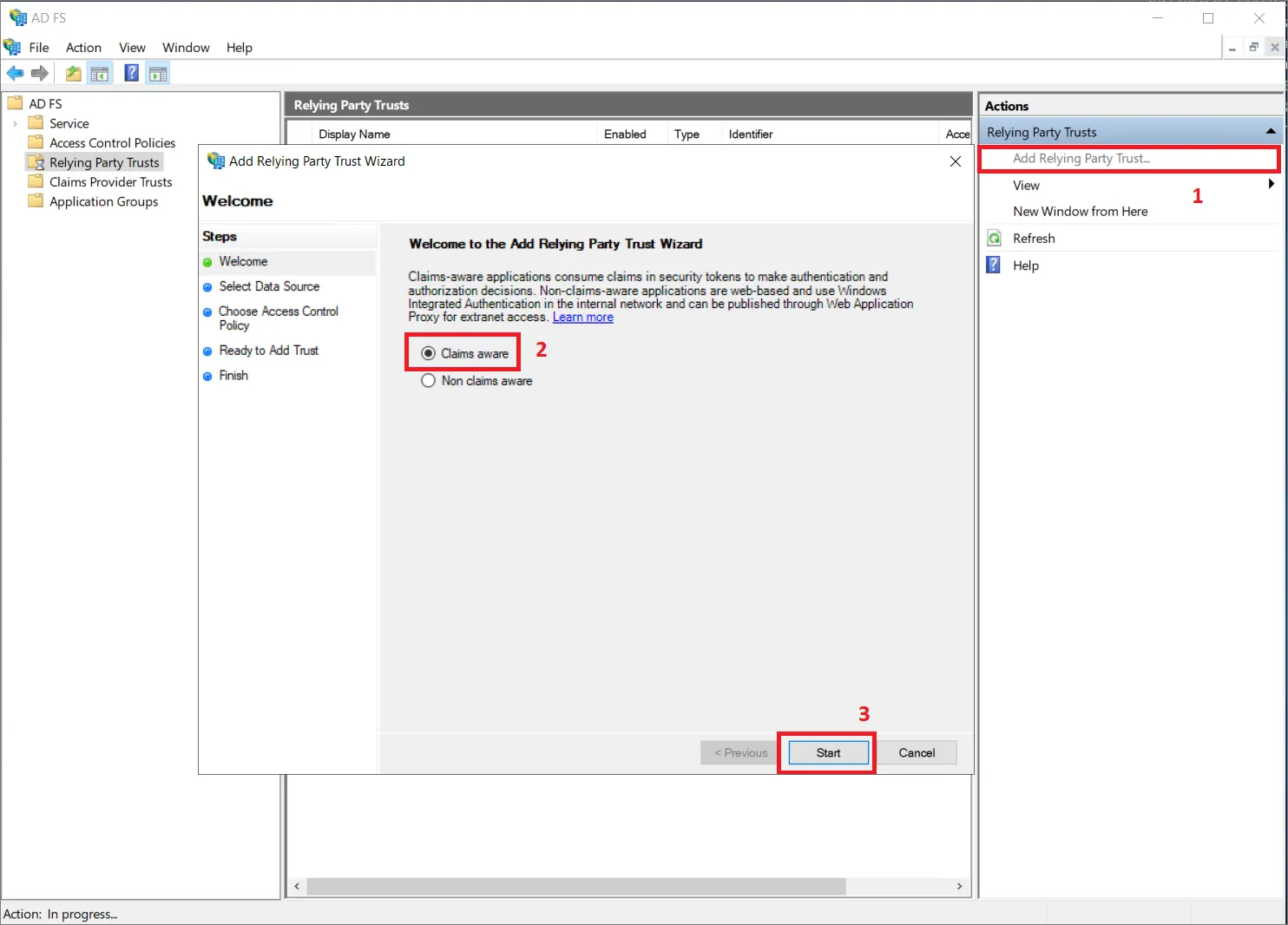

打开 AD FS Management 应用程序(通常为 Start → Windows Administrative Tools → AD FS Management)。

-

导航到 Relying Party Trusts,并点击 Add Relying Party Trust... 选项 (1)。

-

在弹出窗口中,确保选择 Claims aware (2),并点击 Start (3)。

-

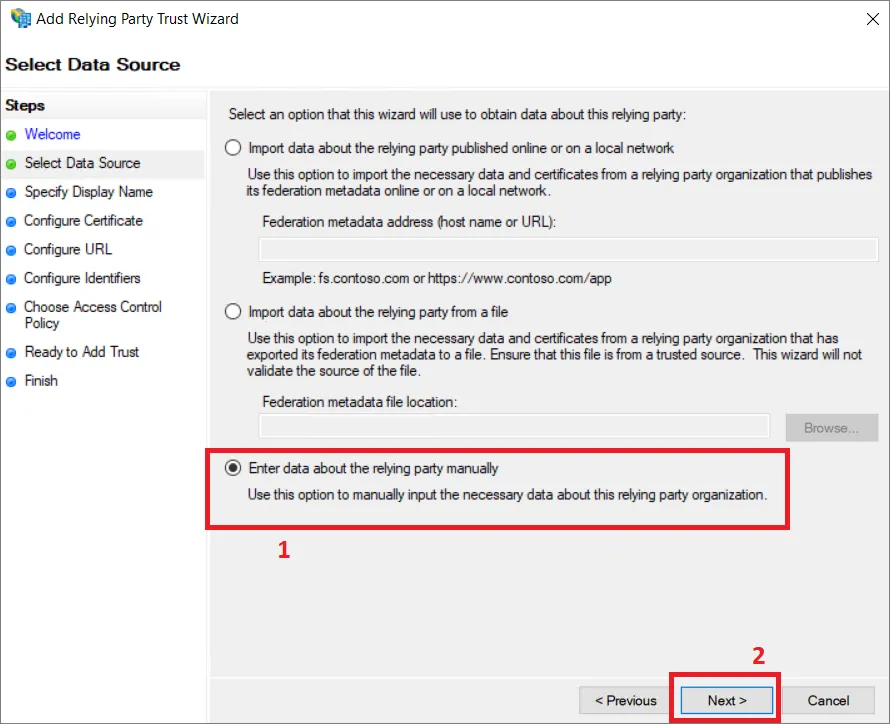

在 Select Data Source 步骤中选择 Enter data about the relying party manually (1),并点击 Next (2)。

-

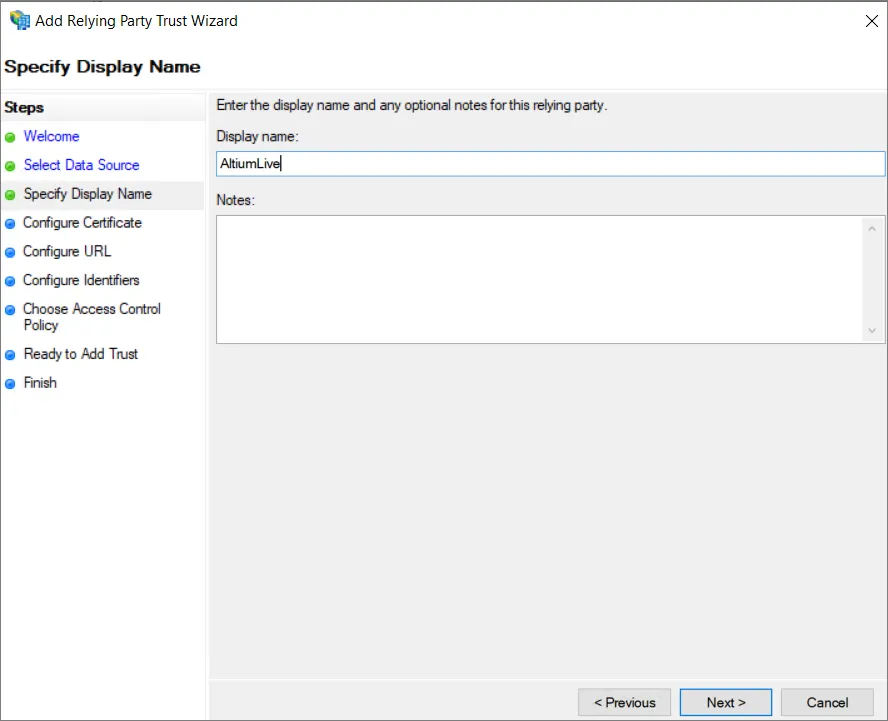

为该信任提供一个显示名称。本示例使用 AltiumLive 作为显示名称。

-

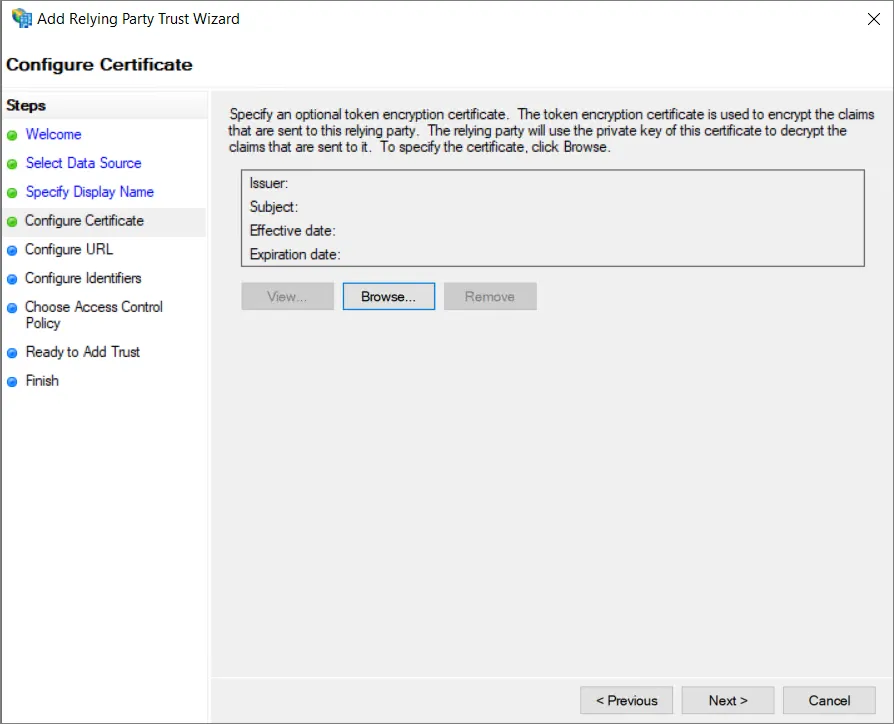

根据你的安全配置,你可以指定一个可选的令牌加密证书。出于本指南的目的,我们不使用该证书。

-

在 Configure URL 步骤中,确保选择 Enable support for the SAML 2.0 WebSSO protocol 选项 (1),并将从 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面复制的 Single Sign-On URL 输入到 Relying party SAML 2.0 SSO service URL: 字段 (2)。点击 Next (3)。

-

在 Configure Identifiers 步骤中,在输入字段 (1) 中为该信任提供一个标识符。该标识符必须取自 Enterprise Server 浏览器界面 Admin – Settings – Authentication 页面中 Altium Metadata Configuration 区域内的 Entity ID 条目。确保点击 Add 按钮 (2)。

结果应如下所示。点击 Next。

-

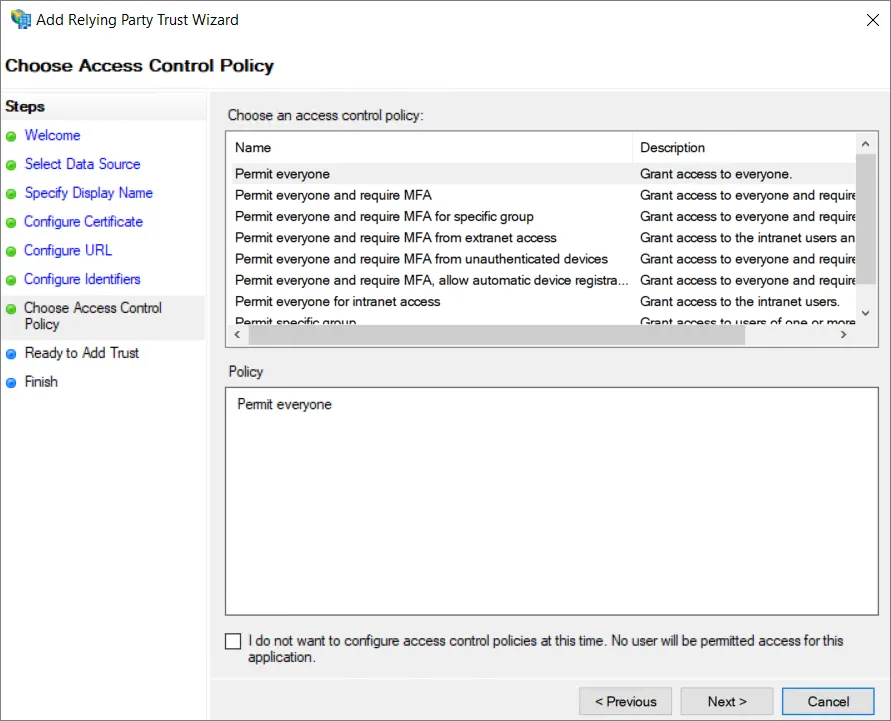

根据你的安全配置,你可以在下一步选择可选的访问控制策略。本示例不选择任何附加策略,并使用 Permit everyone 选项继续。

-

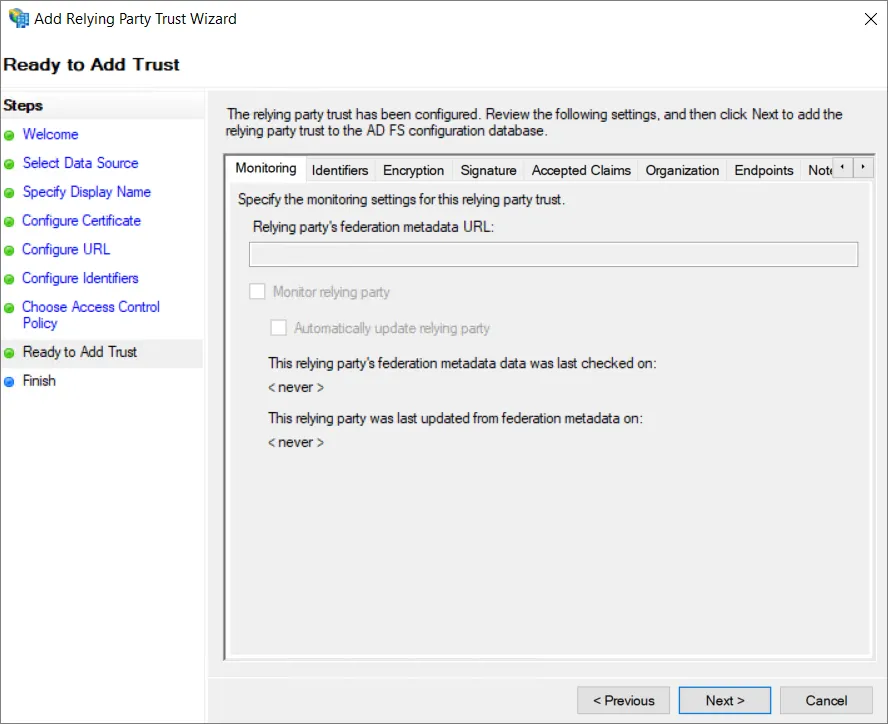

检查配置并选择 Next。

-

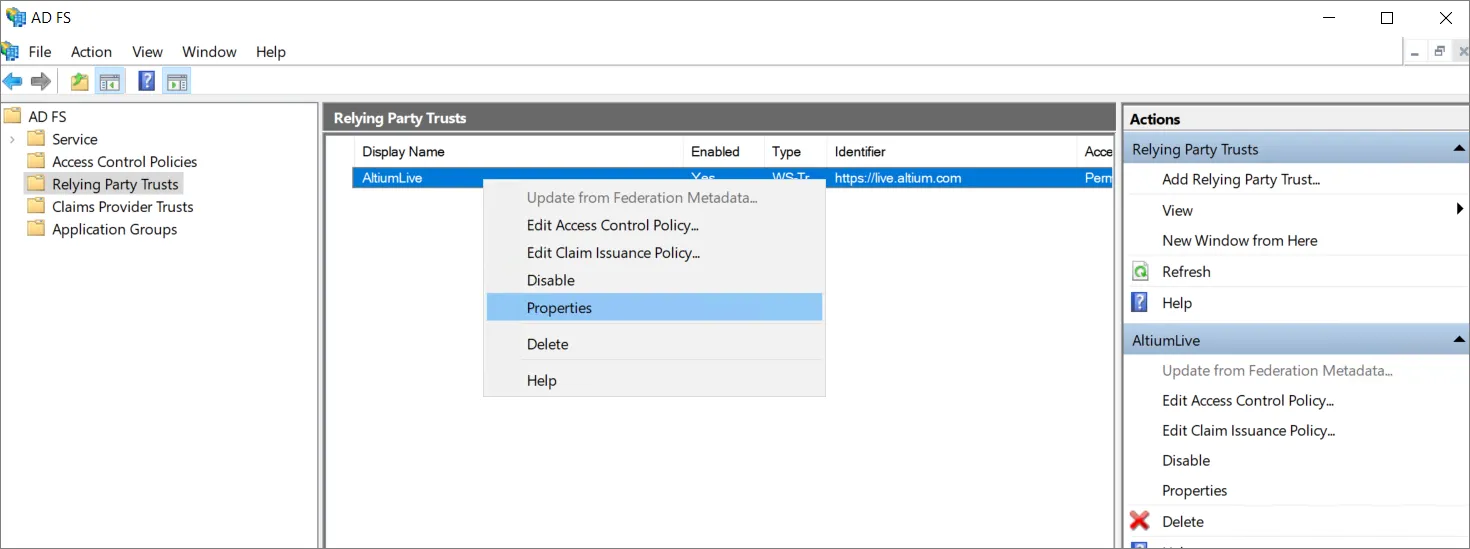

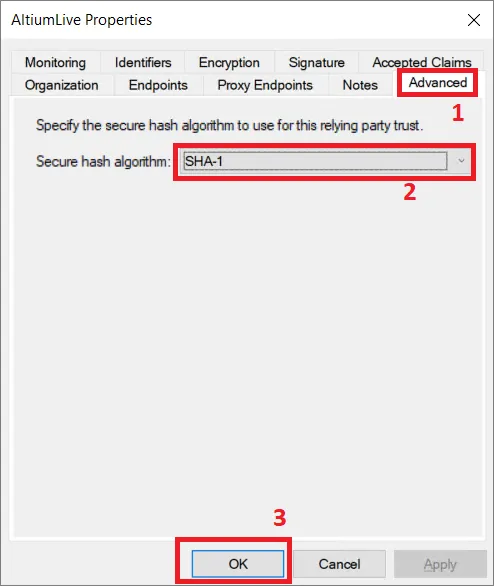

并非所有设置在建立信任时都可用。要允许 SHA-1 用作安全哈希算法,请右键单击你刚添加的 Relying Party Trust 名称并选择 Properties。

-

在属性窗口中选择 Advanced 选项卡 (1),并将 SHA-1 设置为安全哈希算法 (2)。点击 OK 保存更改。

-

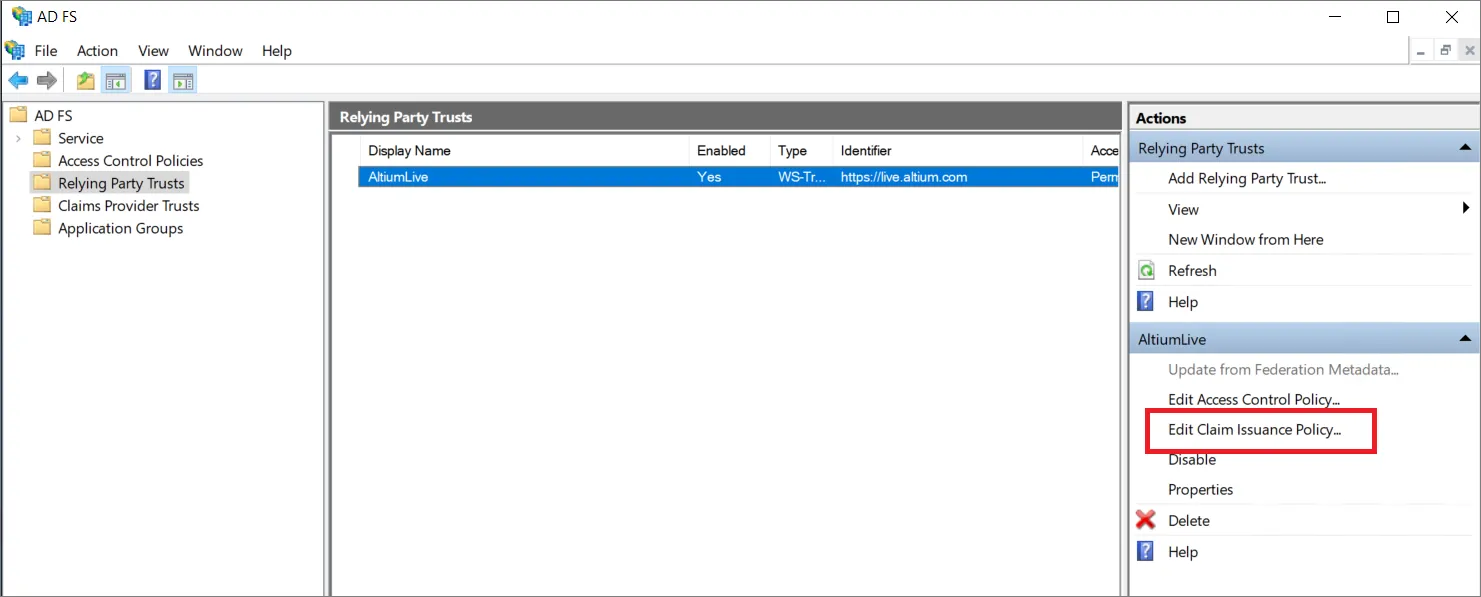

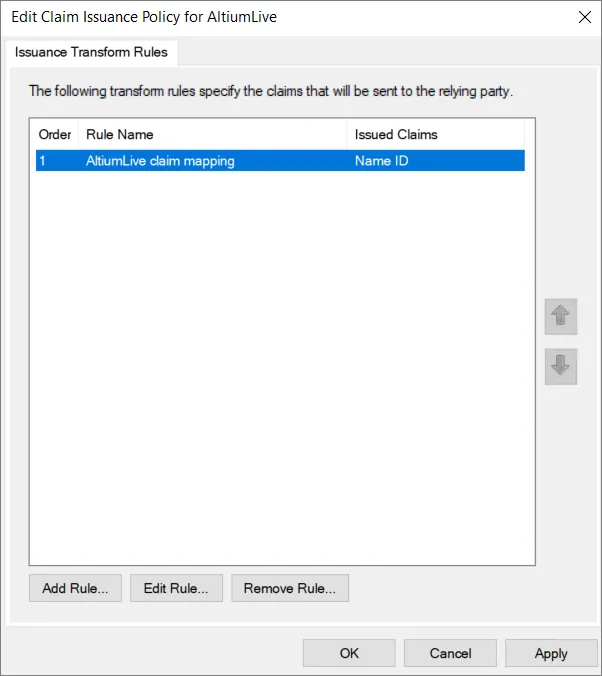

回到 AD FS 管理窗口,选择你添加的 Relaying Party Trust,并选择 Edit Claim Issuance Policy... 选项。

-

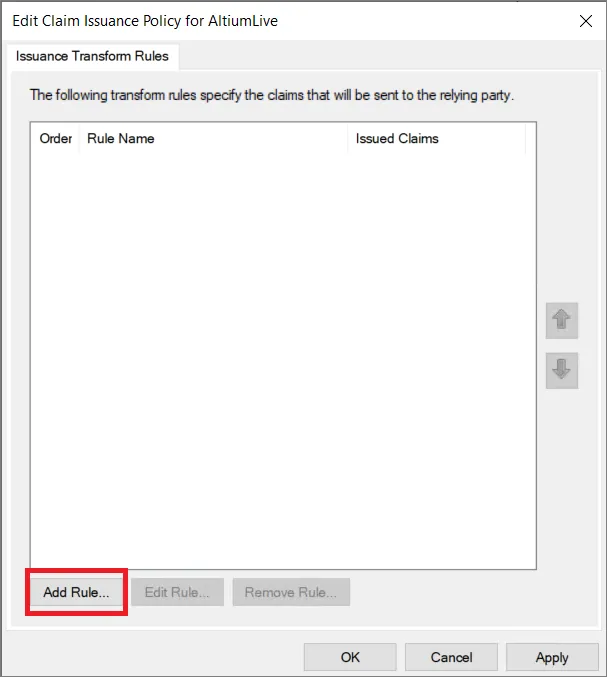

在 Edit Claim Issuance Policy 窗口中选择 Add Rule...

-

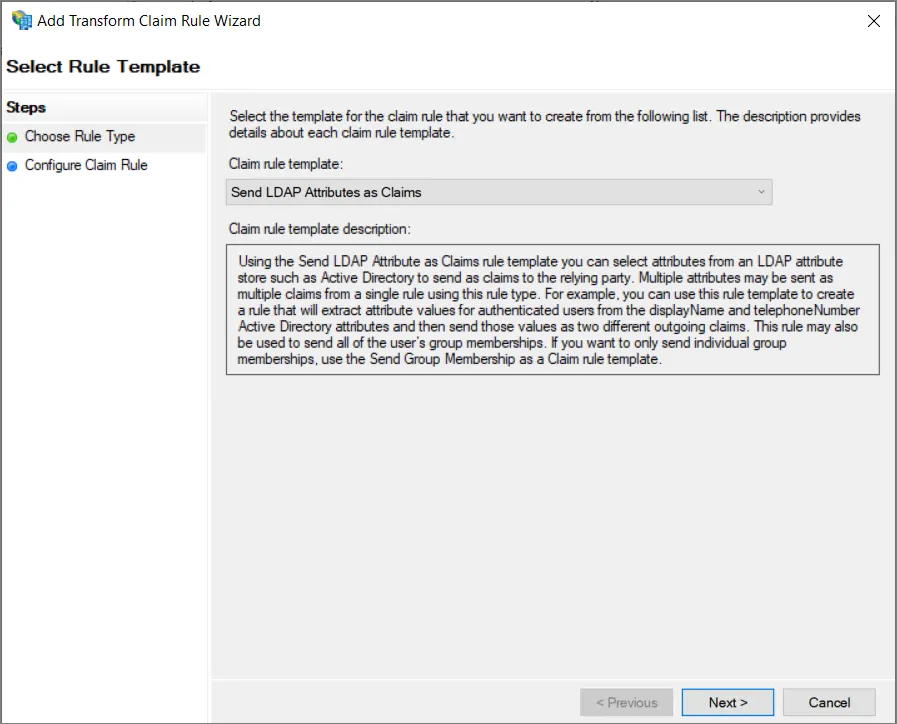

在向导的 Choose Rule Type 步骤中,确保已选择 Send LDAP Attributes as Claims,然后点击 Next。

-

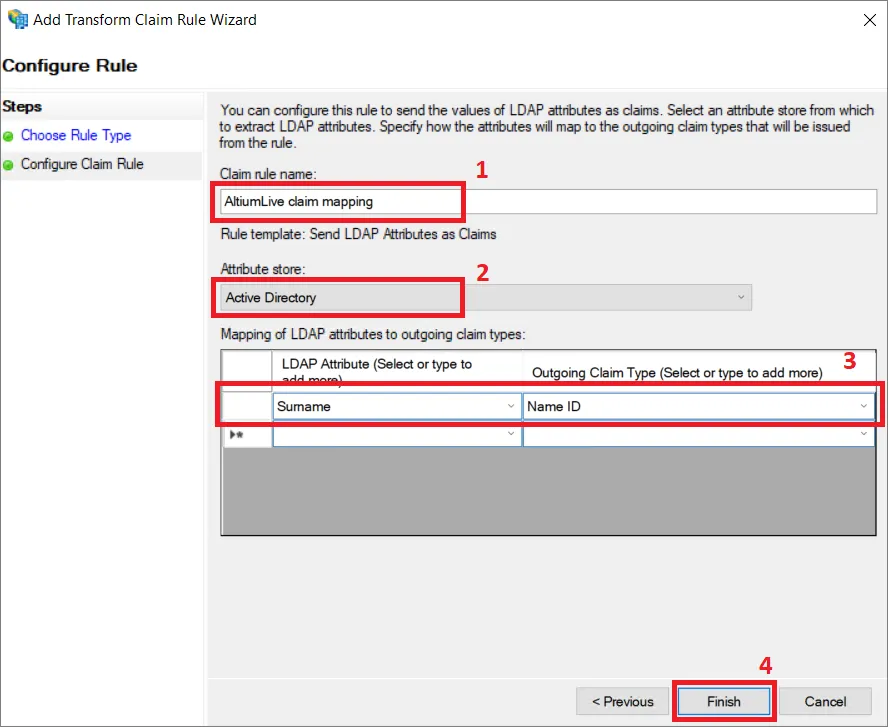

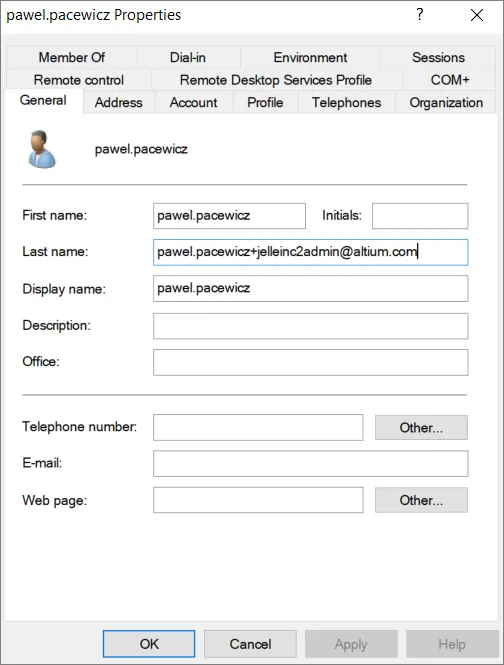

提供一个 Claim rule name (1),选择 Active Directory 作为 Attribute store (2),并从包含 Enterprise Server 用户用户名的 ID 中选择一个 LDAP Attribute (3)。该属性必须在 Outgoing Claim Type (3) 中映射到 Name ID。点击 Finish (4)。

Important Note: 本示例中,我们将 Surname 或 Last name 映射为包含所需值。你的配置可能不同。

-

通过点击 OK 确保已保存声明颁发策略。

-

从相应服务器下载 FederationMetadata.xml 文件。

-

将该元数据 XML 文件上传到 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面,然后测试 SAML 集成连接——见上文。

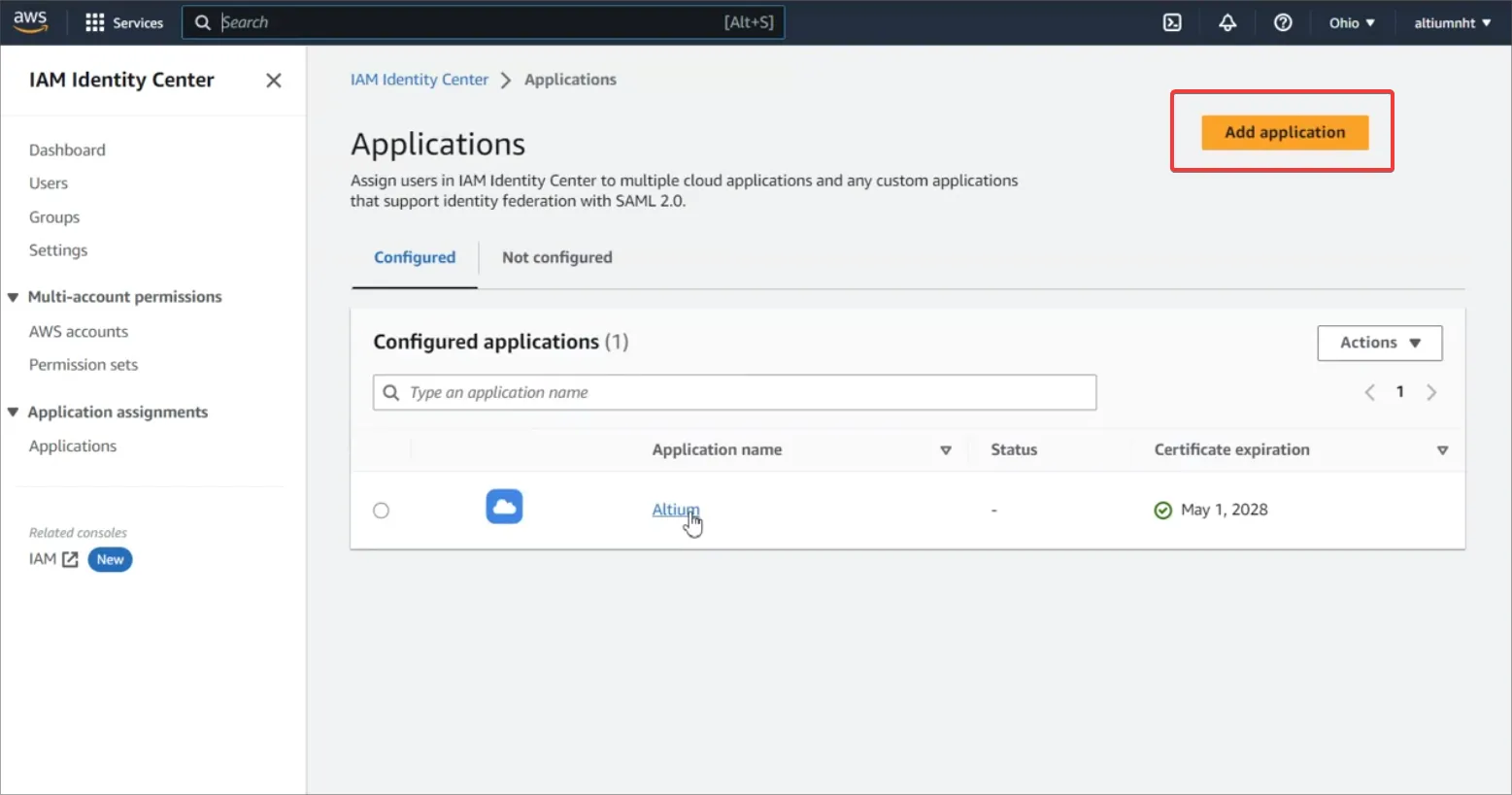

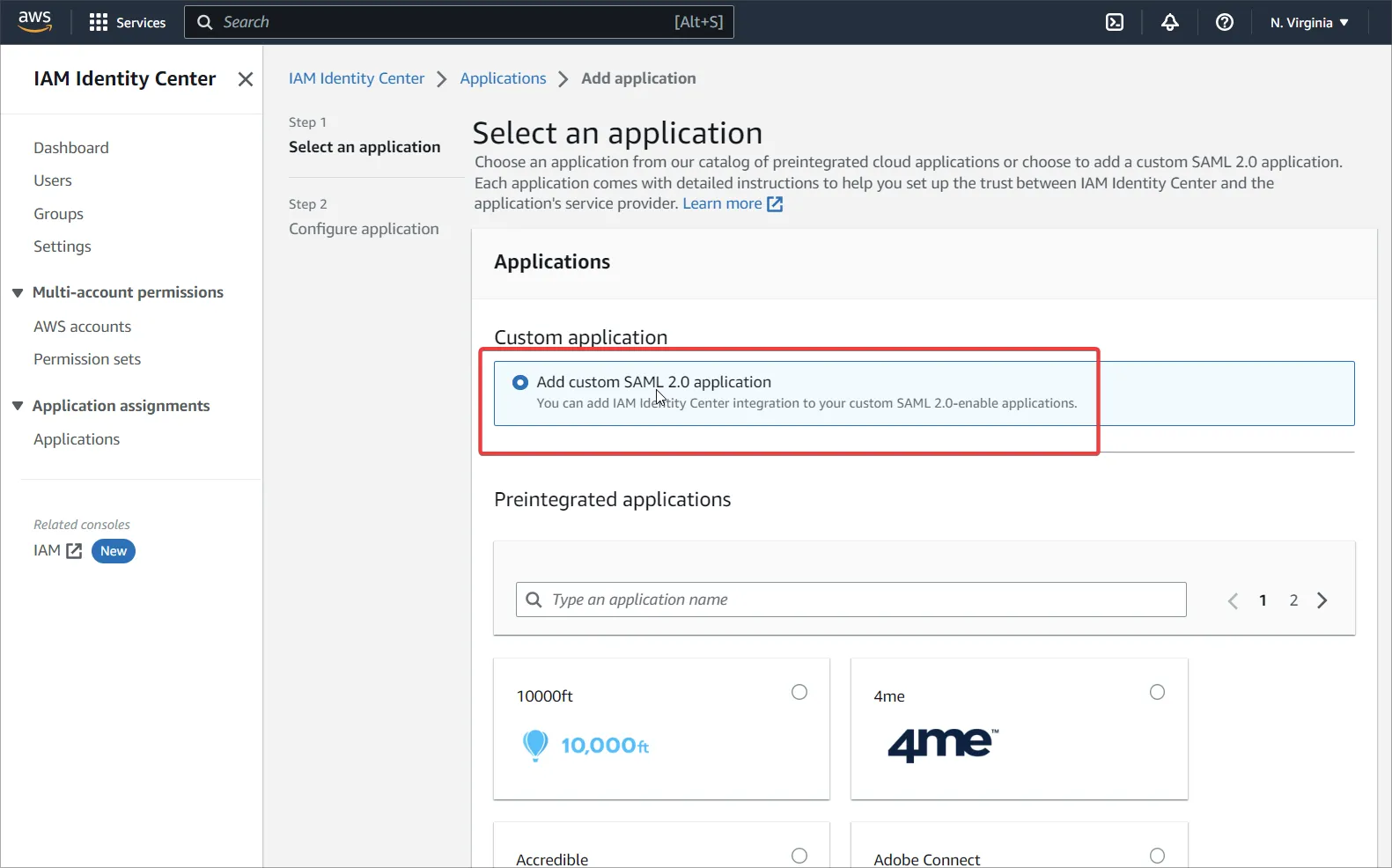

展开下面的可折叠部分,查看以 AWS IAM Identity Center 作为身份提供方的集成流程分步示例:

Integration with AWS IAM Identity Center

-

前往 IAM Identity Center 并添加一个自定义 SAML 2.0 应用程序(Add Application)。

-

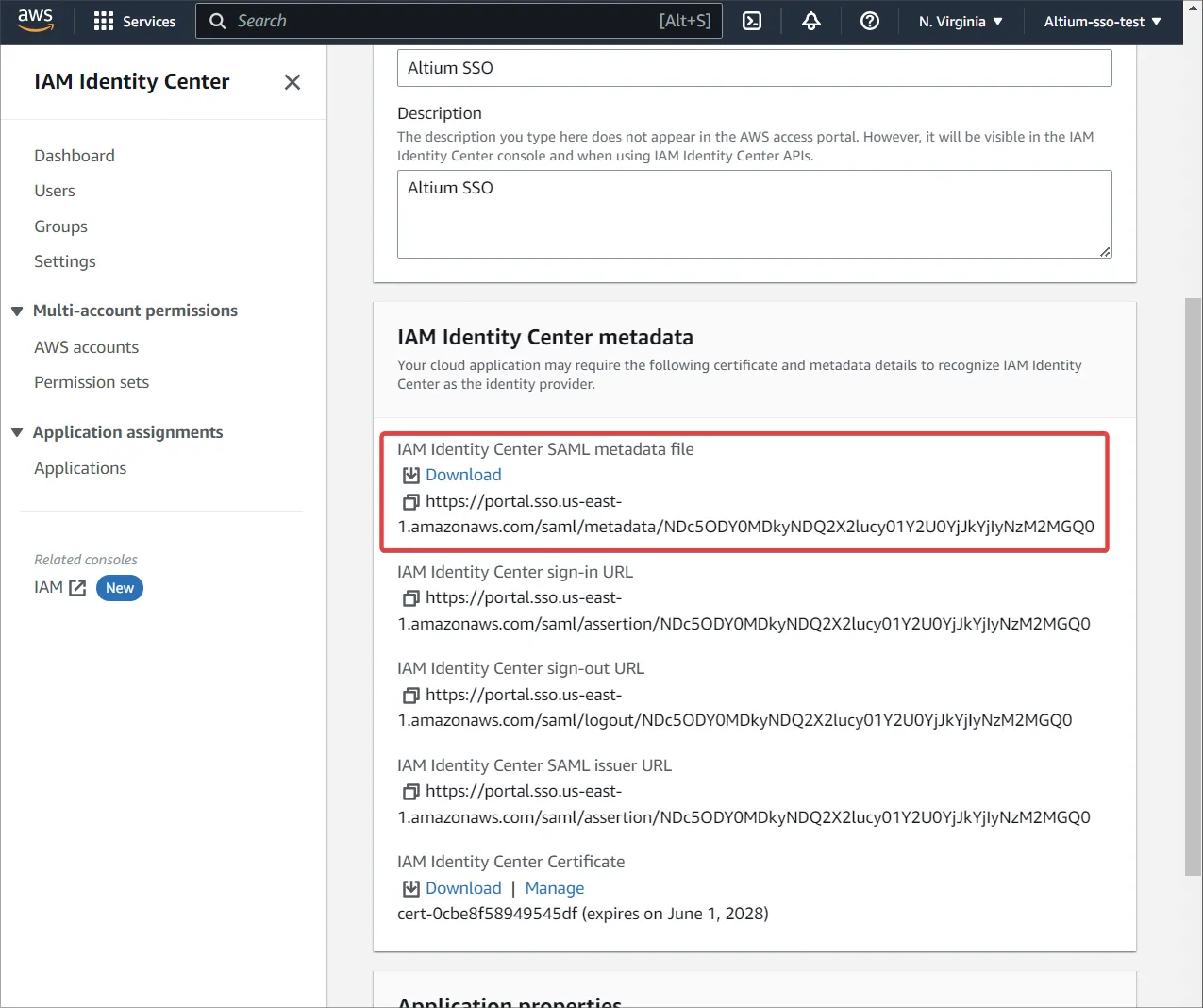

从你的 Altium SSO 页面填写 AWS 元数据 URL 设置。使用 Submit 确认设置。

-

从 IAM Identity Center metadata 区域下载元数据文件。

-

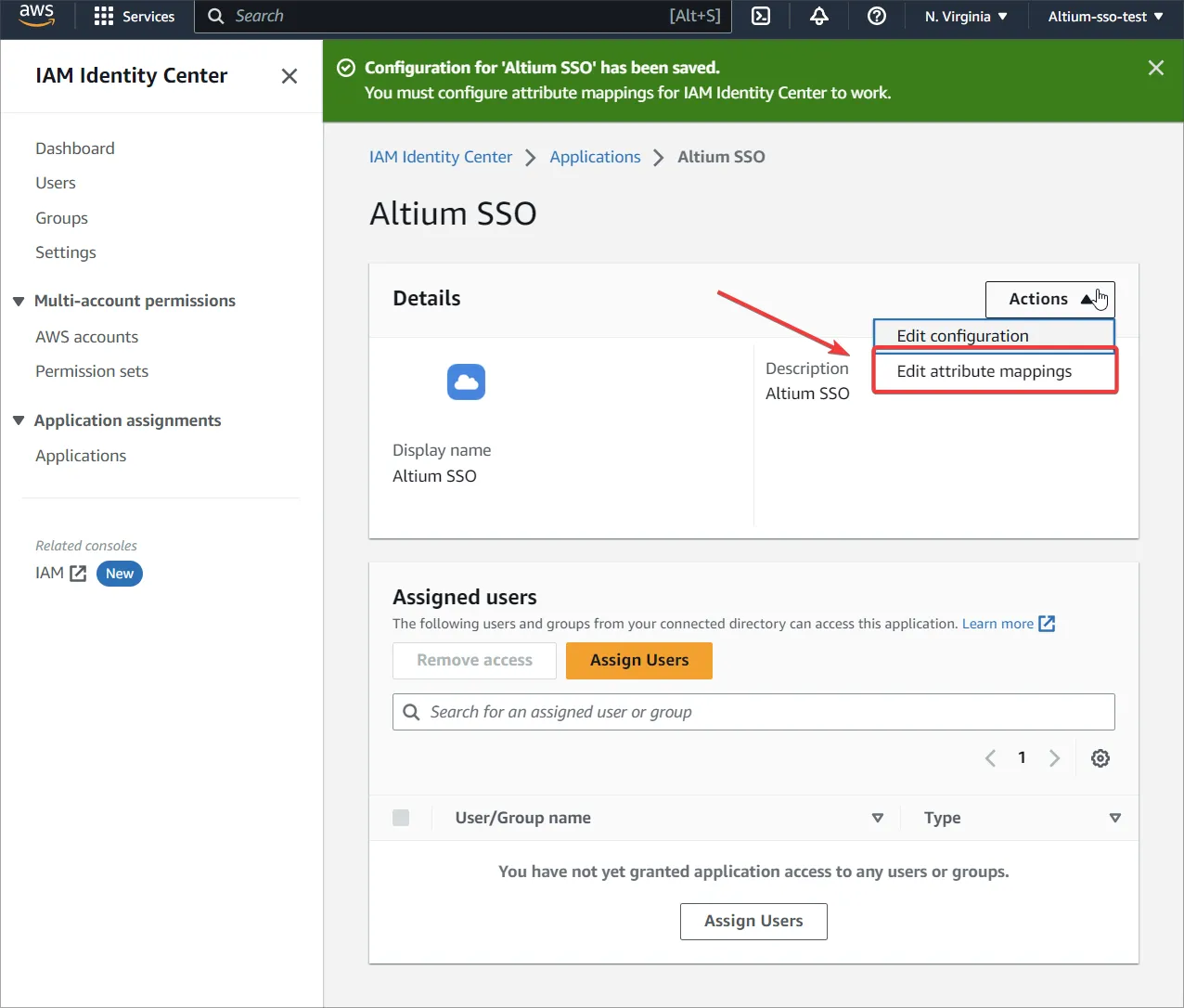

前往 Edit attribute mappings。

-

提供一个将包含 Enterprise Server 用户用户名的属性,并为 Format 选择 unspecified。

-

在 AWS 中创建新用户,并将该应用程序分配给已创建的用户或某个组。

-

确保 Altium 端与 IAM 端存在相同的用户。

-

将该元数据 XML 文件上传到 Enterprise Server 浏览器界面的 Admin – Settings – Authentication 页面,然后测试 SAML 集成连接——见上文。

OAuth / OIDC 单点登录

你的 Enterprise Server 的 SSO 功能也可以使用 OAuth / OIDC 标准进行配置。 当在浏览器界面 Admin – Settings – Authentication 页面的 SSO 下拉列表中选择 OAuth / OIDC 选项时,该页面允许输入由你所选 IdP 提供的数据。

在运行集成测试之前不会启用 SSO,该测试通过  按钮触发。它会验证 SSO 身份流程以及你公司的 SSO 登录。配置测试成功后,你可以点击

按钮触发。它会验证 SSO 身份流程以及你公司的 SSO 登录。配置测试成功后,你可以点击  按钮(

按钮( )保存设置,从而将其应用到 Enterprise Server。

)保存设置,从而将其应用到 Enterprise Server。

如果之后 SSO 被禁用(无论是手动禁用还是因配置更改而禁用),  按钮将变为可用,以便重复测试流程。

按钮将变为可用,以便重复测试流程。

使用 Entra ID 时,请注意它为 OAuth 端点提供两个 API 版本:

你需要从其中一个变体获取正确的一组端点(token/authorize/userinfo)。混用它们会在尝试从 Enterprise Server 建立到 Entra ID 的连接时导致错误。