Администраторы Enterprise Server могут настроить и включить для вашего сервера возможности Single Sign-On (SSO). Серверная система конфигурации позволяет администраторам настроить, протестировать, включать и отключать возможность SSO для пользователей сервера. Параметр SSO доступен при входе в браузерный интерфейс Enterprise Server. При настройке для пользователей сервера SSO обеспечивает удобство доступа к серверу с использованием одного и того же набора учетных данных, который применяется в ваших корпоративных системах.

-

Если использование SSO принудительно включено (параметр Enforce SSO (not applied to access from localhost) включен на странице Admin – Settings – Authentication в браузерном интерфейсе), пользователям будет показана страница входа SSO сразу после перехода по адресу Enterprise Server.

-

Доступ по SSO также можно использовать при подключении к Workspace Enterprise Server из Altium Designer. Дополнительные сведения см. на странице Accessing Your Workspace.

Дополнительные сведения о доступе к браузерному интерфейсу Enterprise Server см. на странице Exploring the Browser-based Interface.

При использовании внутреннего поставщика удостоверений (Identity Provider) Enterprise Server должен доверять HTTPS-сертификату, используемому этим поставщиком. В противном случае при попытке установить соединение с ним из Enterprise Server вы получите ошибку. Поставщики удостоверений от крупных вендоров (Okta, Entra ID и т. п.) по умолчанию используют корректные доверенные сертификаты.

SAML Single Sign-On

При настройке и включении в Enterprise Server система SSO устанавливает авторизованные идентичности от назначенного вашей компанией поставщика удостоверений (IdP), например Okta, OneLogin и т. д., при этом обмен сообщениями утверждения идентичности (ID assertion) основан на стандартизированном Security Assertion Markup Language (SAML 2.0). Интерфейс входа SSO для вашей компании, если он еще не создан, обычно строится на шаблоне или примере, предоставленном IdP — это инициирует обмен утверждениями аутентификации на базе SAML и предоставляет доступ к корпоративным сервисам.

Когда параметр SAML выбран в раскрывающемся списке SSO на странице Admin – Settings – Authentication браузерного интерфейса, на странице отображаются предварительно настроенные URL-адреса службы SSO Enterprise Server (Altium Metadata Configuration), а также возможность загрузить или вручную ввести данные авторизационного подключения вашего IdP (SAML Identity Provider Configuration).

Метаданные конфигурации IdP должны быть доступны у вашего поставщика удостоверений после его настройки для интеграции с корпоративными сервисами — см. примеры интеграции IdP ниже. Чтобы настроить систему SAML SSO в Enterprise Server (если это еще не сделано), используйте кнопку  , чтобы найти и загрузить XML-файл конфигурации SAML IdP, сгенерированный IdP вашей компании. Загруженный XML-файл IdP анализируется системой для извлечения основных полей конфигурации (X509 Certificate, URL Identity Provider Issuer и IdP Single Sign-On URL). Либо добавьте отдельные элементы конфигурации (сертификат безопасности и URL-адреса) вручную в соответствующие поля.

, чтобы найти и загрузить XML-файл конфигурации SAML IdP, сгенерированный IdP вашей компании. Загруженный XML-файл IdP анализируется системой для извлечения основных полей конфигурации (X509 Certificate, URL Identity Provider Issuer и IdP Single Sign-On URL). Либо добавьте отдельные элементы конфигурации (сертификат безопасности и URL-адреса) вручную в соответствующие поля.

SSO не будет включен, пока не будет выполнен тест интеграции, который запускается кнопкой  . Это проверяет процесс идентификации SSO и корпоративный вход по SSO. После успешного тестирования конфигурации вы можете сохранить настройки, нажав кнопку

. Это проверяет процесс идентификации SSO и корпоративный вход по SSO. После успешного тестирования конфигурации вы можете сохранить настройки, нажав кнопку  (

( ), тем самым применив их к Enterprise Server.

), тем самым применив их к Enterprise Server.

Если впоследствии SSO будет отключен — вручную или в ответ на изменение конфигурации — станет доступна кнопка  , чтобы можно было повторить процесс тестирования.

, чтобы можно было повторить процесс тестирования.

Примеры интеграции с поставщиками удостоверений

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для OneLogin в качестве поставщика удостоверений.

Integration with OneLogin

-

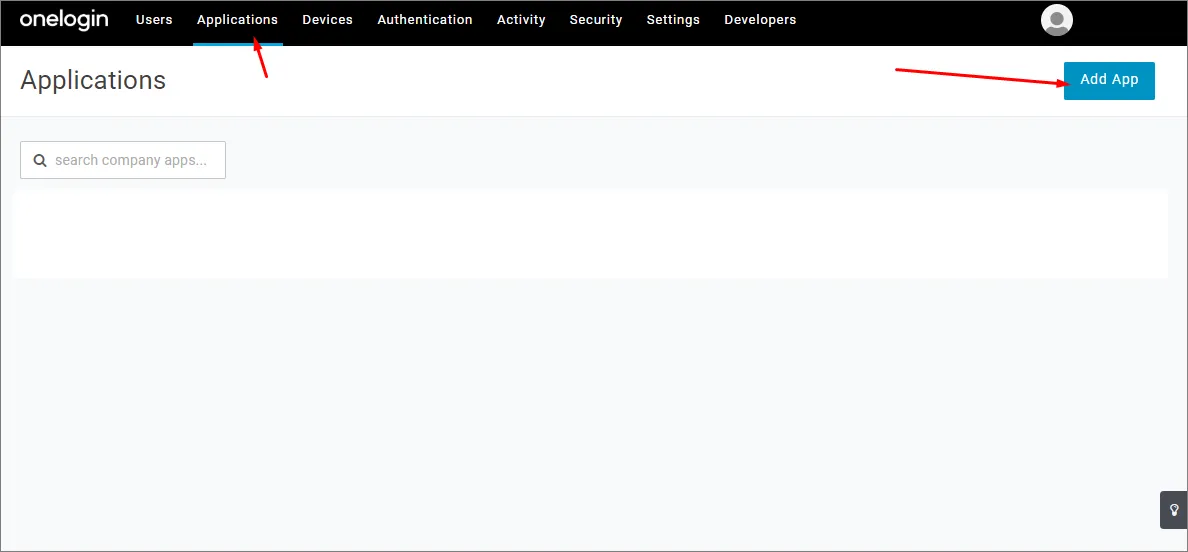

Войдите в OneLogin с правами администратора.

-

Выберите Applications, затем Add Apps.

-

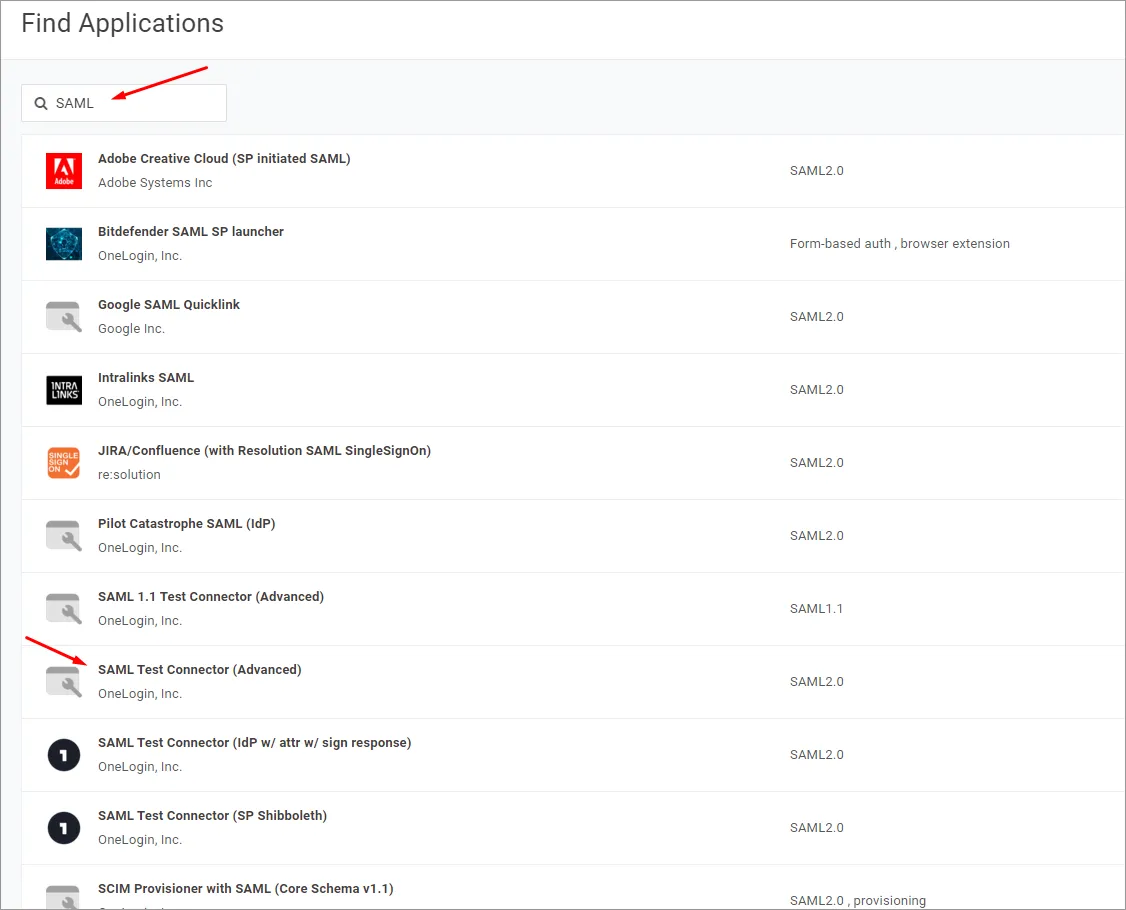

Найдите «SAML» и выберите вариант приложения IdP SAML Test Connector (Advanced).

-

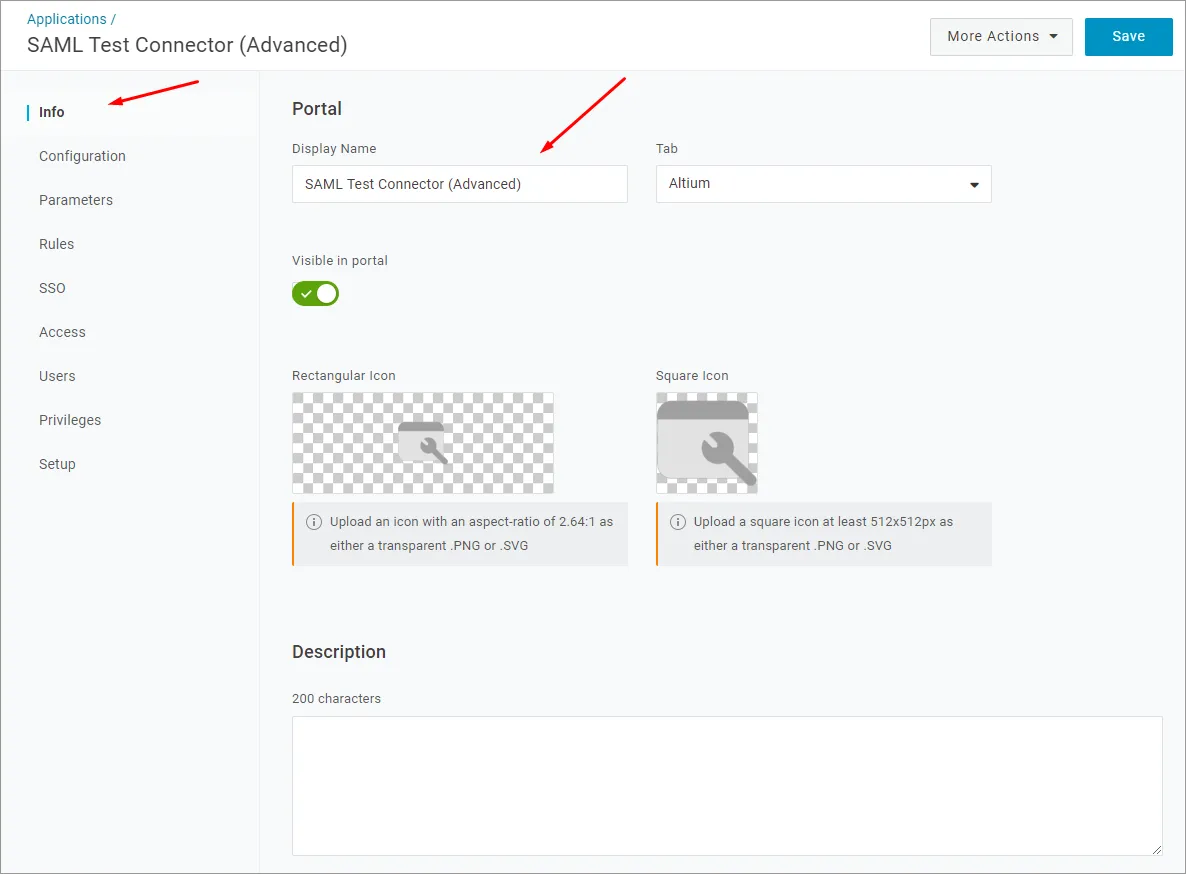

Укажите имя приложения (Display Name). Оно используется только для отображения.

-

Нажмите кнопку Save.

-

Скопируйте ( ) значения Entity ID и Single Sign-On URL (Assertion Consumer Service) со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server в поля, как указано ниже.

) значения Entity ID и Single Sign-On URL (Assertion Consumer Service) со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server в поля, как указано ниже.

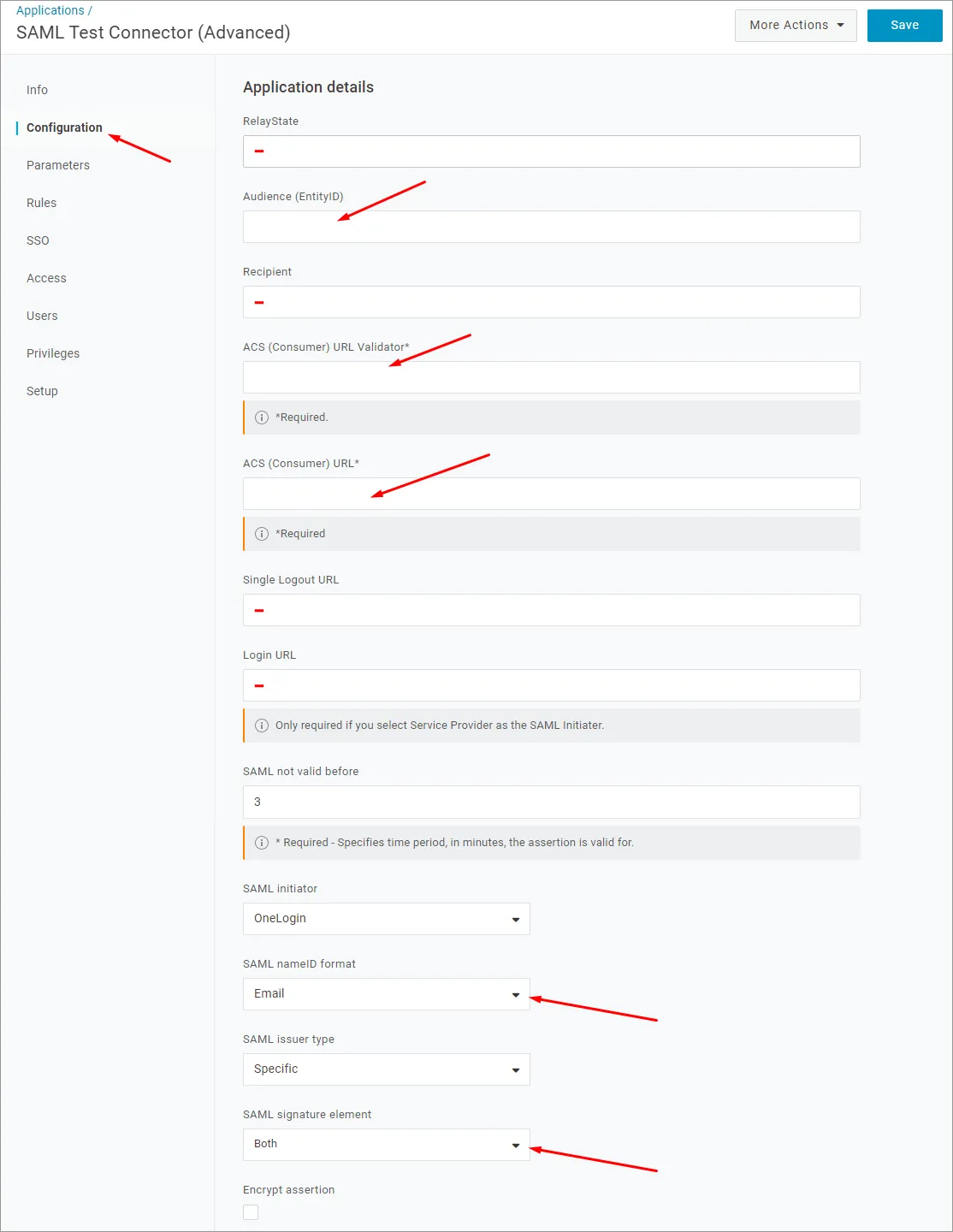

В настройке приложения OneLogin:

-

Вставьте указанный выше Entity ID (имя поставщика услуг) в качестве URL Audience (EntityID).

-

Вставьте указанный выше Single Sign-On URL (Assertion Consumer Service) в поле ACS (Consumer) URL Validator.

-

Также вставьте Single Sign-On URL (Assertion Consumer Service) в поле ACS (Consumer) URL.

-

Поля RelayState, Recipient, Single Logout URL и Login URL можно оставить пустыми.

-

Убедитесь, что параметр SAML nameID format установлен в Email, а SAML signature element — в Both. Нажмите кнопку Save, чтобы подтвердить настройки.

-

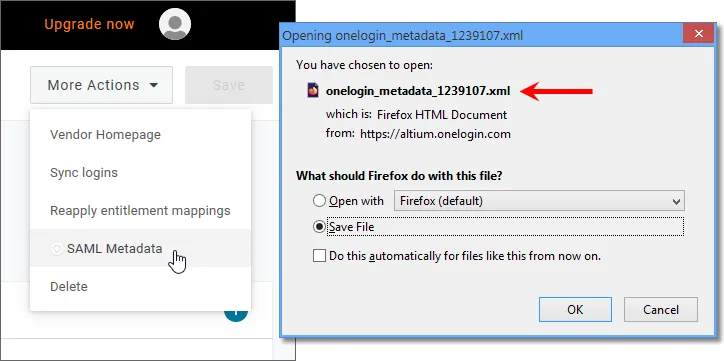

Нажмите кнопку More Actions, затем выберите пункт меню SAML Metadata, чтобы скачать SAML-метаданные поставщика удостоверений в виде XML-файла.

-

Этот файл метаданных будет загружен на странице Admin – Settings – Authentication браузерного интерфейса Enterprise Server для настройки службы OneLogin SSO — см. ниже.

-

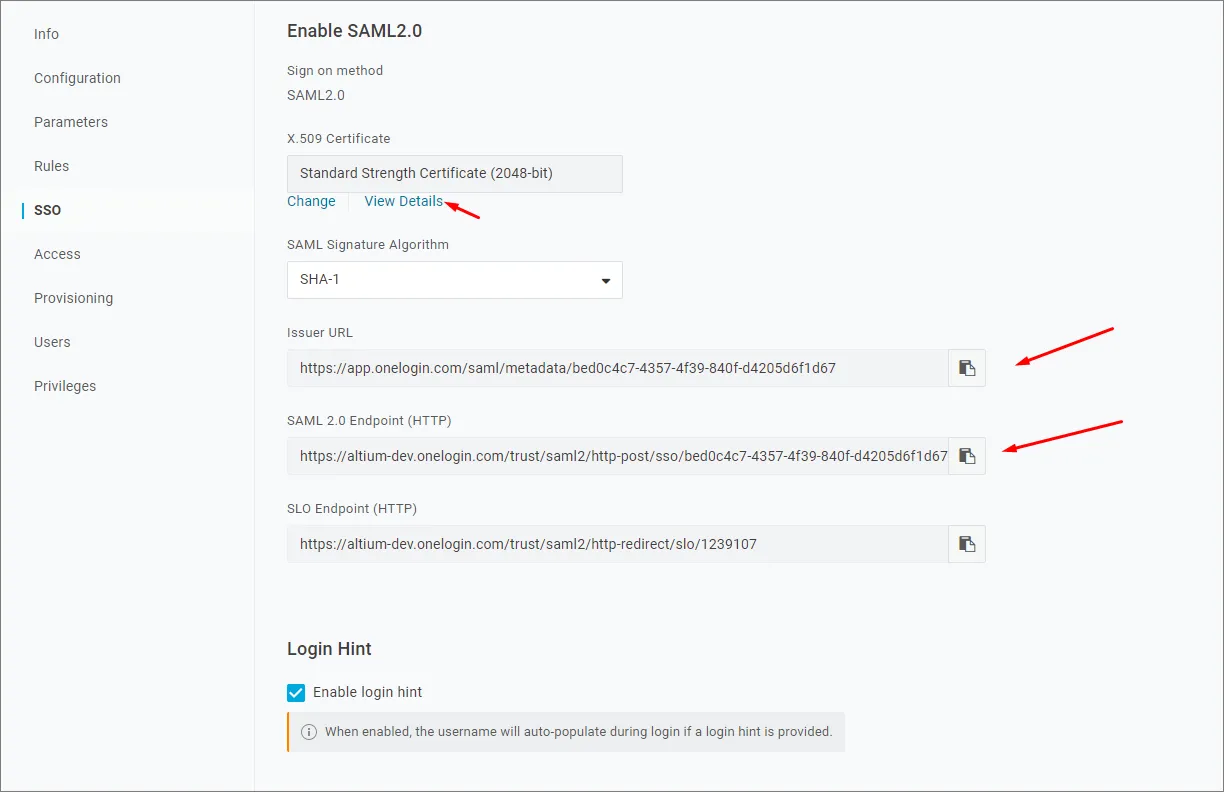

Если предпочтительнее настроить службу OneLogin SSO в Enterprise Server вручную, необходимые параметры можно найти, выбрав пункт меню SSO в интерфейсе приложения OneLogin.

-

Дальнейшие шаги — добавить пользователей и назначить приложение этим пользователям.

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для Okta в качестве поставщика удостоверений.

Integration with Okta

-

Войдите в Okta с правами администратора.

-

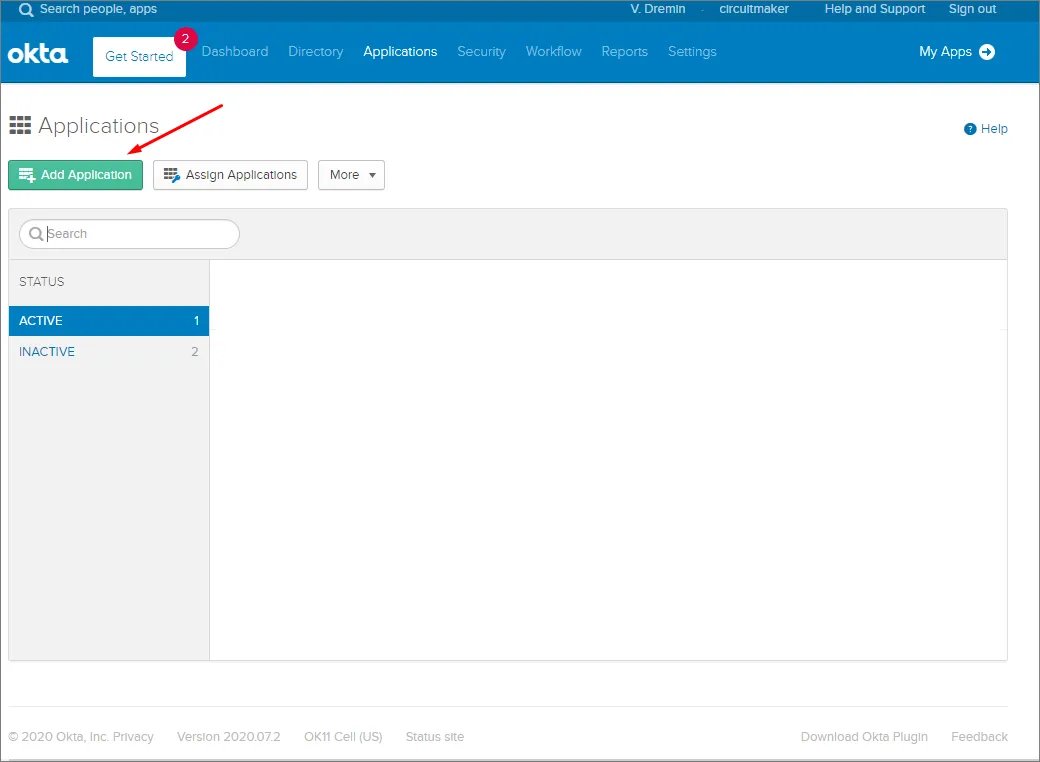

Нажмите ссылку/кнопку Admin, затем кнопку Add Application в разделе компании Applications.

-

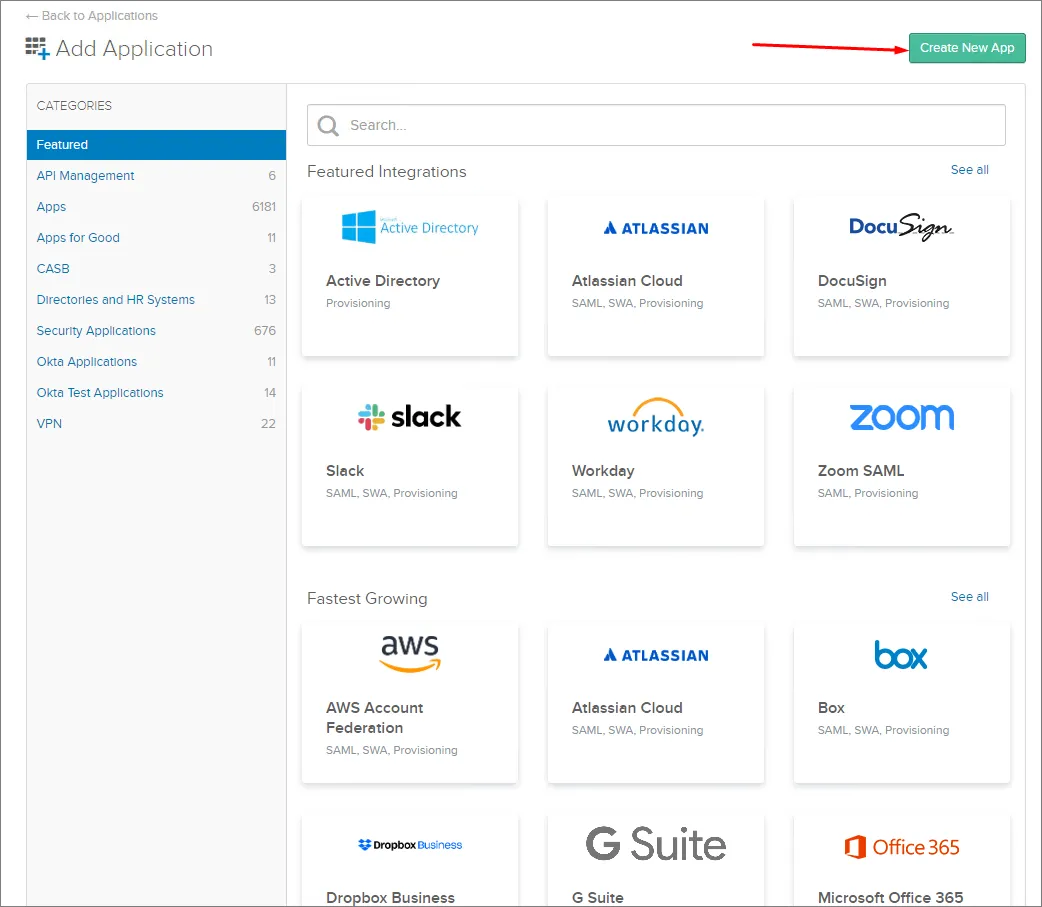

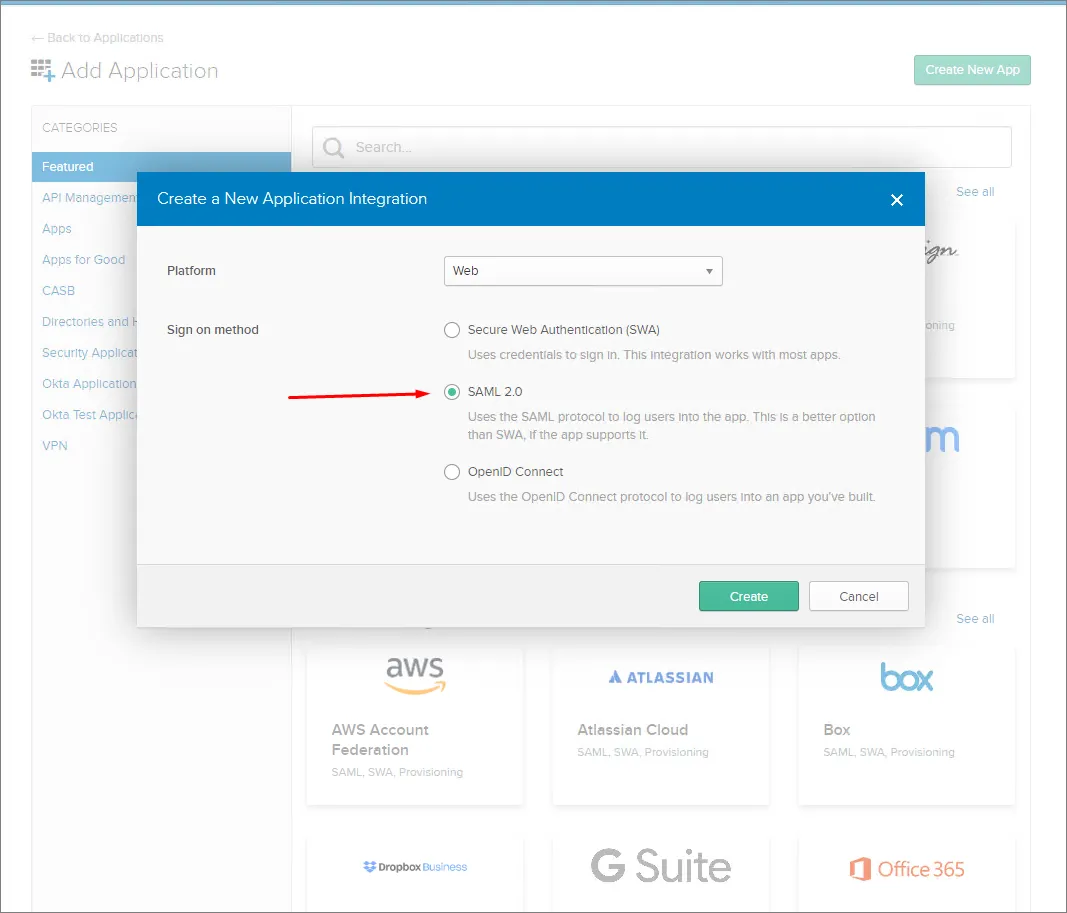

Нажмите кнопку Create New App.

-

Выберите SAML 2.0 в качестве Sign-on method.

-

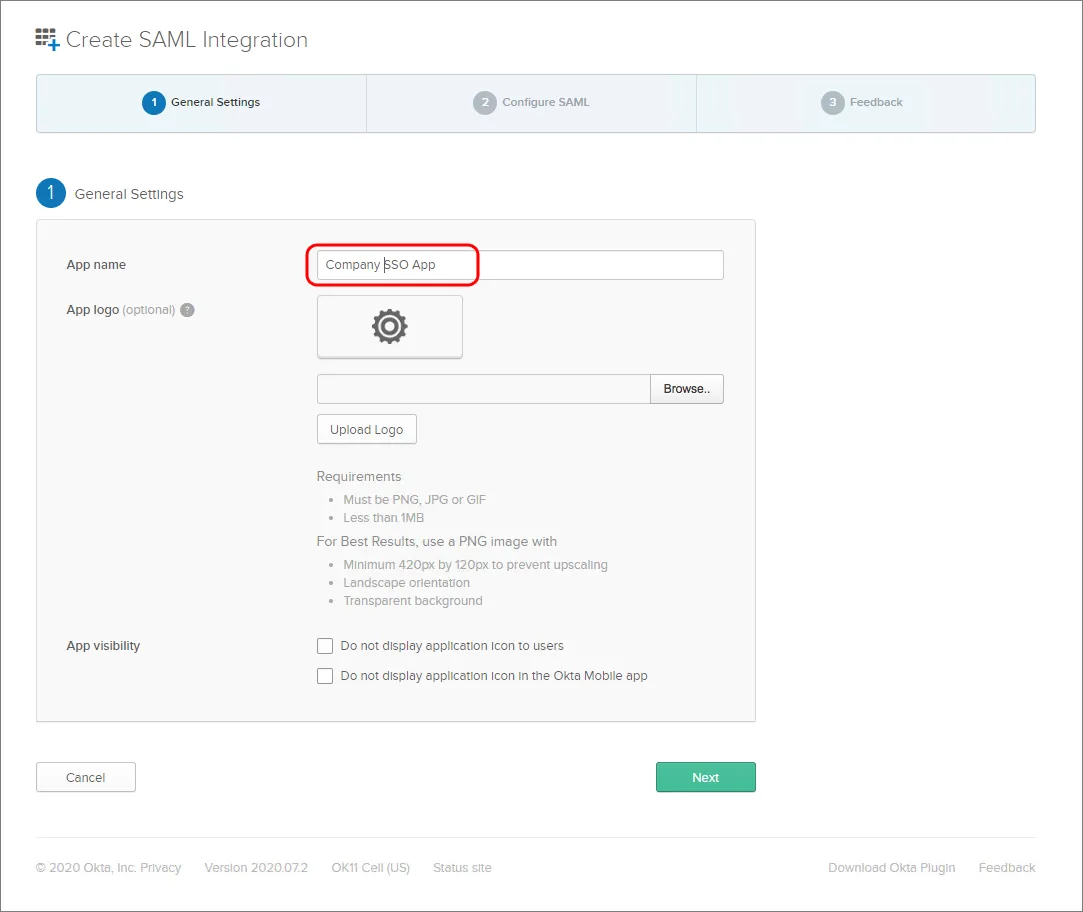

Укажите App name. Это используется только для отображения.

-

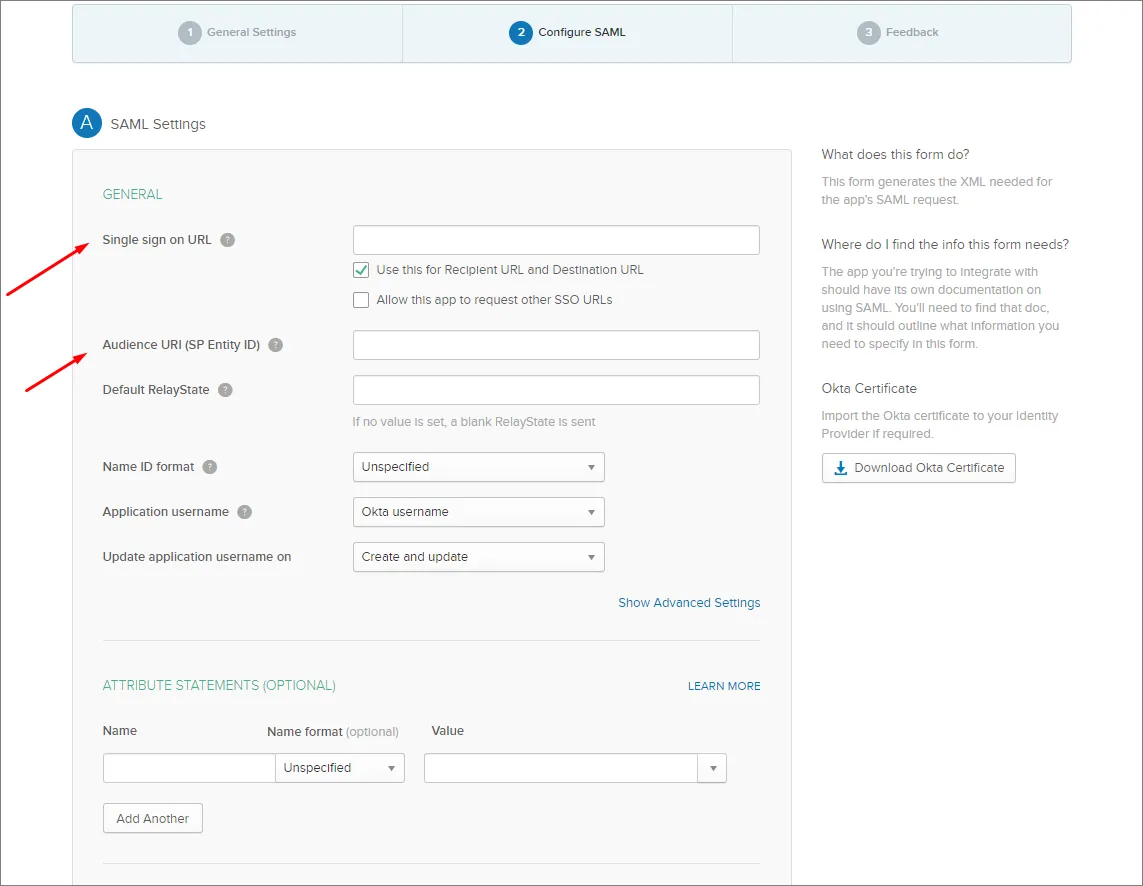

Обратите внимание на значения Single Sign On URL (Assertion Consumer Service) и Entity ID на странице Admin – Settings – Authentication браузерного интерфейса Enterprise Server.

-

Скопируйте ( ) и вставьте значение Enterprise Server Single Sign-On URL в поле Single sign on URL настроек Okta SAML Settings.

) и вставьте значение Enterprise Server Single Sign-On URL в поле Single sign on URL настроек Okta SAML Settings.

-

Скопируйте ( ) и вставьте значение Enterprise Server Entity ID в поле Audience URI настроек Okta SAML Settings.

) и вставьте значение Enterprise Server Entity ID в поле Audience URI настроек Okta SAML Settings.

Значение Default RelayState не требуется.

-

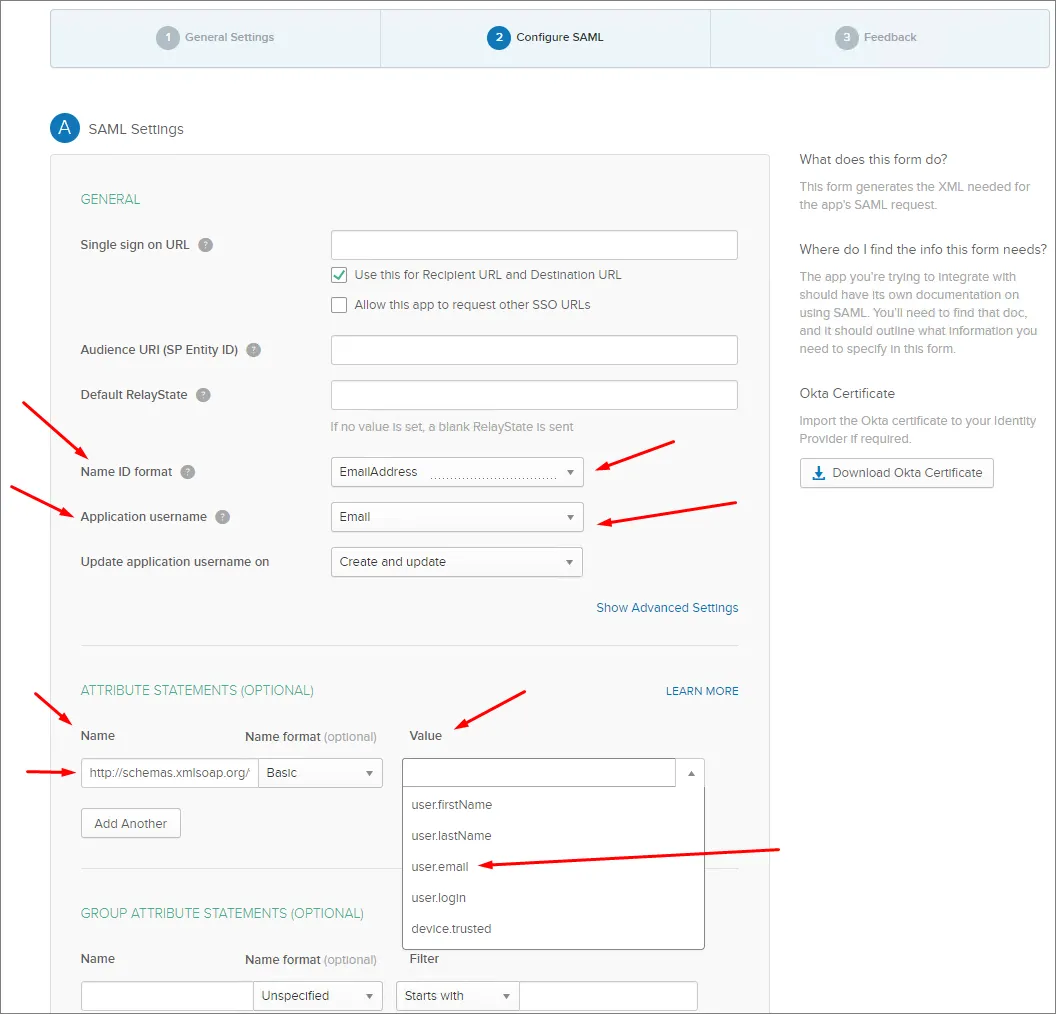

Остальные поля задайте следующим образом:

-

Name ID format — EmailAddress.

-

Application username — (Okta) Email.

-

В разделе ATTRIBUTE STATEMENTS установите поле Name в значение: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress, а Value — в: user.email

-

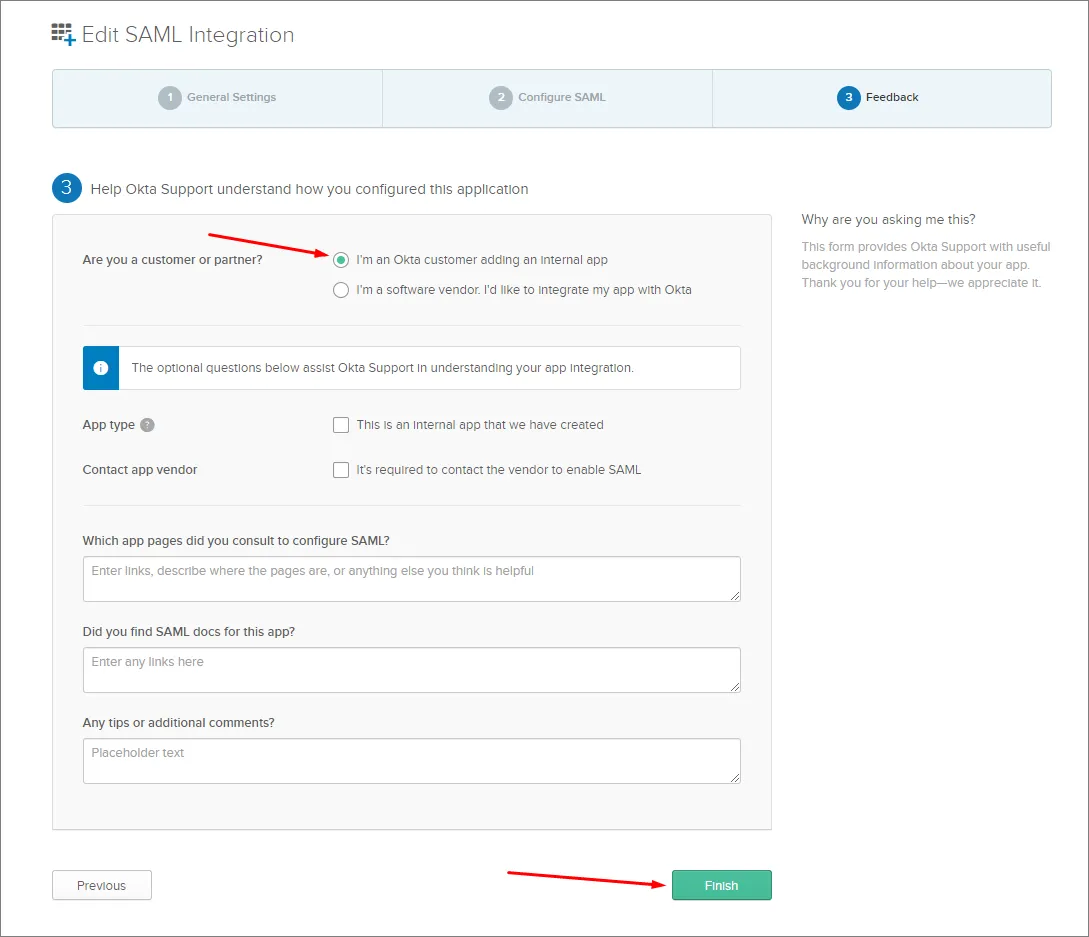

Нажмите кнопку Next и выберите вариант ..Okta customer adding an internal app.

-

Нажмите кнопку Finish.

-

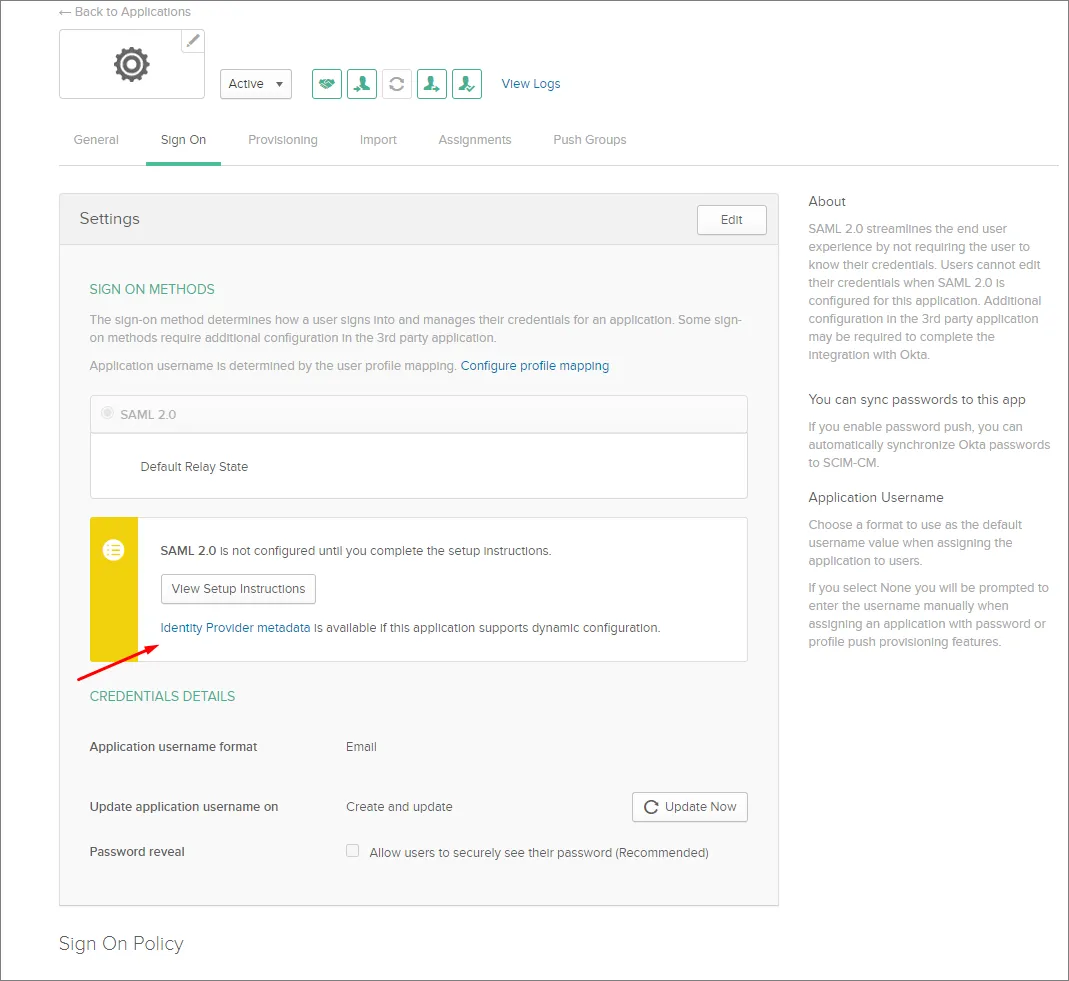

Нажмите ссылку Identity Provider metadata и сохраните XML метаданных на компьютер, либо нажмите кнопку View Setup Instructions для вариантов ручной настройки.

-

В разделе SAML Identity Provider configuration на странице Admin – Settings – Authentication браузерного интерфейса Enterprise Server загрузите сохраненный XML-файл метаданных или настройте отдельные разделы вручную — см. выше.

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для Microsoft Entra ID в качестве поставщика удостоверений.

Integration with Microsoft Entra ID

-

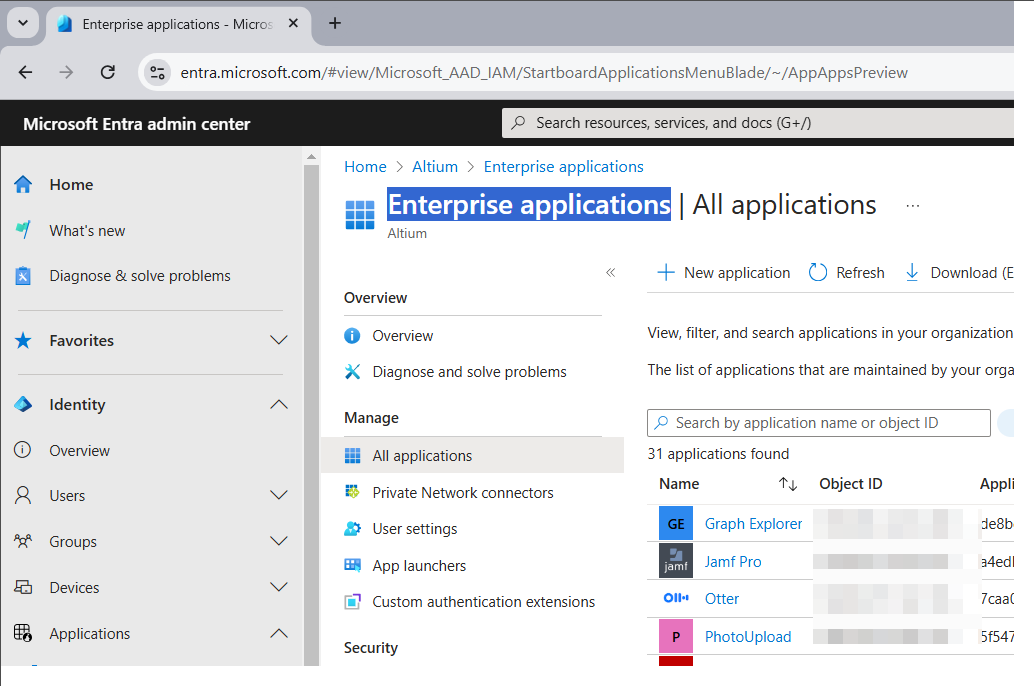

Войдите в Microsoft Entra admin center.

-

Выберите Identity, затем пункт Enterprise applications.

-

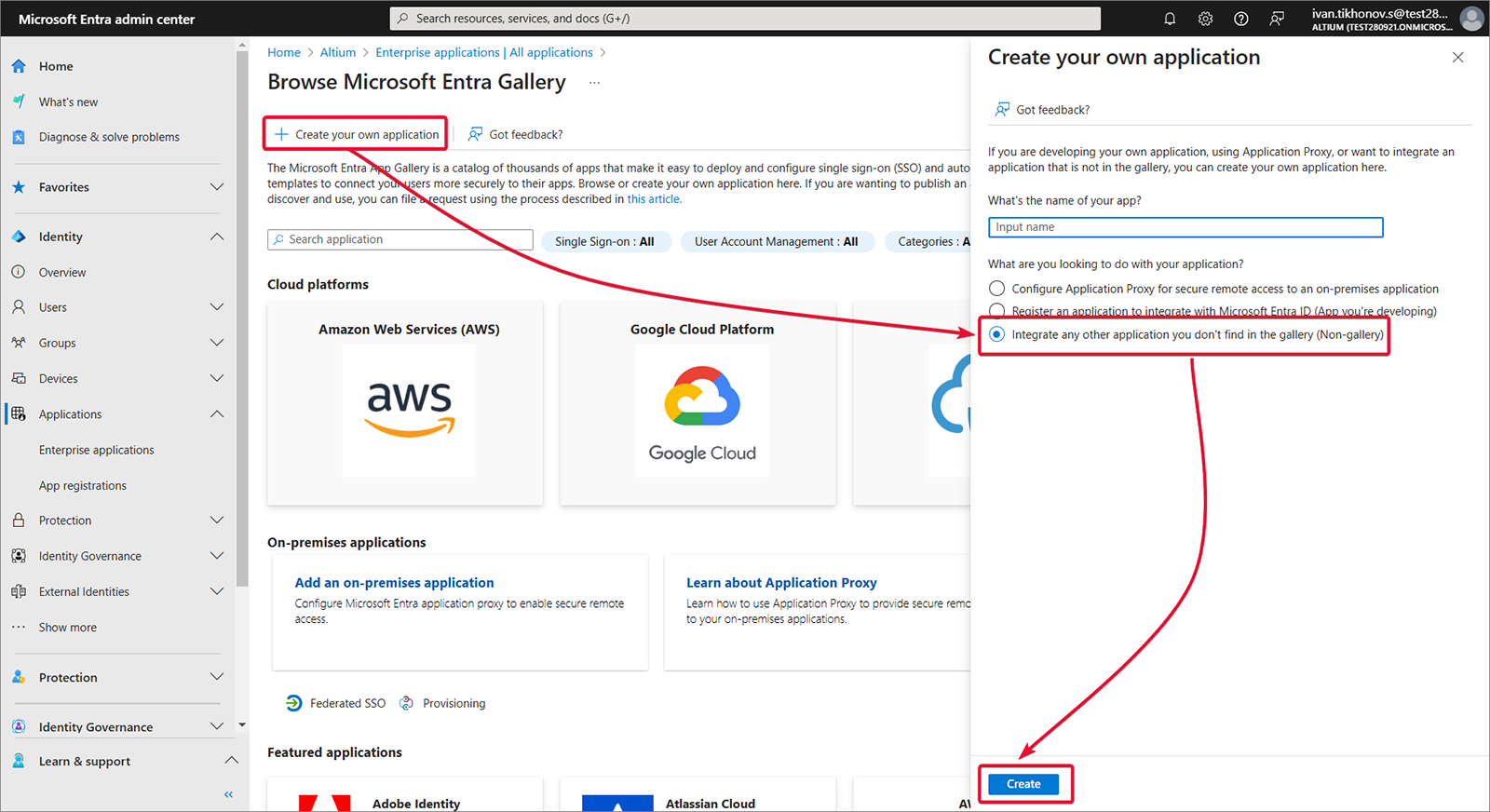

Создайте собственное приложение.

-

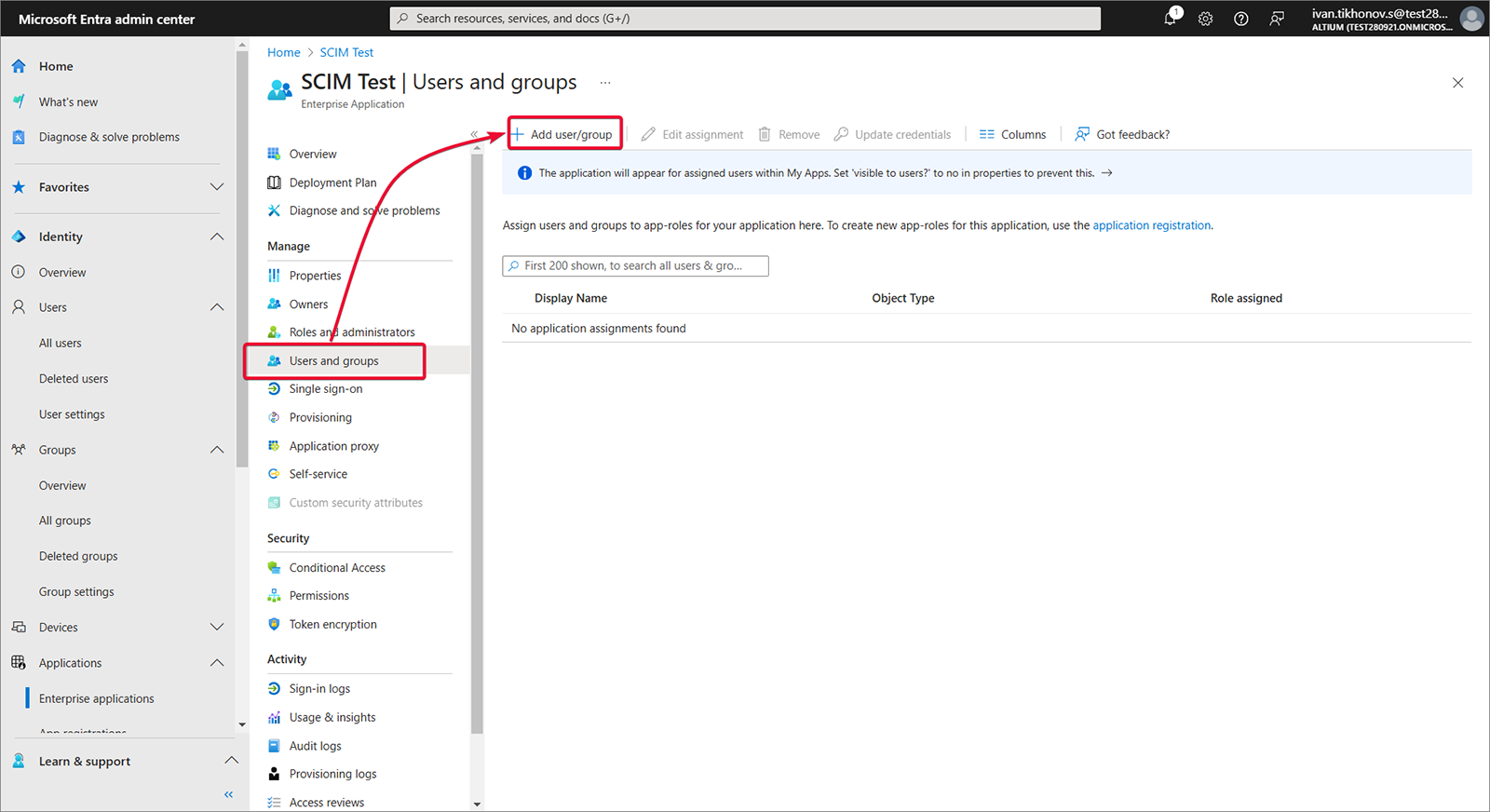

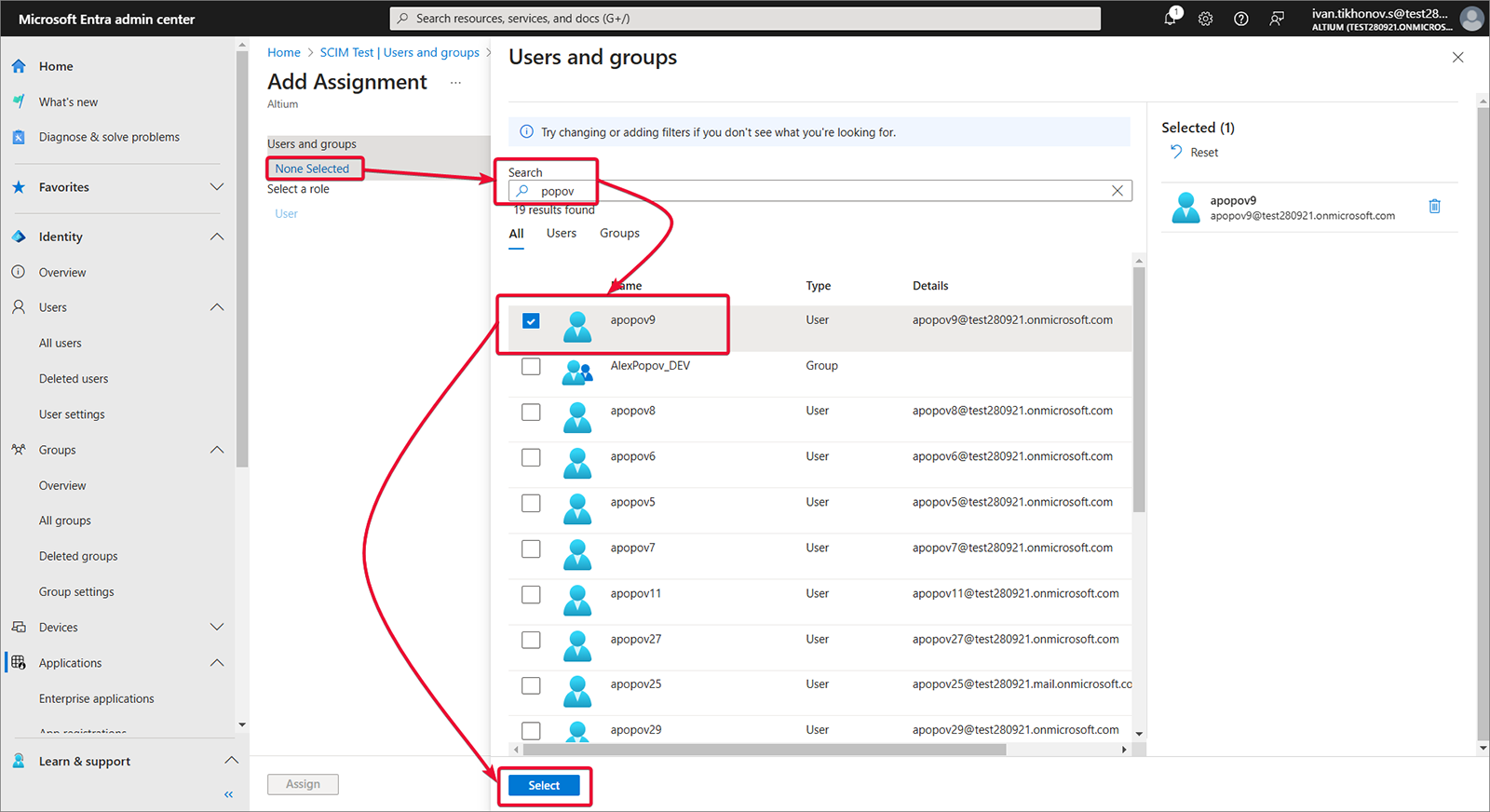

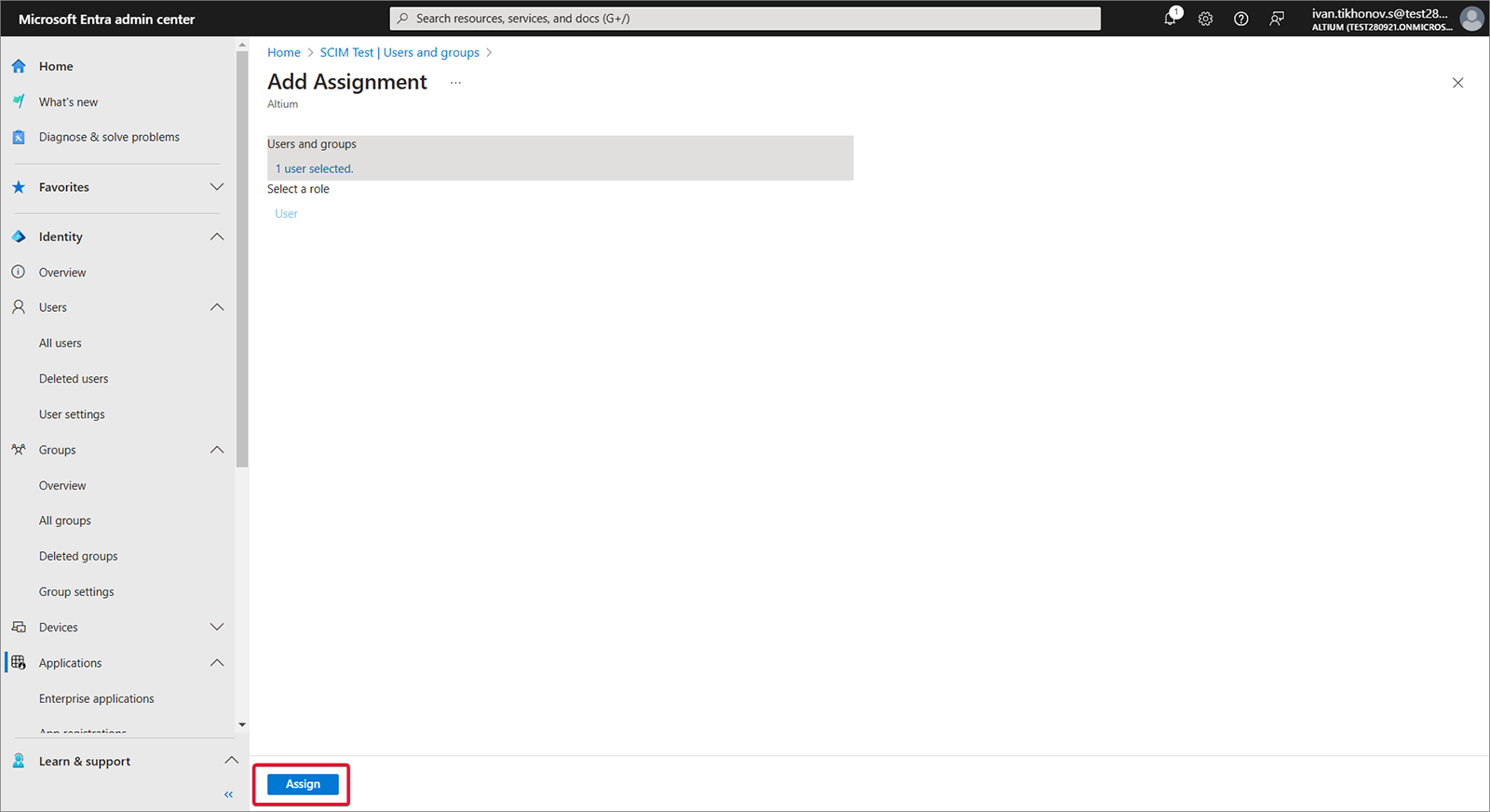

Выберите Users and groups, затем Add user/group.

-

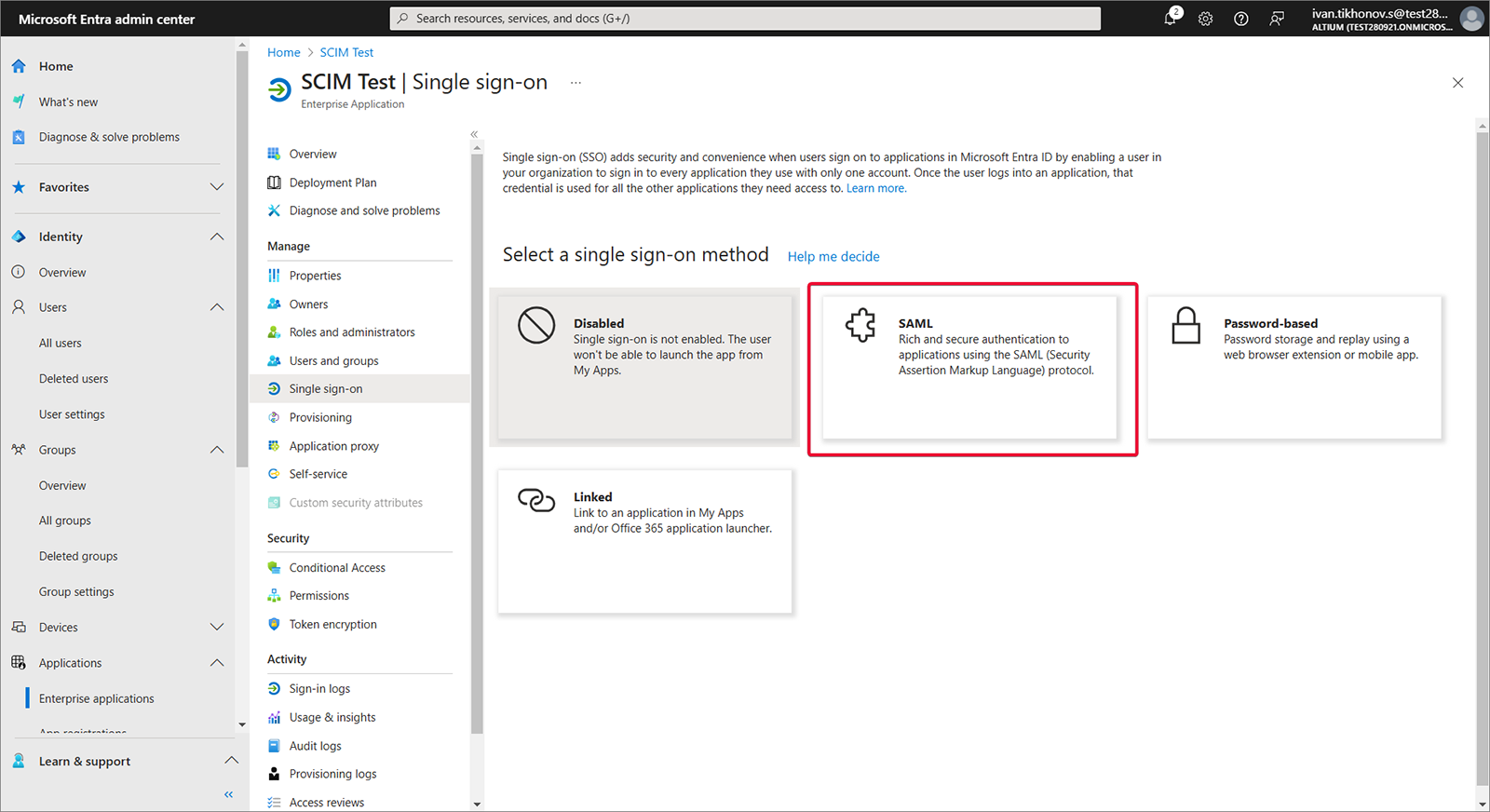

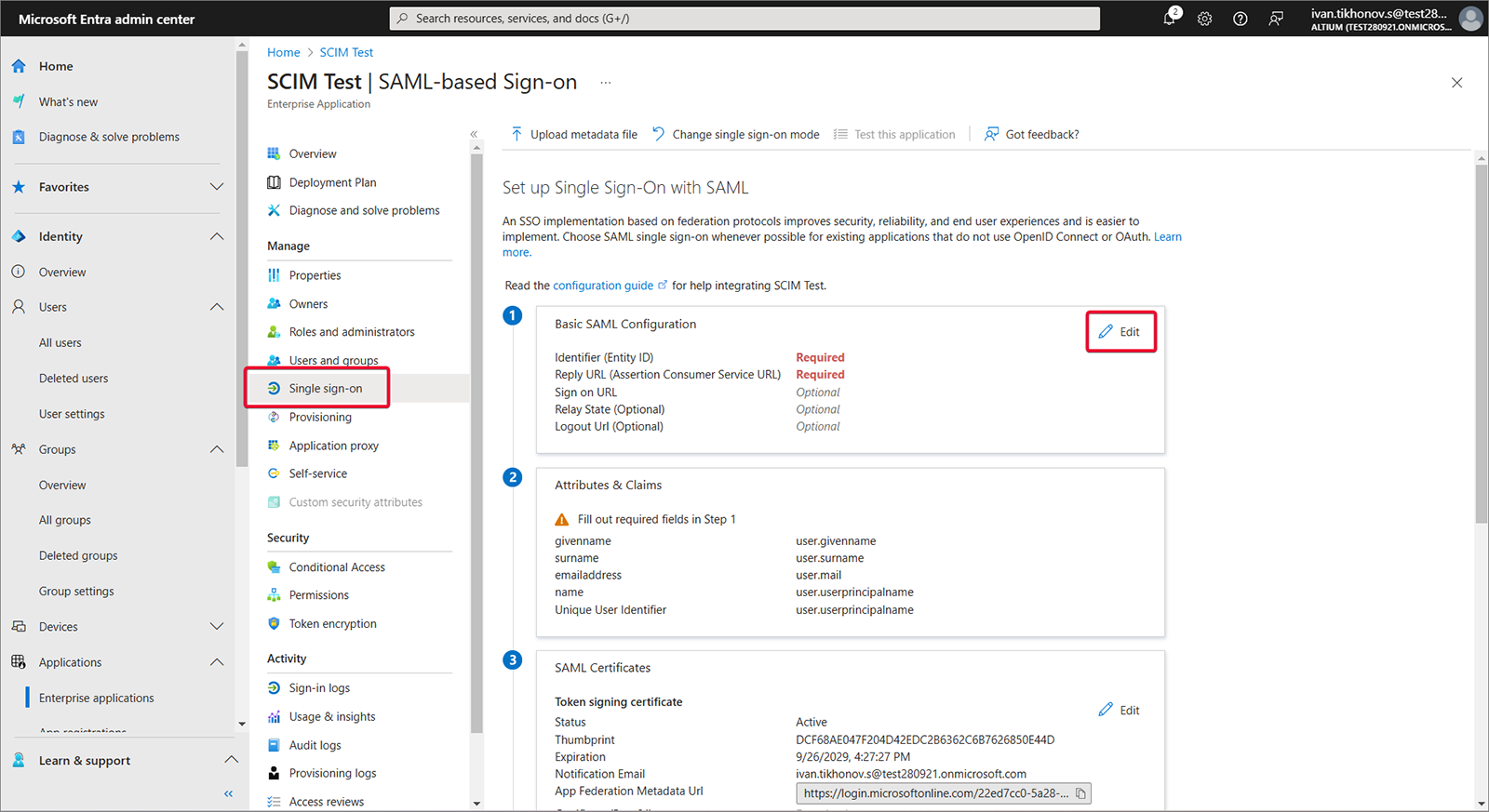

Выберите Single sign-on, Step 1, затем Edit.

-

Скопируйте ( ) Entity ID и Single Sign-On URL со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server. Вставьте скопированные строки в поля Entity ID и Assertion Consumer Service URL в области SAML Configuration приложения Microsoft Entra. Убедитесь, что для этих полей установлены флажки Default, затем сохраните конфигурацию.

) Entity ID и Single Sign-On URL со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server. Вставьте скопированные строки в поля Entity ID и Assertion Consumer Service URL в области SAML Configuration приложения Microsoft Entra. Убедитесь, что для этих полей установлены флажки Default, затем сохраните конфигурацию.

-

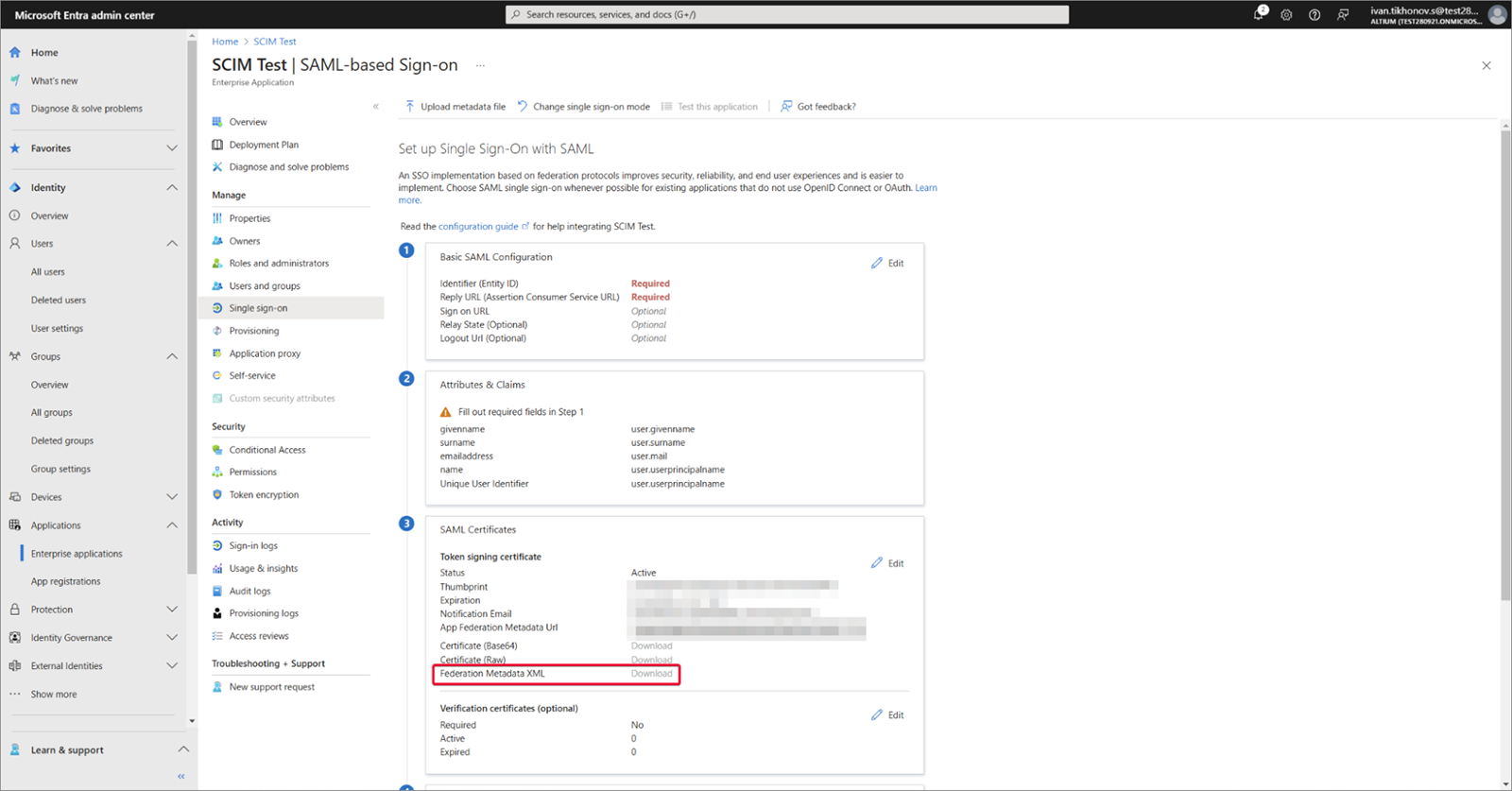

Скачайте созданный Federation Metadata XML.

-

Загрузите Federation Metadata XML на страницу Admin – Settings – Authentication браузерного интерфейса Enterprise Server, затем протестируйте соединение интеграции SAML — см. выше.

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для JumpCloud в качестве поставщика удостоверений.

Integration with JumpCloud

-

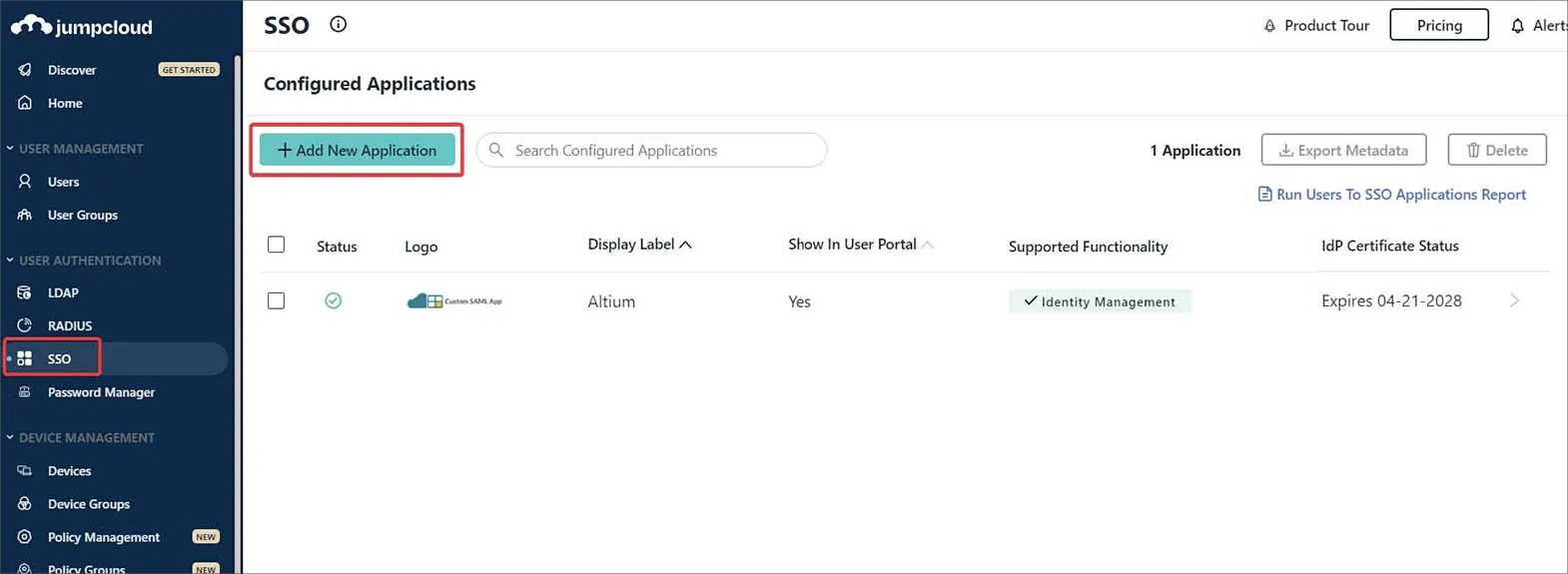

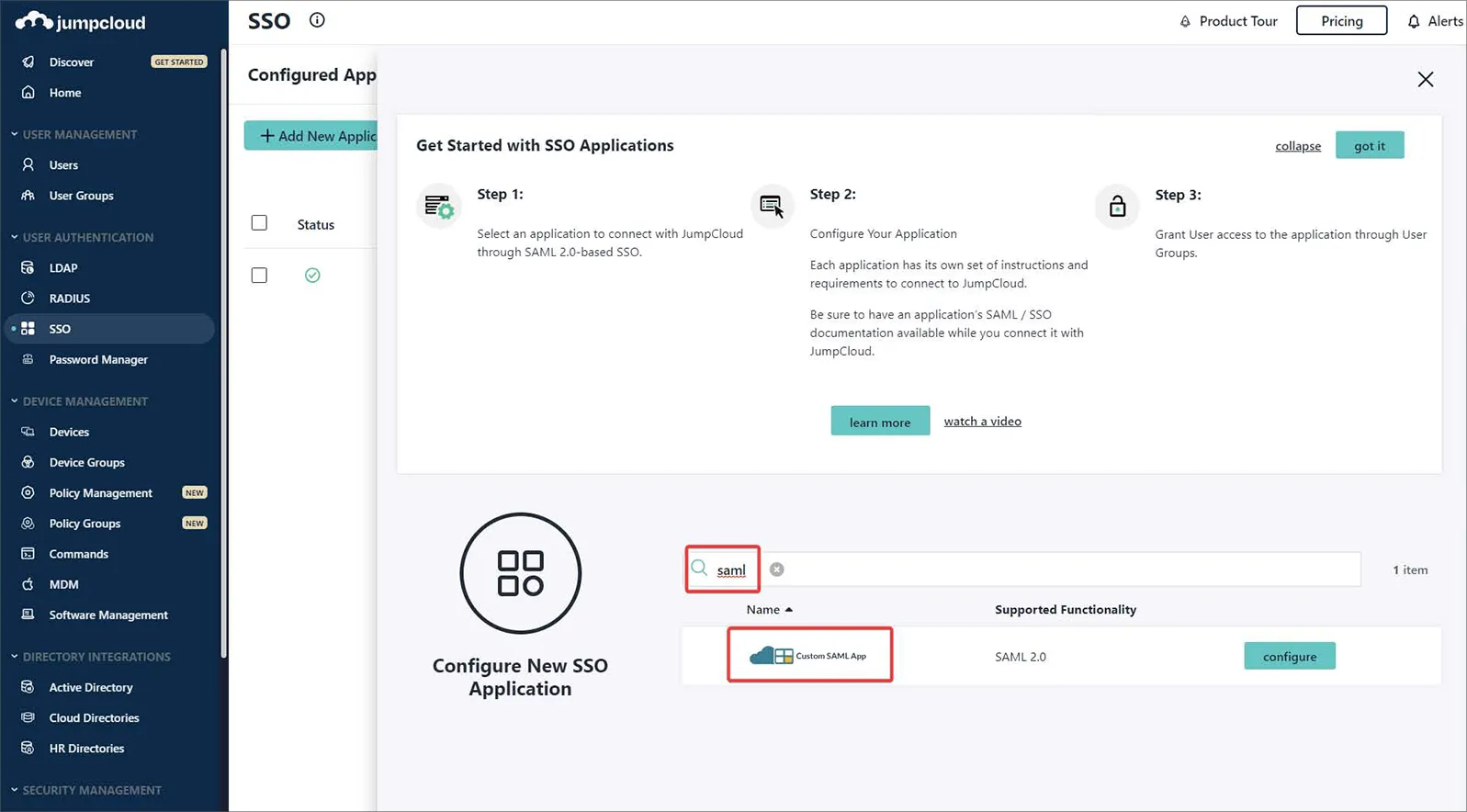

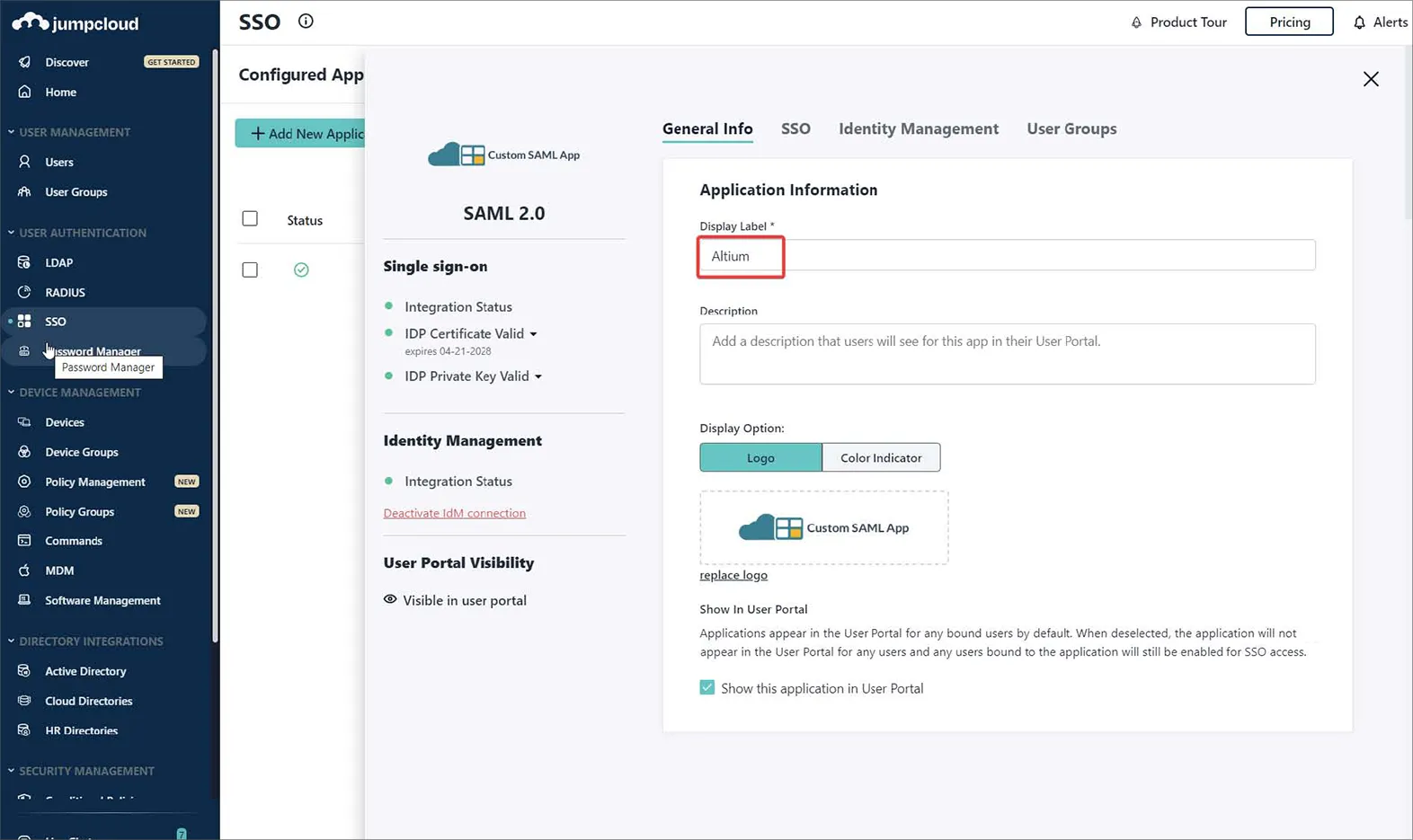

В интерфейсе JumpCloud выберите SSO в дереве навигации, затем нажмите кнопку Add New Application на странице SSO.

-

Введите «saml» в поле Search окна конфигурации, чтобы найти и затем установить Custom SAML App.

-

Назовите свой экземпляр Custom SAML App — в этом примере метка Altium.

-

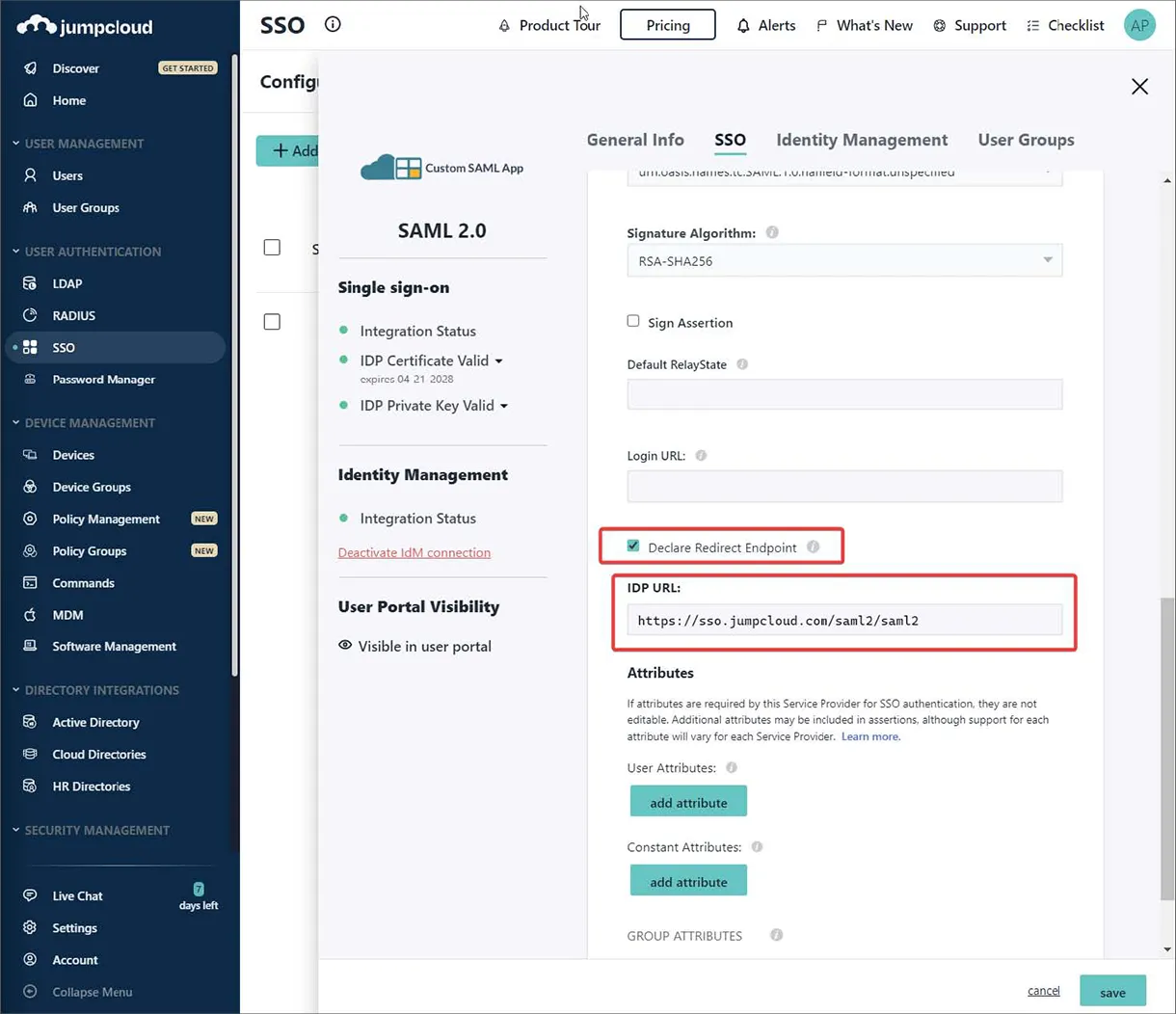

Перейдите на вкладку SSO в интерфейсе конфигурации JumpCloud и введите параметры Entity/URL со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server, как показано.

-

Введите endpoint JumpCloud IDP URL и включите параметр Declare Redirect Endpoint.

-

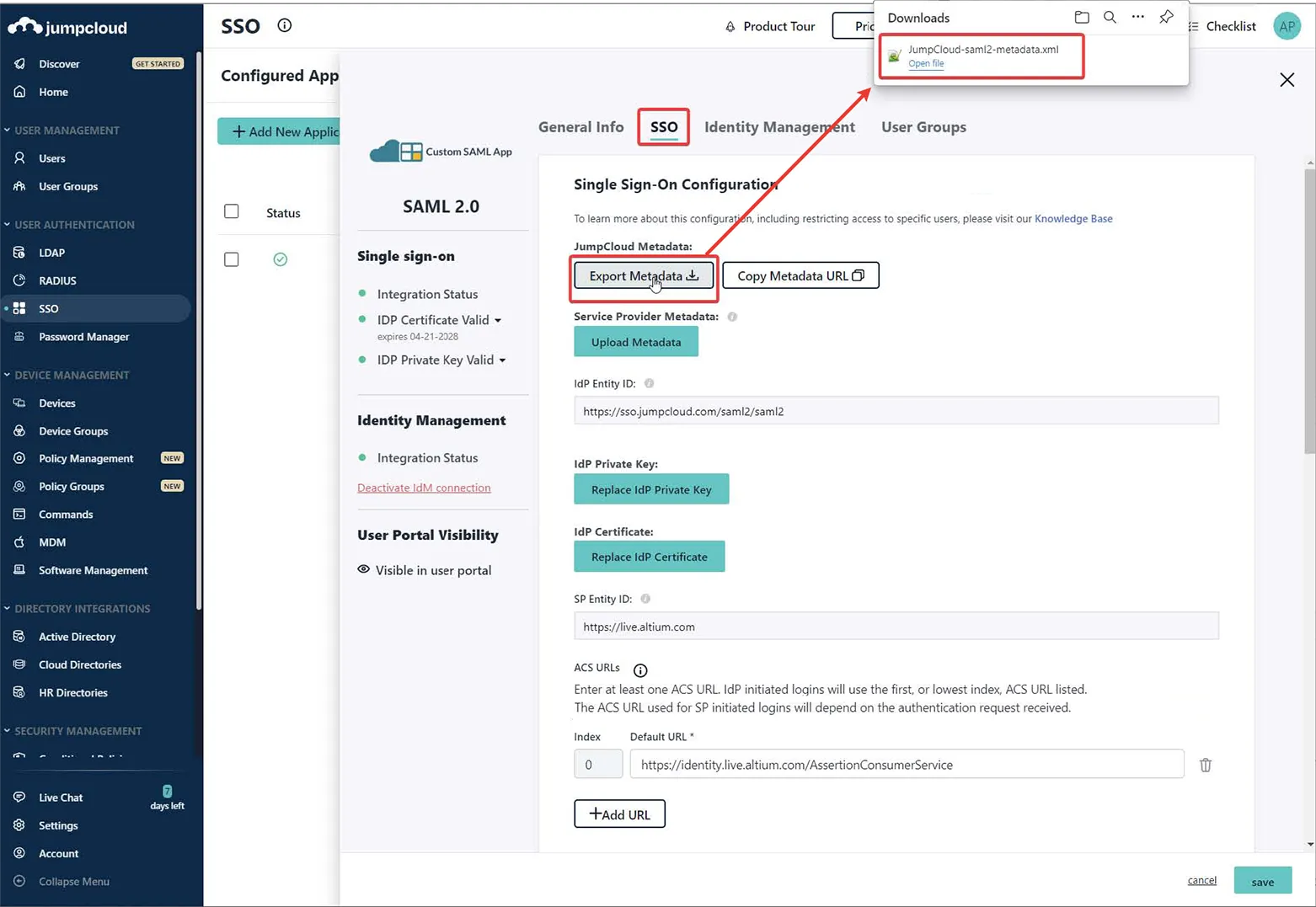

Используйте параметр Export Metadata, чтобы скачать получившийся XML‑файл метаданных SAML.

-

Загрузите XML‑файл метаданных на страницу Admin – Settings – Authentication в браузерном интерфейсе Enterprise Server, а затем протестируйте подключение интеграции SAML — см. выше.

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для Microsoft Administrative Domain Federated Services (AD FS) в качестве поставщика удостоверений (Identity Provider).

Integration with Microsoft AD FS

У вас должен быть административный доступ к экземпляру AD FS.

-

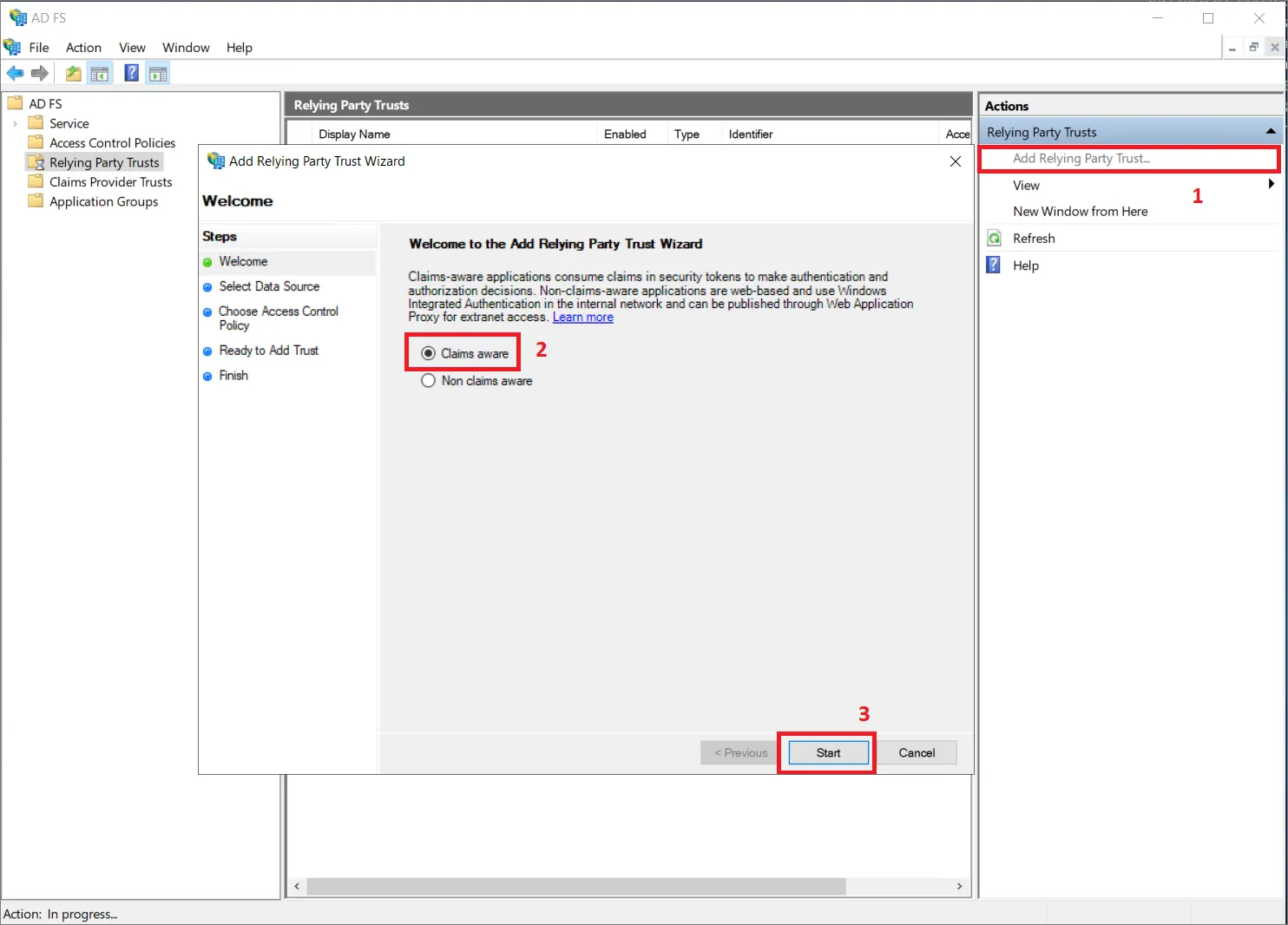

Откройте приложение AD FS Management (обычно Start → Windows Administrative Tools → AD FS Management).

-

Перейдите в Relying Party Trusts и нажмите параметр Add Relying Party Trust... (1).

-

Во всплывающем окне убедитесь, что выбран Claims aware (2), и нажмите Start (3).

-

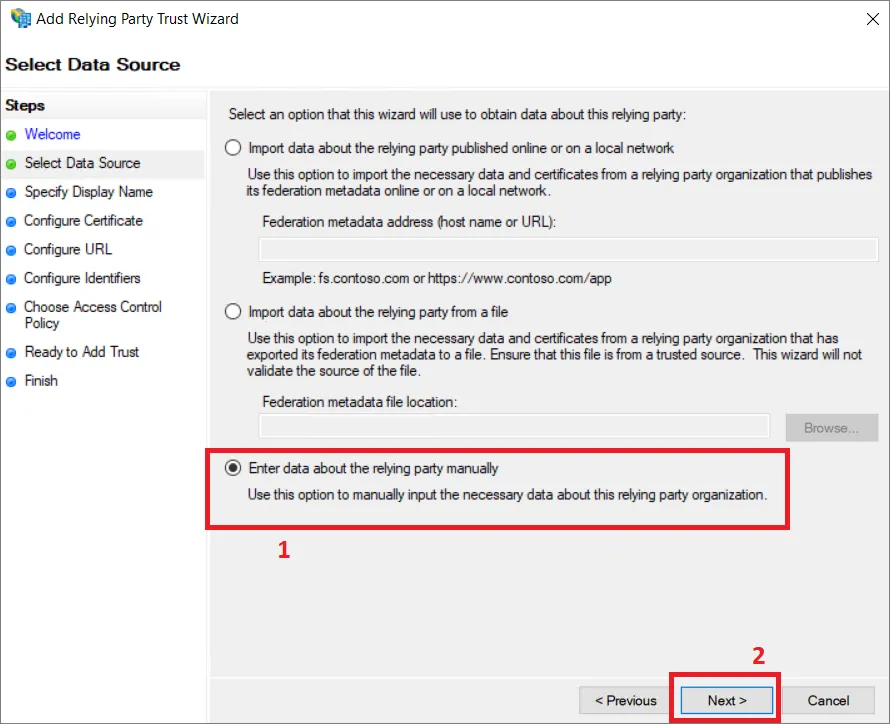

На шаге Select Data Source выберите Enter data about the relying party manually (1) и нажмите Next (2).

-

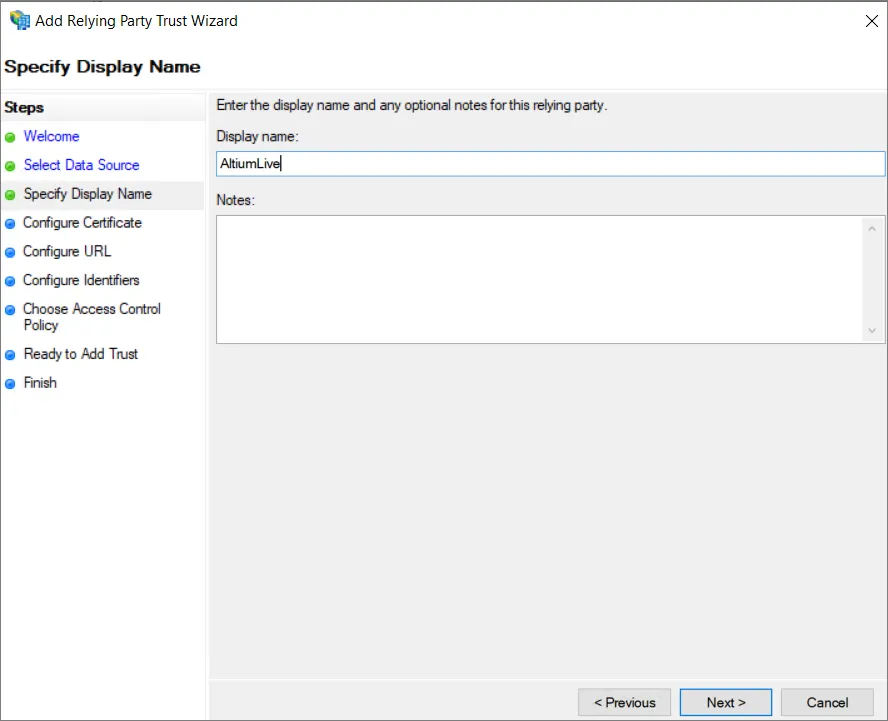

Задайте отображаемое имя для доверия (trust). В этом примере в качестве отображаемого имени используется AltiumLive.

-

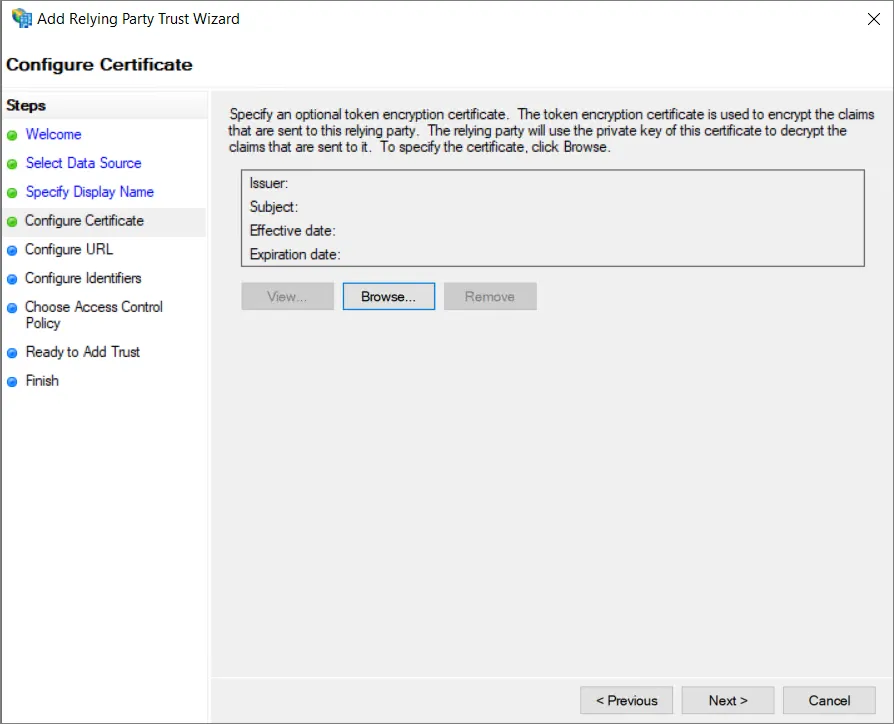

В зависимости от вашей конфигурации безопасности можно указать необязательный сертификат шифрования токена. В рамках этого руководства мы его использовать не будем.

-

На шаге Configure URL убедитесь, что выбран параметр Enable support for the SAML 2.0 WebSSO protocol (1), и введите Single Sign-On URL, скопированный со страницы Admin – Settings – Authentication браузерного интерфейса Enterprise Server, в поле Relying party SAML 2.0 SSO service URL: (2). Нажмите Next (3).

-

На шаге Configure Identifiers укажите идентификатор для этого доверия в поле ввода (1). Идентификатор нужно взять из записи Entity ID, расположенной в области Altium Metadata Configuration на странице Admin – Settings – Authentication браузерного интерфейса Enterprise Server. Обязательно нажмите кнопку Add (2).

Результат должен выглядеть следующим образом. Нажмите Next.

-

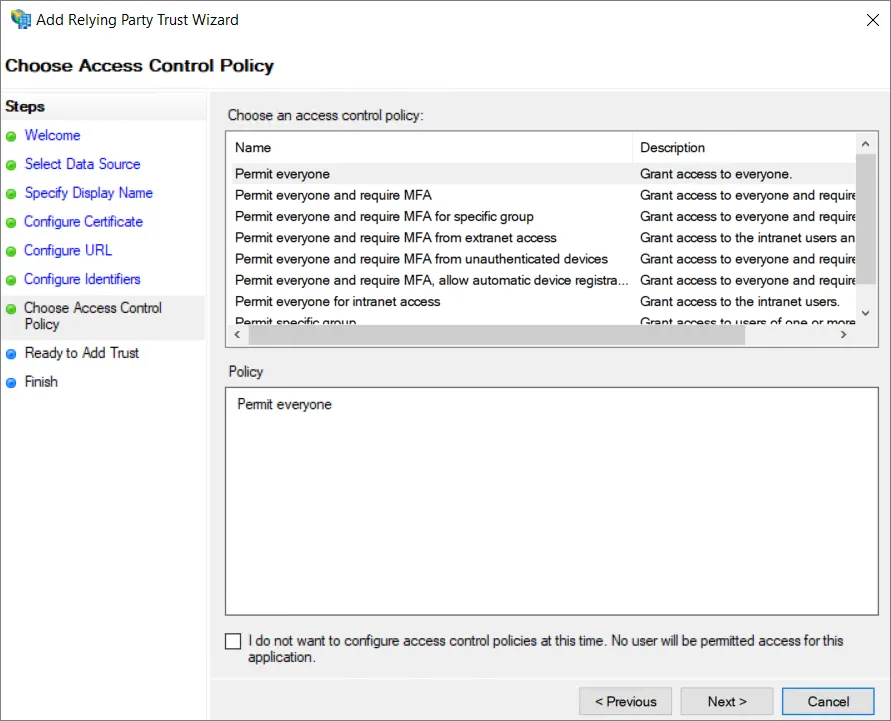

В зависимости от вашей конфигурации безопасности на следующем шаге можно выбрать необязательные политики контроля доступа. В этом примере мы не будем выбирать дополнительные политики и продолжим с параметром Permit everyone.

-

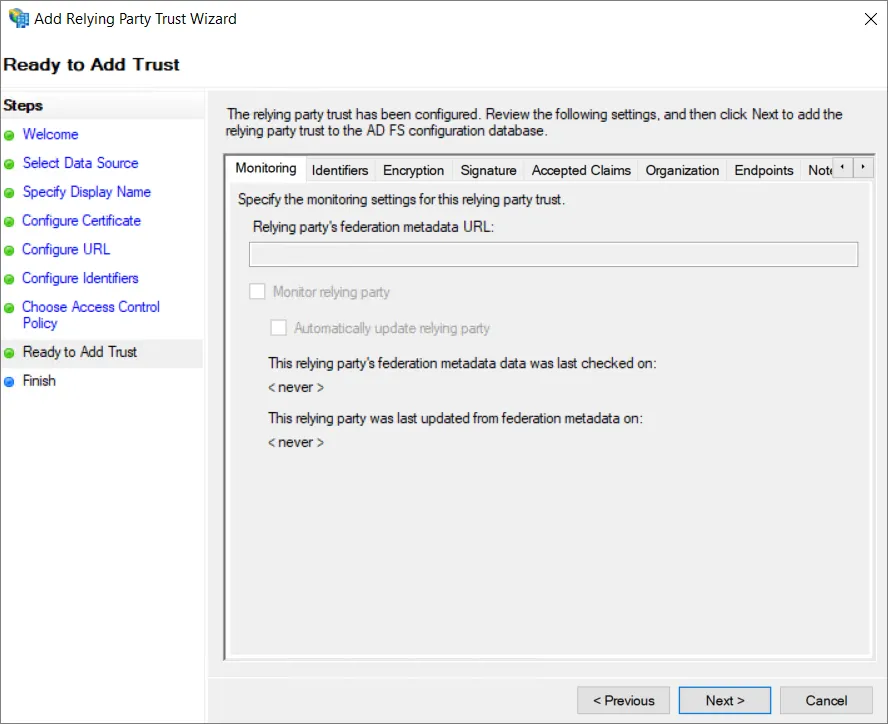

Проверьте конфигурацию и выберите Next.

-

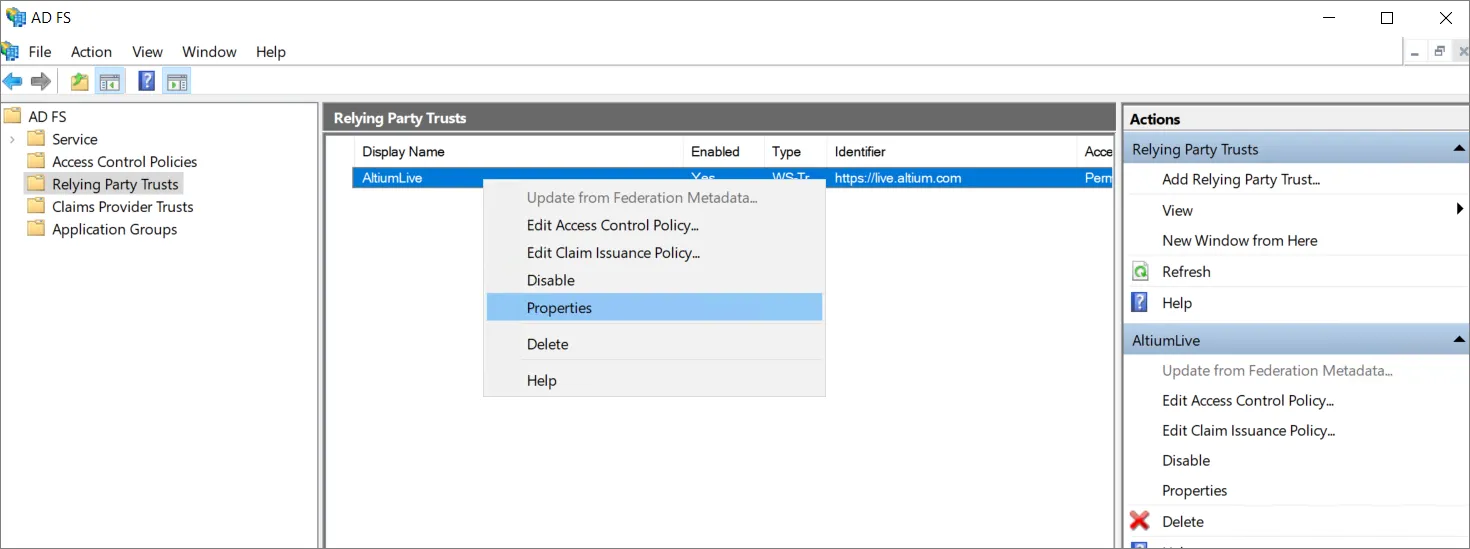

Не все настройки доступны при настройке доверия. Чтобы разрешить использование SHA-1 в качестве алгоритма безопасного хэширования, щёлкните правой кнопкой мыши по имени Relying Party Trust, который вы только что добавили, и выберите Properties.

-

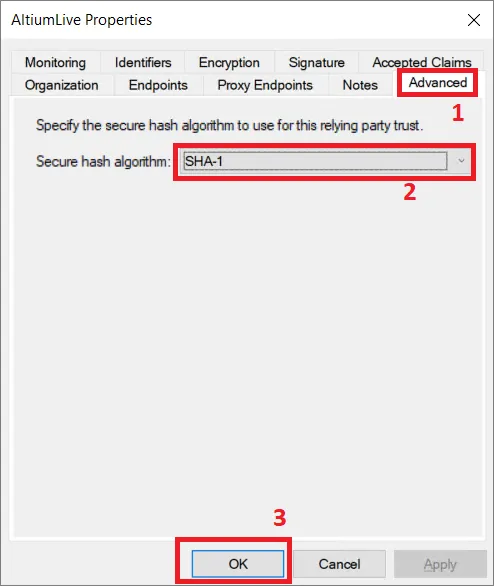

В окне свойств выберите вкладку Advanced (1) и установите SHA-1 в качестве алгоритма безопасного хэширования (2). Нажмите OK, чтобы сохранить изменения.

-

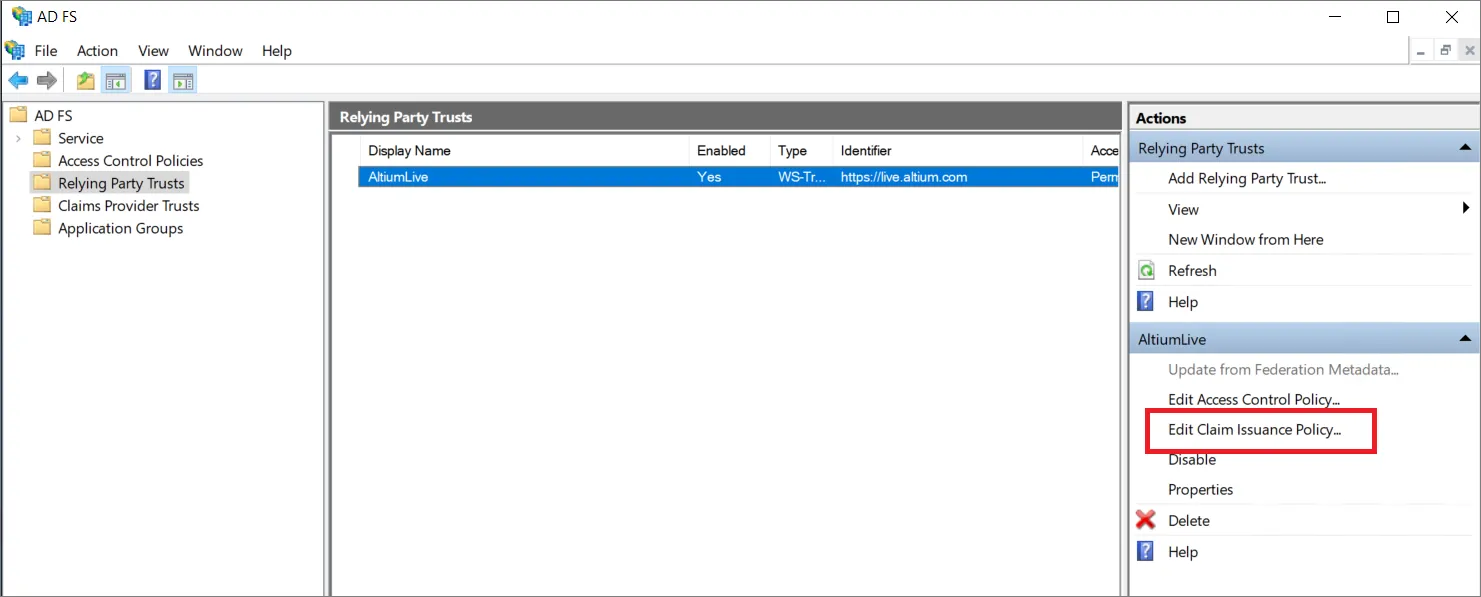

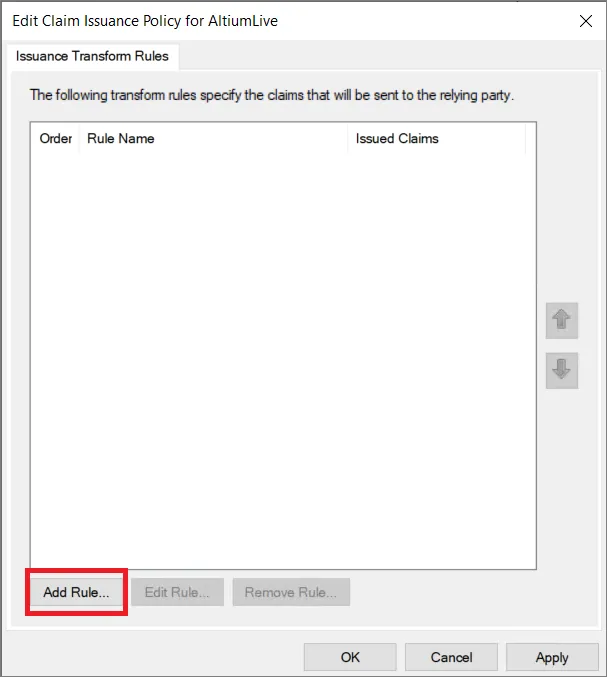

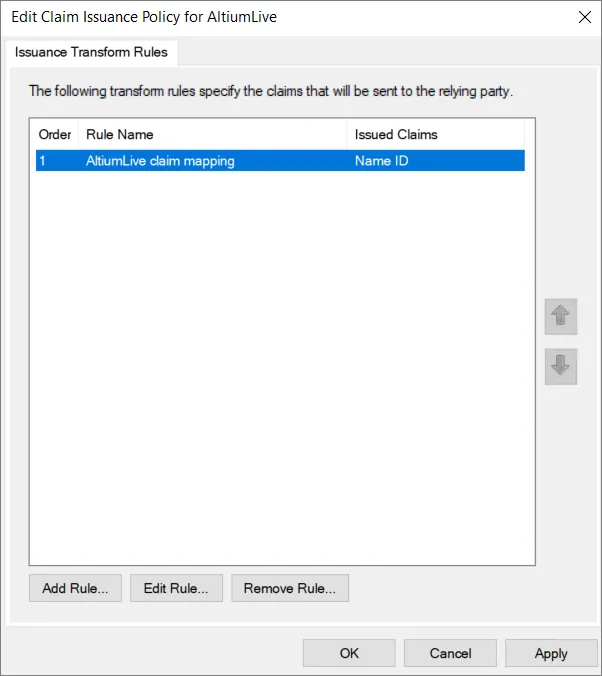

Вернувшись в окно AD FS Management, выберите добавленный Relaying Party Trust и выберите параметр Edit Claim Issuance Policy....

-

В окне Edit Claim Issuance Policy выберите Add Rule...

-

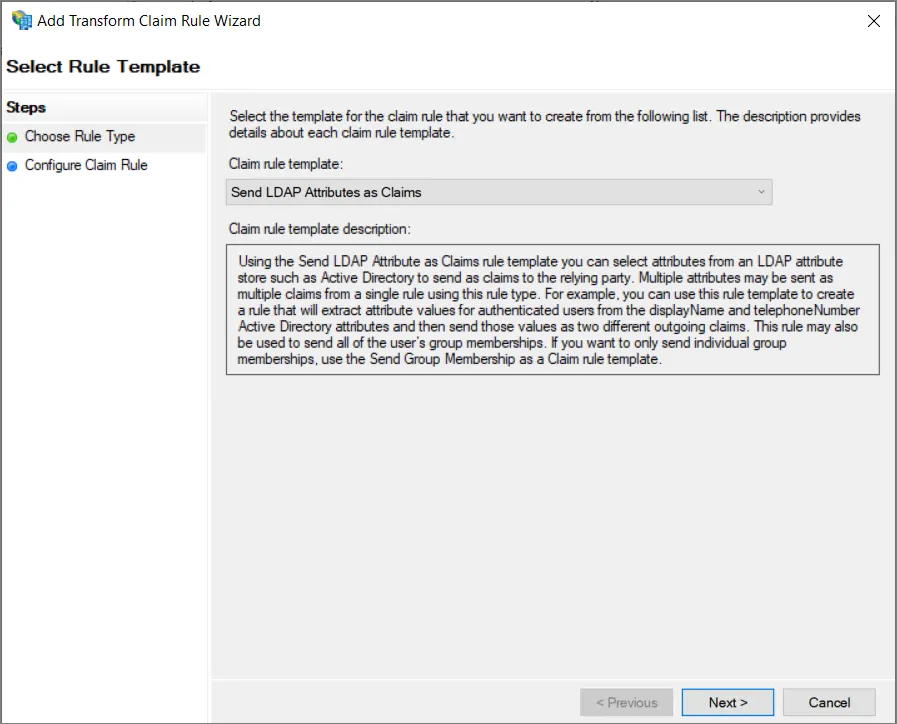

На шаге Choose Rule Type мастера убедитесь, что выбран Send LDAP Attributes as Claims, затем нажмите Next.

-

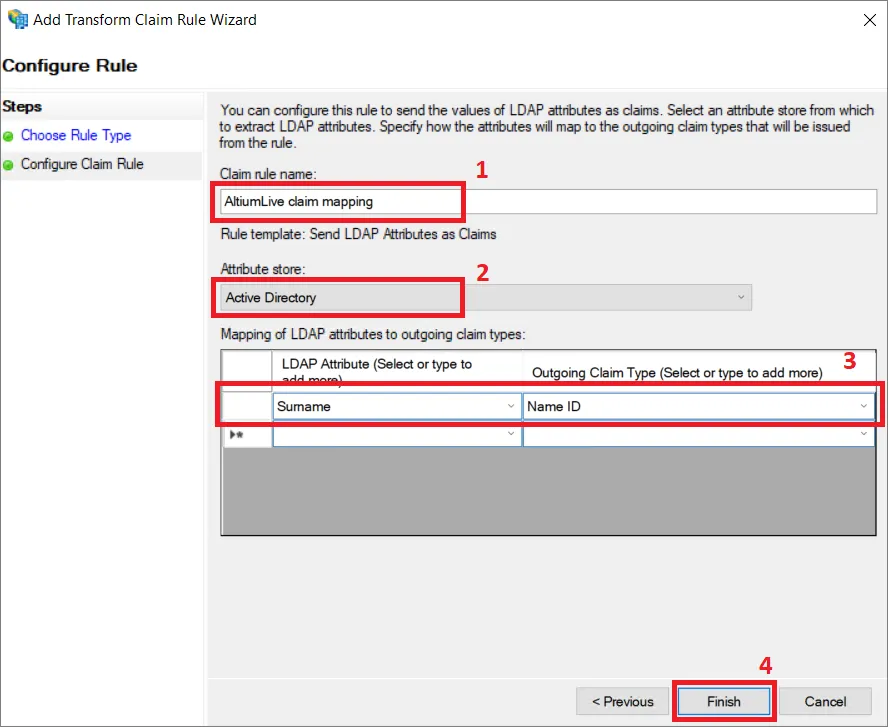

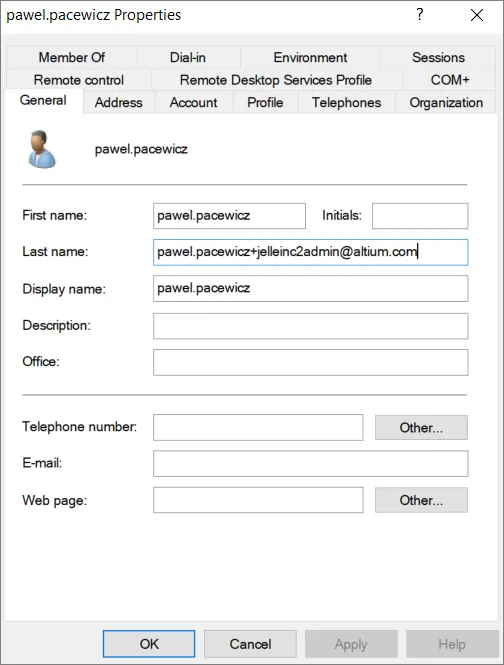

Укажите Claim rule name (1), выберите Active Directory в качестве Attribute store (2) и выберите LDAP Attribute (3) из ID, который содержит имя пользователя для пользователя Enterprise Server. Этот атрибут должен быть сопоставлен с Name ID в Outgoing Claim Type (3). Нажмите Finish (4).

Important Note: В этом примере мы сопоставили Surname или Last name, чтобы они содержали требуемое значение. Ваша конфигурация может отличаться.

-

Убедитесь, что политика выдачи утверждений (claim issuance policy) сохранена, нажав OK.

-

Скачайте файл FederationMetadata.xml с соответствующего сервера.

-

Загрузите XML‑файл метаданных на страницу Admin – Settings – Authentication в браузерном интерфейсе Enterprise Server, а затем протестируйте подключение интеграции SAML — см. выше.

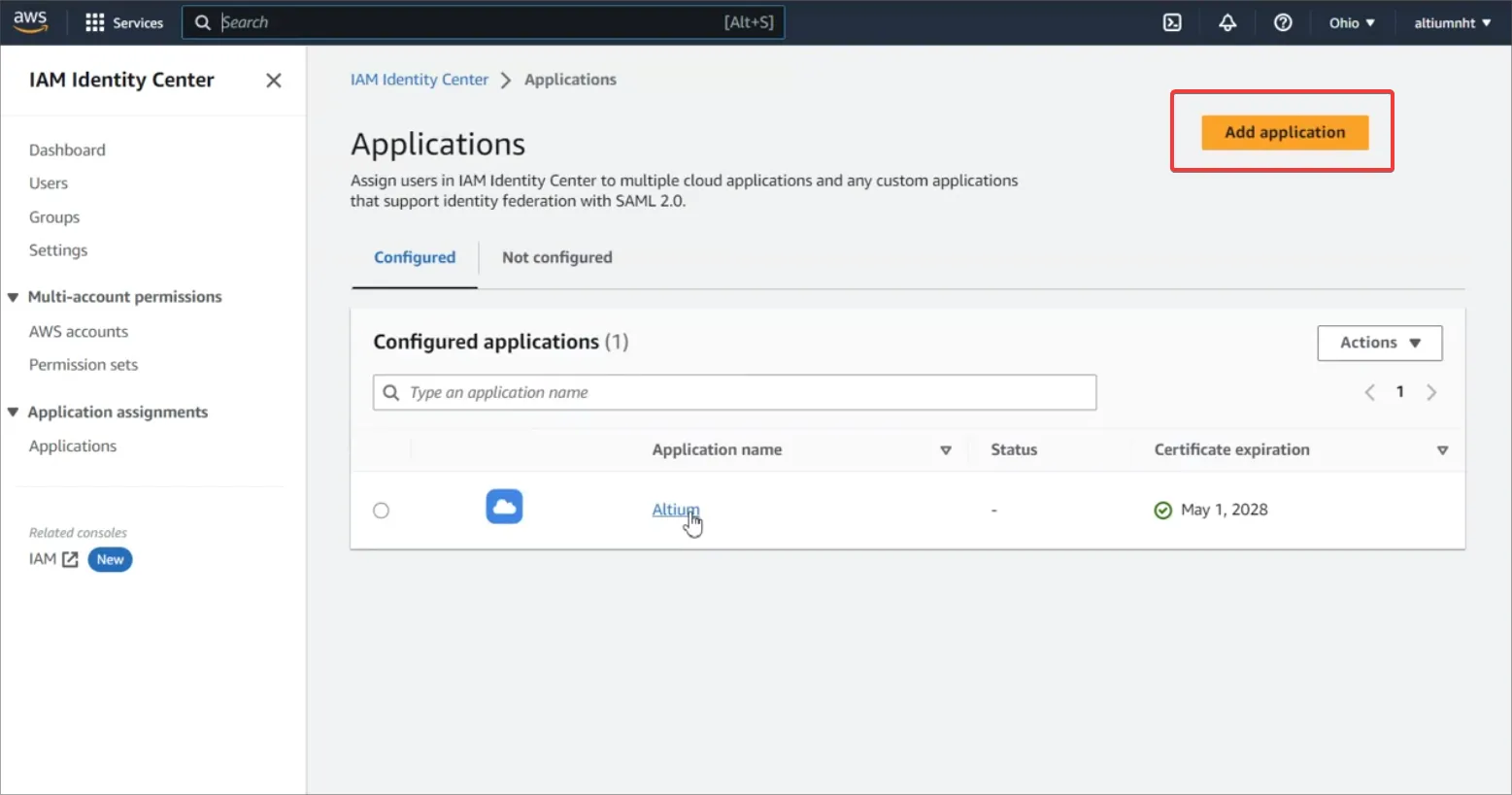

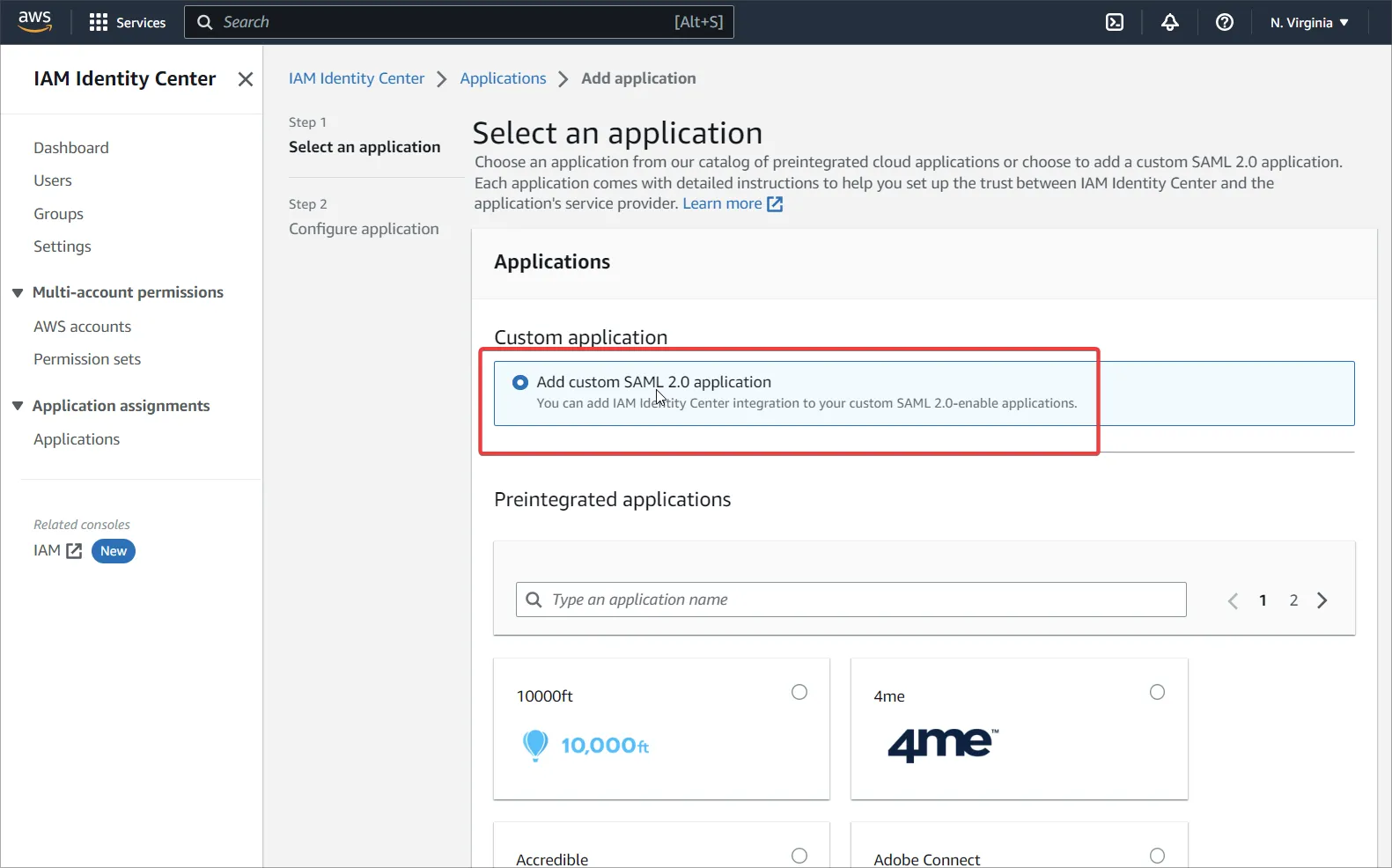

Разверните сворачиваемый раздел ниже, чтобы увидеть пошаговый пример процесса интеграции для AWS IAM Identity Center в качестве поставщика удостоверений (Identity Provider):

Integration with AWS IAM Identity Center

-

Перейдите в IAM Identity Center и добавьте пользовательское приложение SAML 2.0 (Custom SAML 2.0 Application) (Add Application).

-

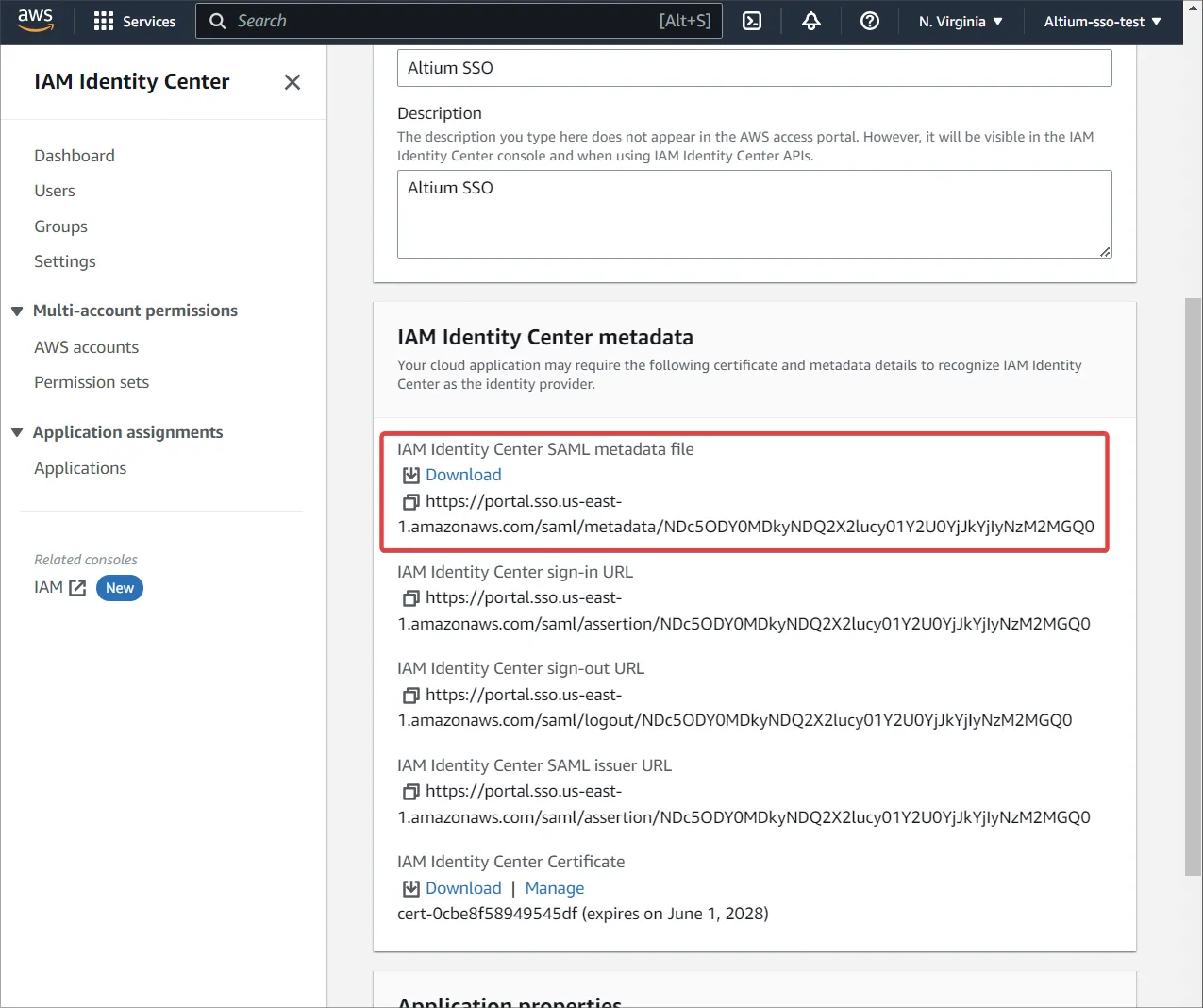

Заполните настройки URL метаданных AWS, используя данные со страницы Altium SSO. Подтвердите настройки с помощью Submit.

-

Скачайте файл метаданных из области IAM Identity Center metadata.

-

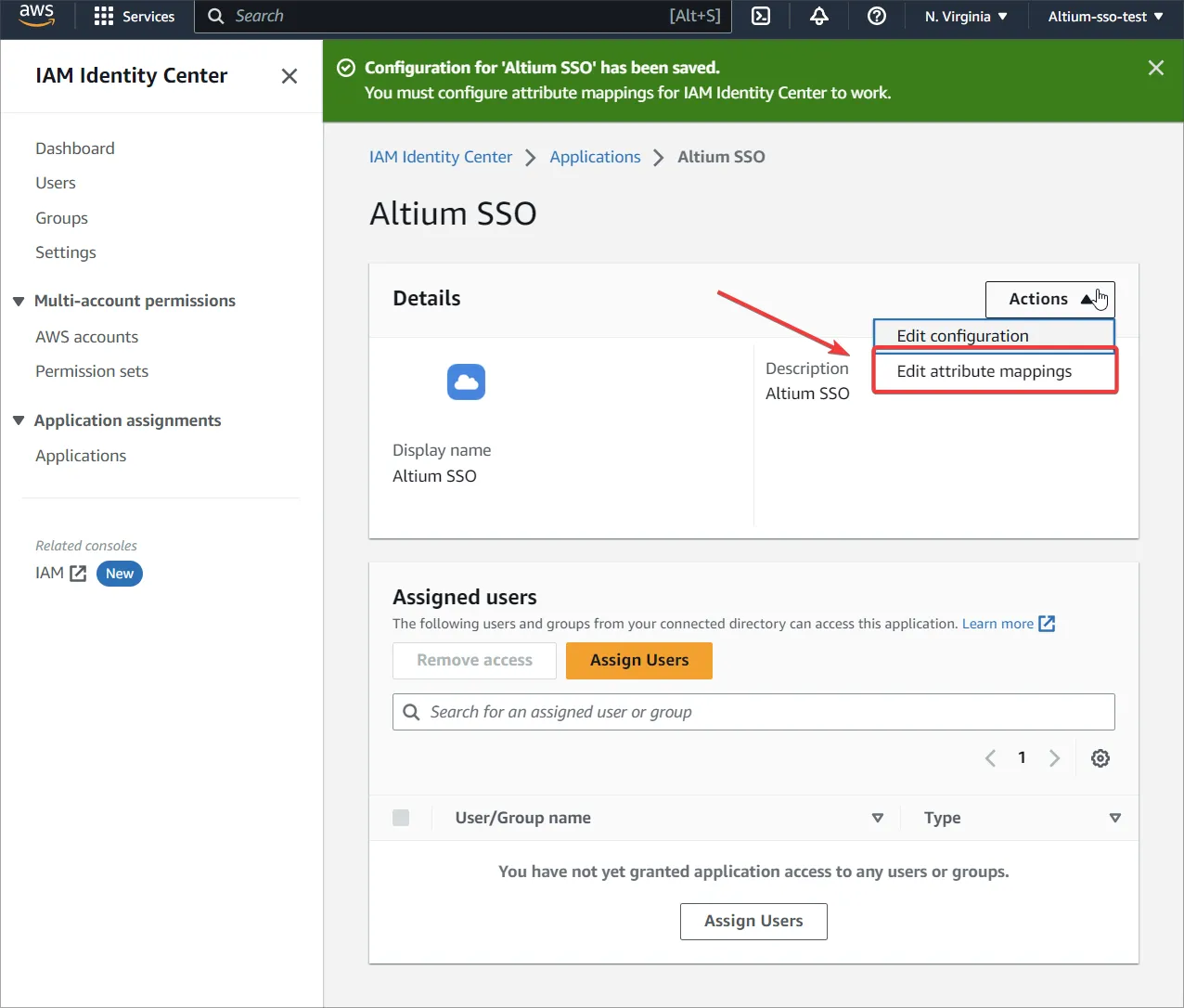

Перейдите в Edit attribute mappings.

-

Укажите атрибут, который будет содержать имя пользователя для пользователя Enterprise Server, и выберите unspecified для Format.

-

Создайте новых пользователей в AWS и назначьте приложение созданным пользователям или группе.

-

Убедитесь, что одни и те же пользователи существуют и на стороне Altium, и на стороне IAM.

-

Загрузите XML‑файл метаданных на страницу Admin – Settings – Authentication в браузерном интерфейсе Enterprise Server, а затем протестируйте подключение интеграции SAML — см. выше.

Единый вход OAuth / OIDC

Возможность SSO для вашего Enterprise Server также можно настроить с использованием стандарта OAuth / OIDC. Когда в раскрывающемся списке SSO на странице Admin – Settings – Authentication браузерного интерфейса выбран параметр OAuth / OIDC, страница позволяет ввести данные, предоставленные выбранным вами IdP.

SSO не включается, пока не будет выполнен тест интеграции, который запускается кнопкой  . Это проверяет процесс идентификации SSO и вход в SSO вашей компании. После успешного тестирования конфигурации вы можете сохранить настройки, нажав кнопку

. Это проверяет процесс идентификации SSO и вход в SSO вашей компании. После успешного тестирования конфигурации вы можете сохранить настройки, нажав кнопку  (

( ), тем самым применив их к Enterprise Server.

), тем самым применив их к Enterprise Server.

Если впоследствии SSO будет отключён — вручную или в ответ на изменение конфигурации — станет доступна кнопка  , чтобы процесс тестирования можно было повторить.

, чтобы процесс тестирования можно было повторить.

При использовании Entra ID обратите внимание, что он предоставляет две версии API для OAuth endpoints:

Вам нужно получить корректный набор endpoints (token/authorize/userinfo) из одного из этих вариантов. Их смешивание приведёт к ошибке при попытке установить соединение с Entra ID из Enterprise Server.