Enterprise Server 관리자는 서버에 대해 Single Sign-On (SSO) 기능을 구성하고 활성화할 수 있습니다. 백엔드 구성 시스템을 통해 관리자는 서버 사용자에 대한 SSO 기능을 설정, 테스트, 활성화 및 비활성화할 수 있습니다. SSO 옵션은 Enterprise Server 브라우저 인터페이스에 로그인할 때 사용할 수 있습니다. 서버 사용자에 대해 SSO를 설정하면, 회사 전사 시스템에 적용되는 것과 동일한 자격 증명 세트로 서버에 액세스할 수 있어 편리합니다.

-

SSO 사용이 강제되는 경우(브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 Enforce SSO (not applied to access from localhost) 옵션이 활성화된 경우), 사용자는 Enterprise Server 주소에 접속한 직후 SSO 로그인 페이지가 표시됩니다.

-

SSO 액세스는 Altium Designer에서 Enterprise Server Workspace에 연결할 때도 사용할 수 있습니다. 자세한 내용은 Accessing Your Workspace 페이지를 참조하십시오.

Enterprise Server 브라우저 인터페이스에 액세스하는 방법에 대한 자세한 내용은 Exploring the Browser-based Interface 페이지를 참조하십시오.

내부 Identity Provider를 사용하는 경우, Enterprise Server는 해당 Identity Provider에서 사용하는 HTTPS 인증서를 신뢰해야 합니다. 그렇지 않으면 Enterprise Server에서 해당 Identity Provider로 연결을 설정하려고 할 때 오류가 발생합니다. 주요 벤더(Okta, Entra ID 등)의 Identity Provider는 기본적으로 적절한 신뢰 인증서를 사용합니다.

SAML Single Sign-On

Enterprise Server에서 구성 및 활성화되면, SSO 시스템은 회사에서 지정한 Identity Provider(IdP)(예: Okta, OneLogin 등)로부터 승인된 ID를 설정하며, ID 어설션 통신은 표준화된 Security Assertion Markup Language (SAML 2.0)을 기반으로 합니다. 회사의 SSO 로그인 인터페이스가 아직 마련되어 있지 않은 경우, 일반적으로 IdP에서 제공하는 템플릿 또는 예제를 기반으로 하며, 이를 통해 SAML 기반 인증 어설션 교환이 시작되고 회사 서비스에 대한 액세스가 제공됩니다.

브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 SSO 드롭다운에서 SAML 옵션을 선택하면, 해당 페이지에 Enterprise Server SSO 서비스의 사전 구성된 URL(Altium Metadata Configuration)과 IdP의 인증 연결 데이터(SAML Identity Provider Configuration)를 업로드하거나 수동으로 입력하는 옵션이 표시됩니다.

IdP 구성 메타데이터는 회사 서비스와의 통합을 위해 Identity Provider가 설정되면 해당 Identity Provider에서 제공되어야 합니다(아래 IdP 통합 예시 참조). Enterprise Server에서 SAML SSO 시스템 구성이 아직 완료되지 않았다면,  버튼을 사용하여 회사 IdP에서 생성된 SAML IdP 구성 XML 파일을 찾아 업로드하십시오. 업로드된 IdP XML 파일은 시스템에서 파싱되어 주요 구성 필드(X509 Certificate, Identity Provider Issuer URL 및 IdP Single Sign-On URL)를 추출합니다. 또는 구성의 개별 요소(보안 인증서 및 URL)를 해당 필드에 수동으로 추가할 수도 있습니다.

버튼을 사용하여 회사 IdP에서 생성된 SAML IdP 구성 XML 파일을 찾아 업로드하십시오. 업로드된 IdP XML 파일은 시스템에서 파싱되어 주요 구성 필드(X509 Certificate, Identity Provider Issuer URL 및 IdP Single Sign-On URL)를 추출합니다. 또는 구성의 개별 요소(보안 인증서 및 URL)를 해당 필드에 수동으로 추가할 수도 있습니다.

SSO는  버튼으로 실행되는 통합 테스트를 수행하기 전까지는 활성화되지 않습니다. 이 테스트는 SSO ID 처리 과정과 회사의 SSO 로그인을 검증합니다. 구성이 성공적으로 테스트되면

버튼으로 실행되는 통합 테스트를 수행하기 전까지는 활성화되지 않습니다. 이 테스트는 SSO ID 처리 과정과 회사의 SSO 로그인을 검증합니다. 구성이 성공적으로 테스트되면  버튼(

버튼( )을 클릭하여 설정을 저장하고, 이를 Enterprise Server에 적용할 수 있습니다.

)을 클릭하여 설정을 저장하고, 이를 Enterprise Server에 적용할 수 있습니다.

이후 SSO가 수동으로 또는 구성 변경에 의해 비활성화되면,  버튼을 사용할 수 있게 되어 테스트 프로세스를 다시 수행할 수 있습니다.

버튼을 사용할 수 있게 되어 테스트 프로세스를 다시 수행할 수 있습니다.

Identity Provider 통합 예시

아래의 접을 수 있는 섹션을 펼쳐 OneLogin을 Identity Provider로 사용하는 통합 프로세스의 단계별 예시를 확인하십시오.

Integration with OneLogin

-

관리자로 OneLogin에 로그인합니다.

-

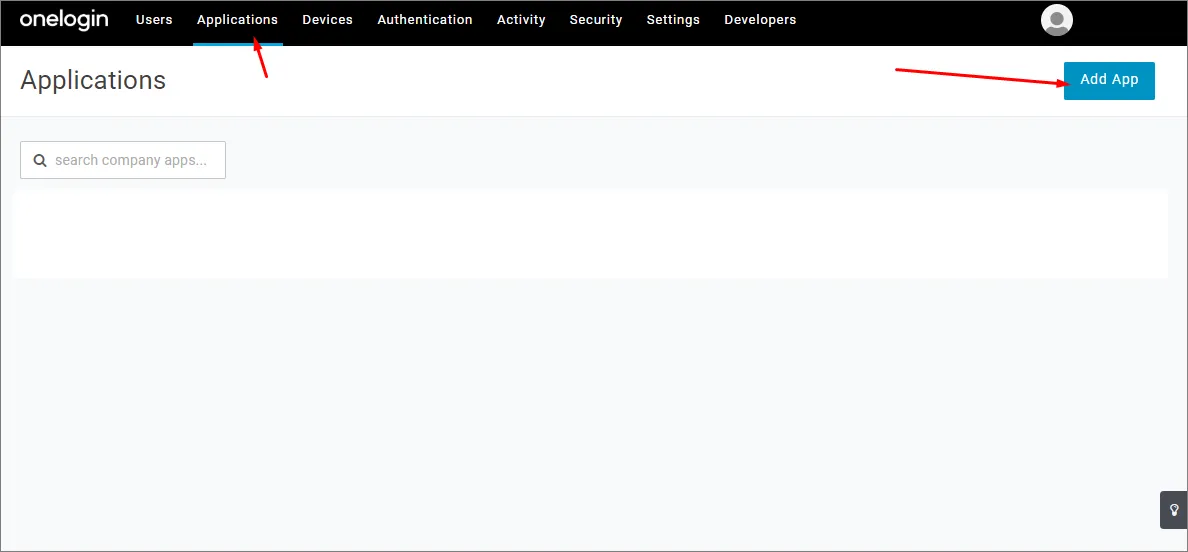

Applications을(를) 선택한 다음 Add Apps을(를) 선택합니다.

-

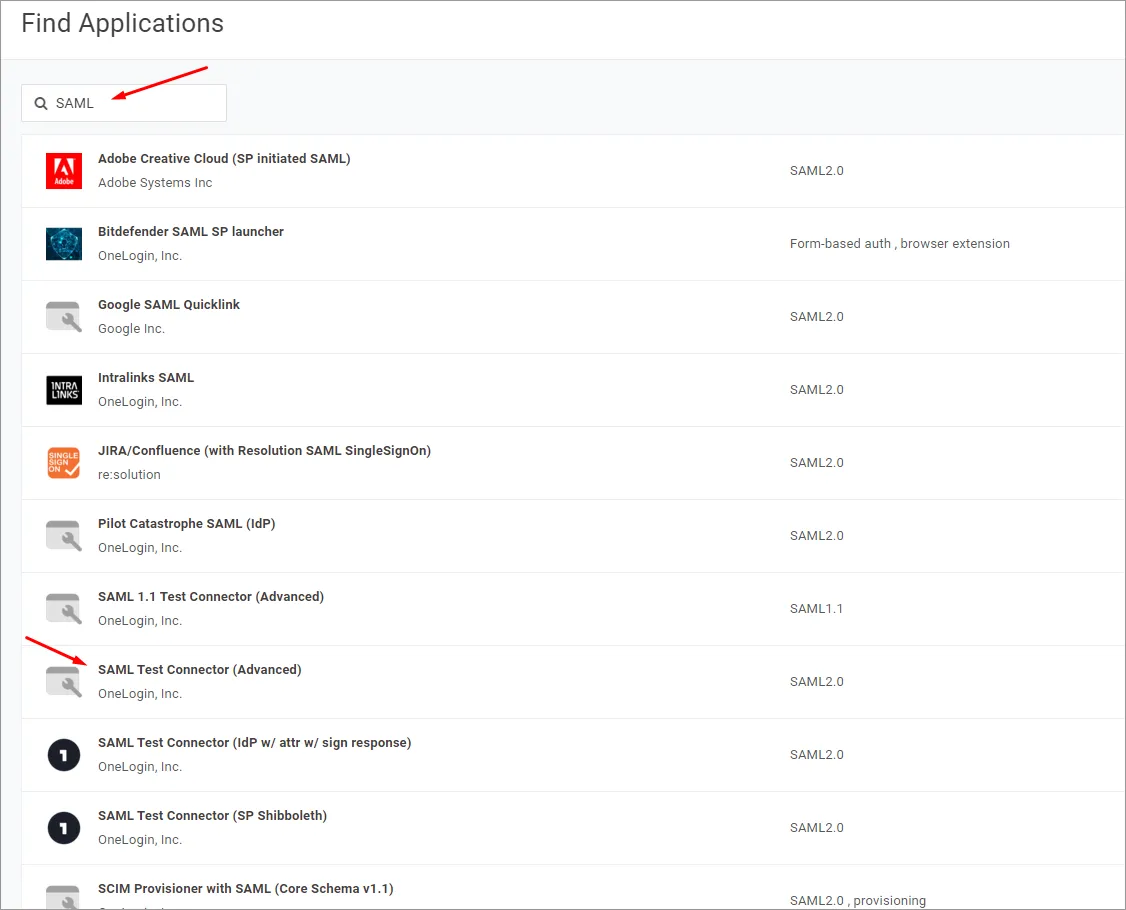

'SAML'을 검색하고 SAML Test Connector (Advanced) IdP 애플리케이션 옵션을 선택합니다.

-

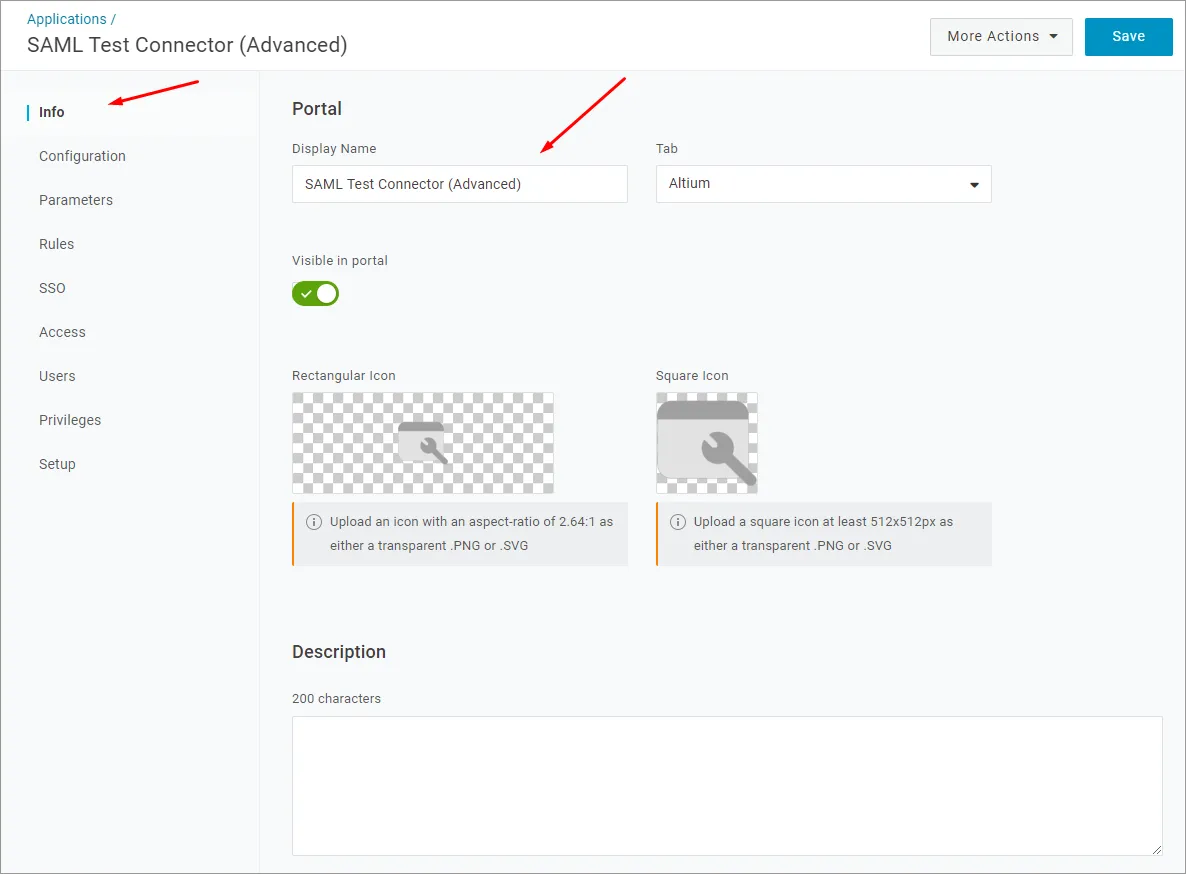

애플리케이션 이름(Display Name)을 지정합니다. 이는 표시 용도로만 사용됩니다.

-

Save 버튼을 클릭합니다.

-

Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 Entity ID 및 Single Sign-On URL (Assertion Consumer Service) 항목을 복사( )하여 아래에 지정된 필드에 붙여넣습니다.

)하여 아래에 지정된 필드에 붙여넣습니다.

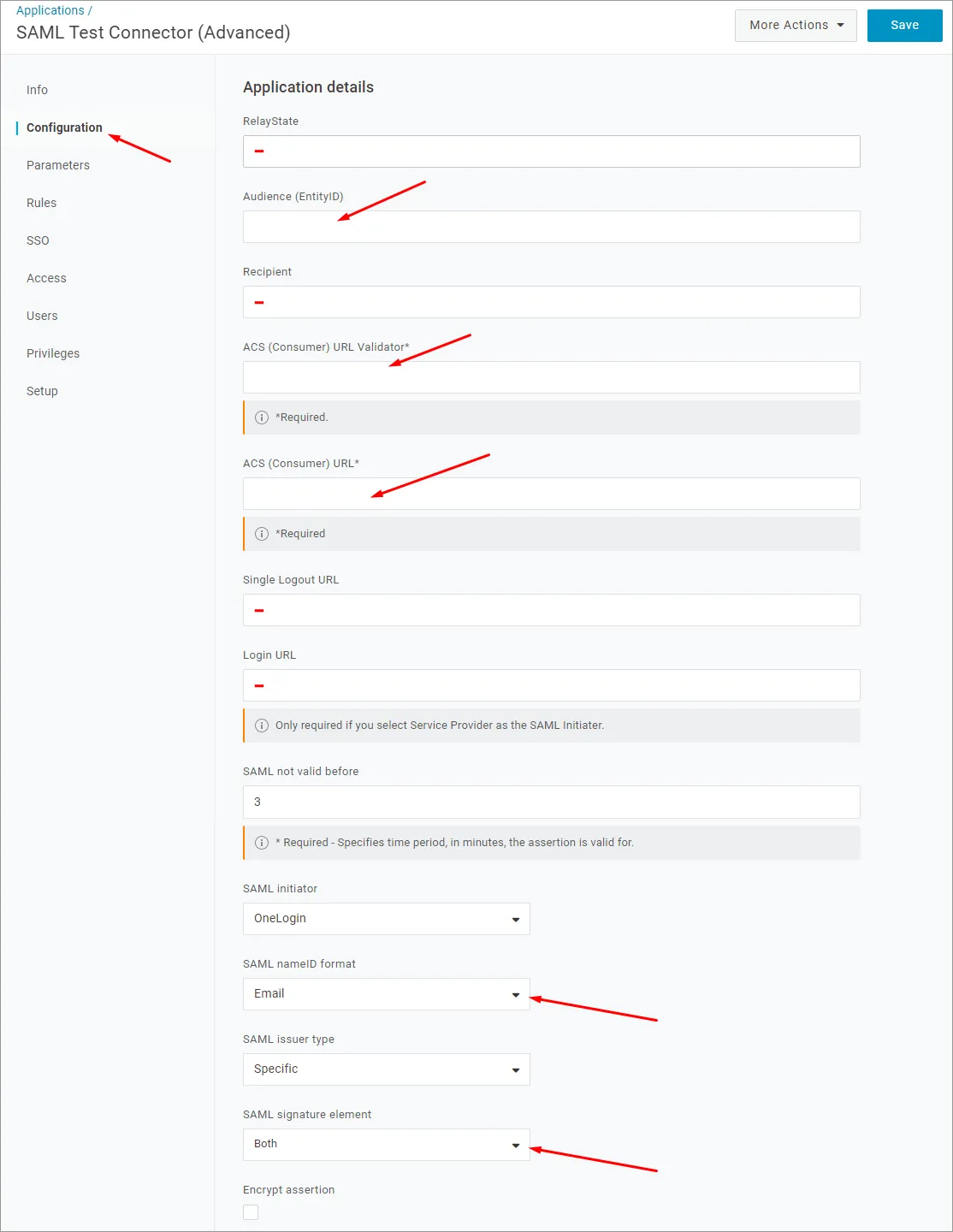

OneLogin 애플리케이션 설정에서:

-

위의 Entity ID (service provider name)을(를) Audience (EntityID) URL로 붙여넣습니다.

-

위의 Single Sign-On URL (Assertion Consumer Service)을(를) ACS (Consumer) URL Validator로 붙여넣습니다.

-

또한 Single Sign-On URL (Assertion Consumer Service)을(를) ACS (Consumer) URL로 붙여넣습니다.

-

RelayState, Recipient, Single Logout URL 및 Login URL 필드는 비워 두어도 됩니다.

-

SAML nameID format 옵션이 Email(으)로 설정되어 있고, SAML signature element이(가) Both(으)로 설정되어 있는지 확인합니다. Save 버튼을 클릭하여 설정을 확인합니다.

-

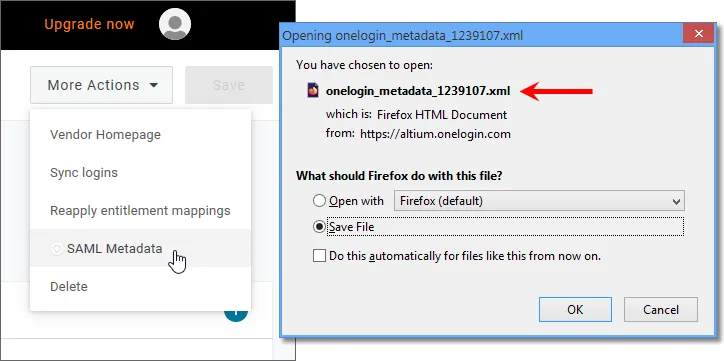

More Actions 버튼을 클릭한 다음 SAML Metadata 메뉴 옵션을 선택하여 Identity Provider SAML 메타데이터를 XML 파일로 다운로드합니다.

-

이 메타데이터 파일은 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 업로드되어 OneLogin SSO 서비스를 구성하는 데 사용됩니다 – 아래 참조.

-

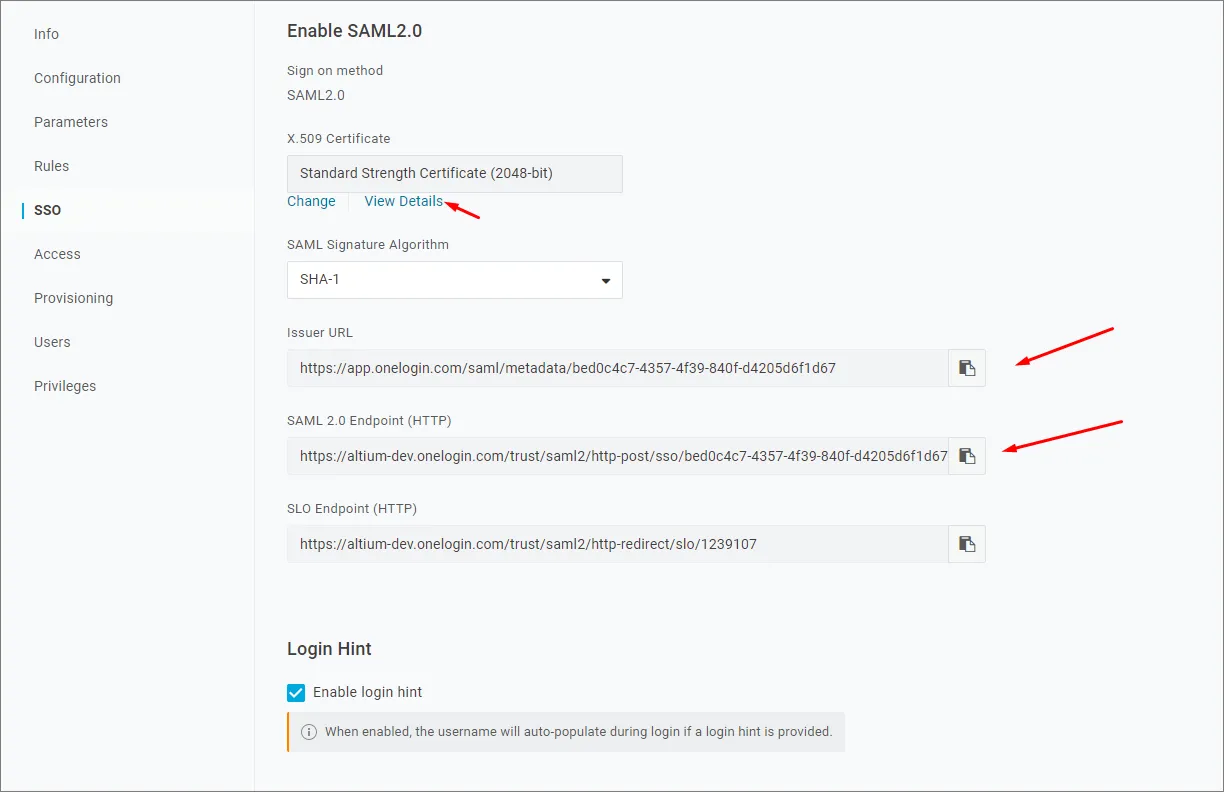

Enterprise Server에서 OneLogin SSO 서비스를 수동으로 설정하려는 경우, OneLogin 애플리케이션 인터페이스에서 SSO 메뉴 옵션을 선택하면 필요한 파라미터를 확인할 수 있습니다.

-

후속 단계로 사용자를 추가하고 해당 사용자에게 애플리케이션을 할당합니다.

아래의 접을 수 있는 섹션을 펼쳐 Okta를 Identity Provider로 사용하는 통합 프로세스의 단계별 예시를 확인하십시오.

Integration with Okta

-

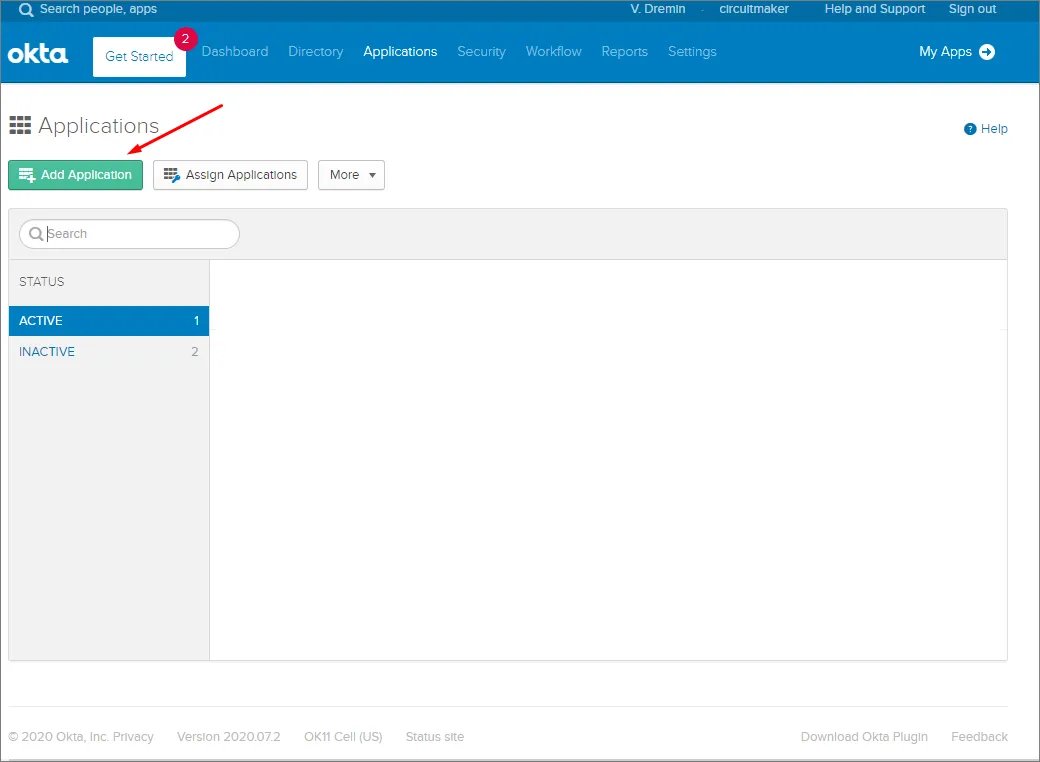

관리자로 Okta에 로그인합니다.

-

Admin 링크/버튼을 클릭한 다음 회사 Applications 아래의 Add Application 버튼을 클릭합니다.

-

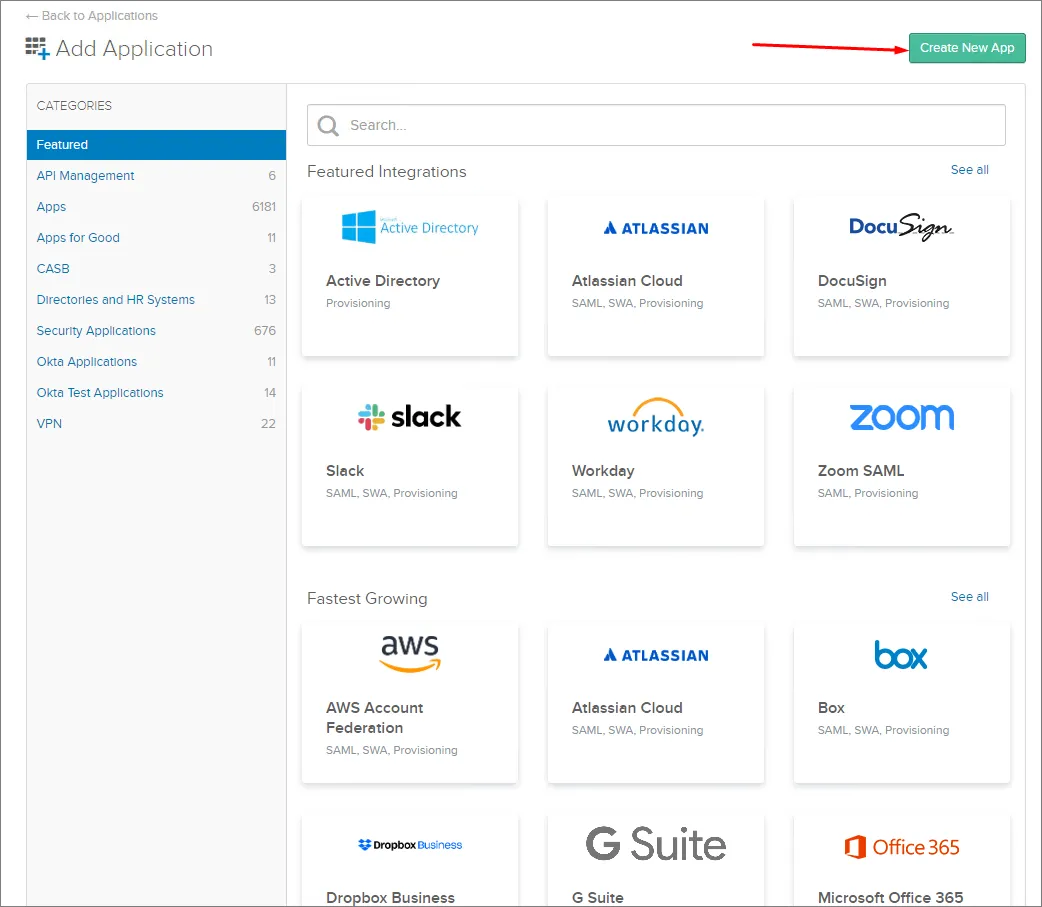

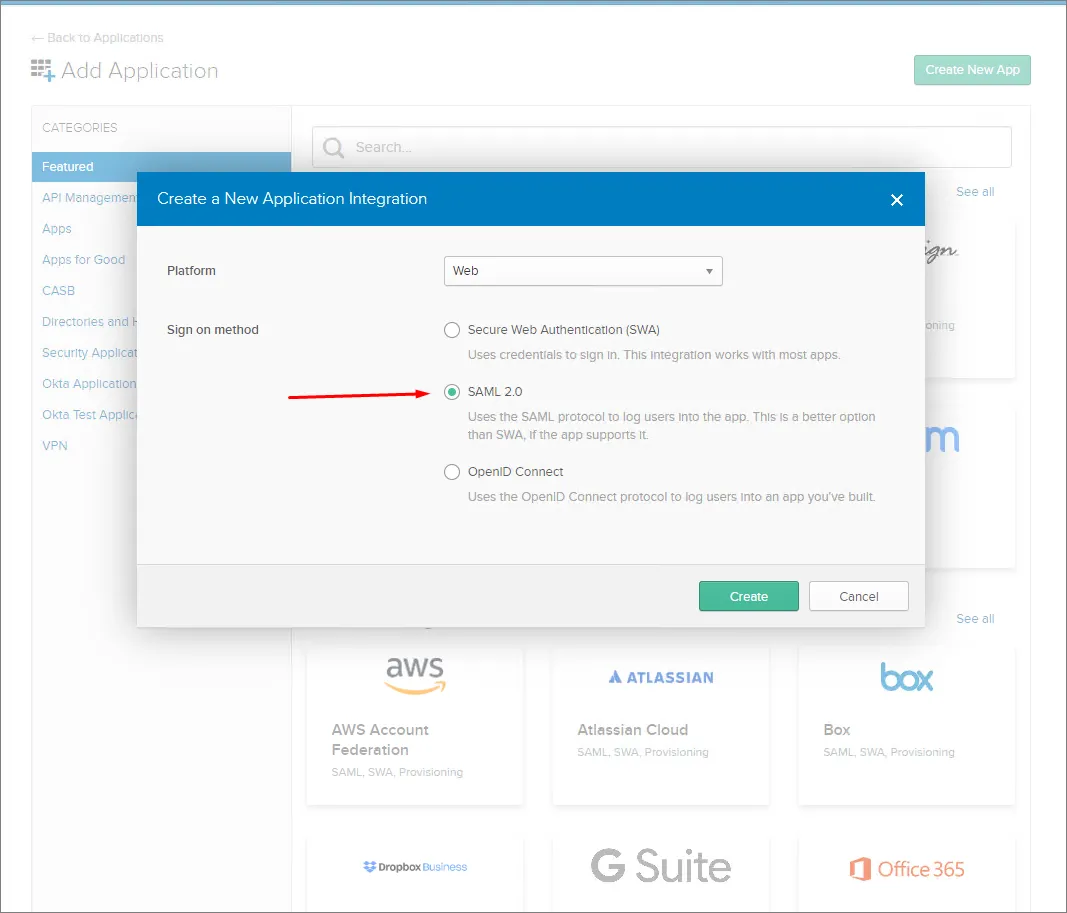

Create New App 버튼을 클릭합니다.

-

Sign-on method로 SAML 2.0을(를) 선택합니다.

-

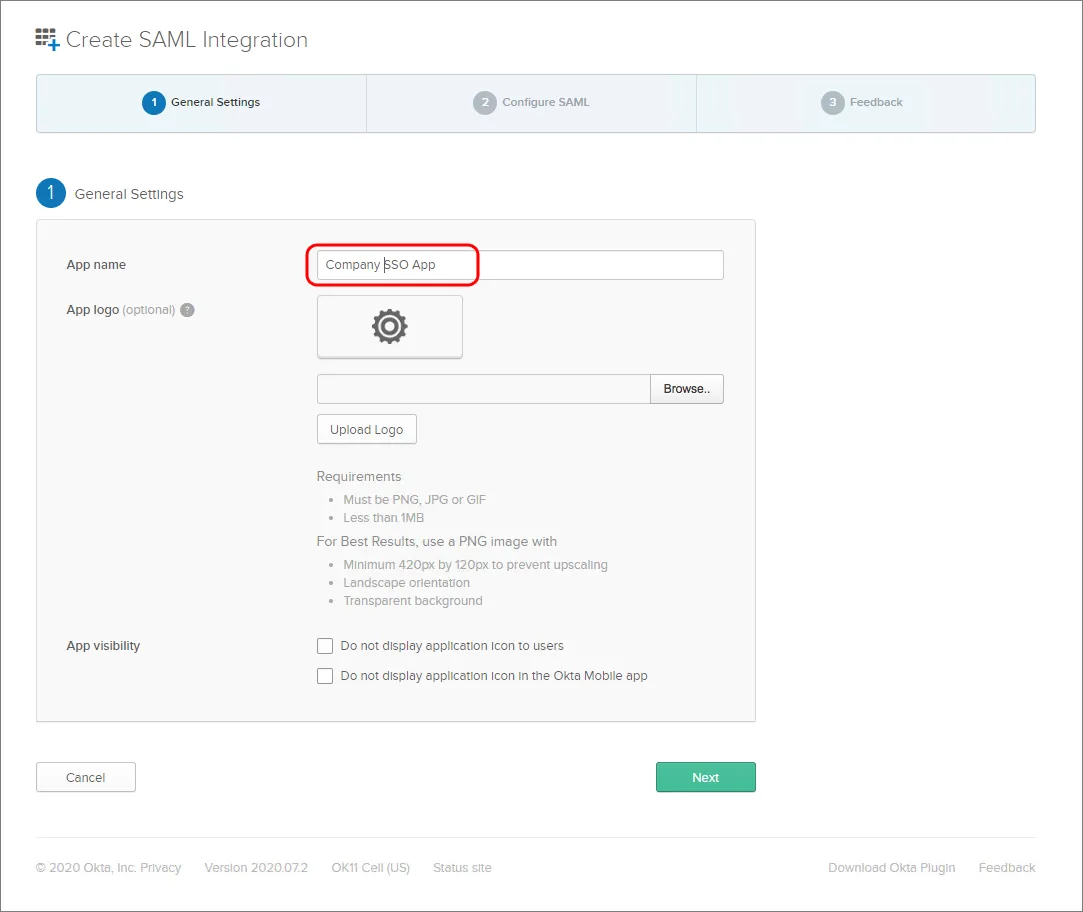

App name을(를) 지정합니다. 이는 표시 용도로만 사용됩니다.

-

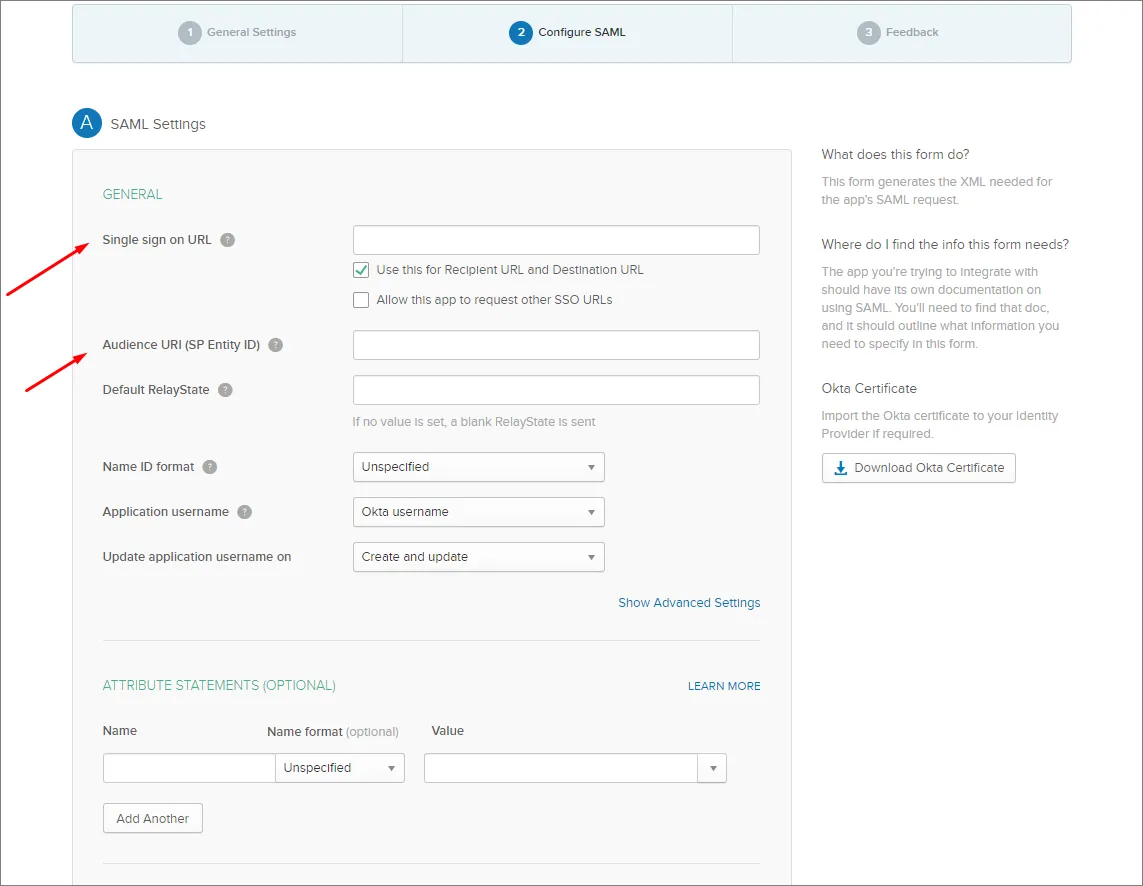

Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 Single Sign On URL (Assertion Consumer Service) 및 Entity ID 항목을 확인합니다.

-

Enterprise Server Single Sign-On URL 항목을 복사( )하여 Okta SAML Settings Single sign on URL 필드에 붙여넣습니다.

)하여 Okta SAML Settings Single sign on URL 필드에 붙여넣습니다.

-

Enterprise Server Entity ID 항목을 복사( )하여 Okta SAML Settings Audience URI 필드에 붙여넣습니다.

)하여 Okta SAML Settings Audience URI 필드에 붙여넣습니다.

Default RelayState 항목은 필요하지 않습니다.

-

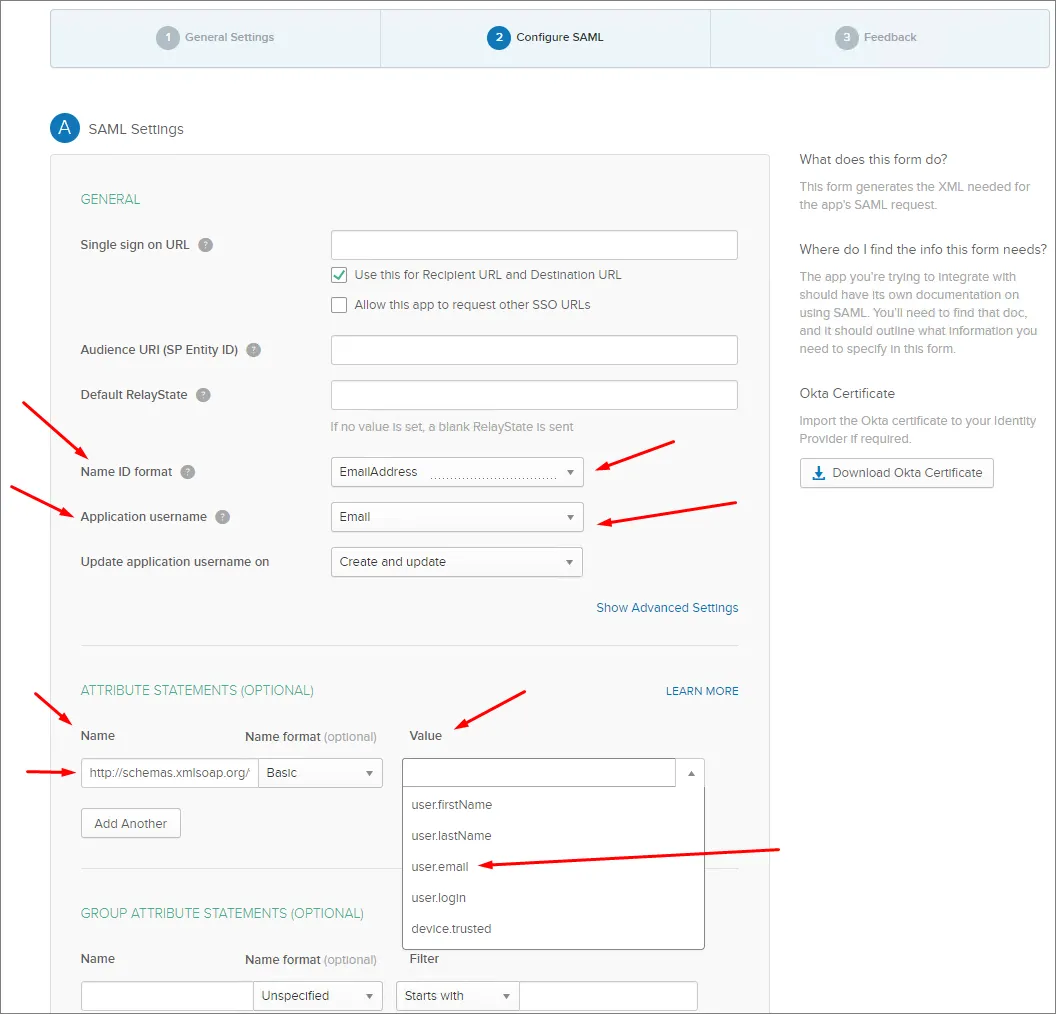

나머지 필드는 다음과 같이 설정합니다:

-

Name ID format은(는) EmailAddress입니다.

-

Application username은(는) (Okta) Email입니다.

-

ATTRIBUTE STATEMENTS 섹션에서 Name 필드를 http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress(으)로, Value을(를) user.email

-

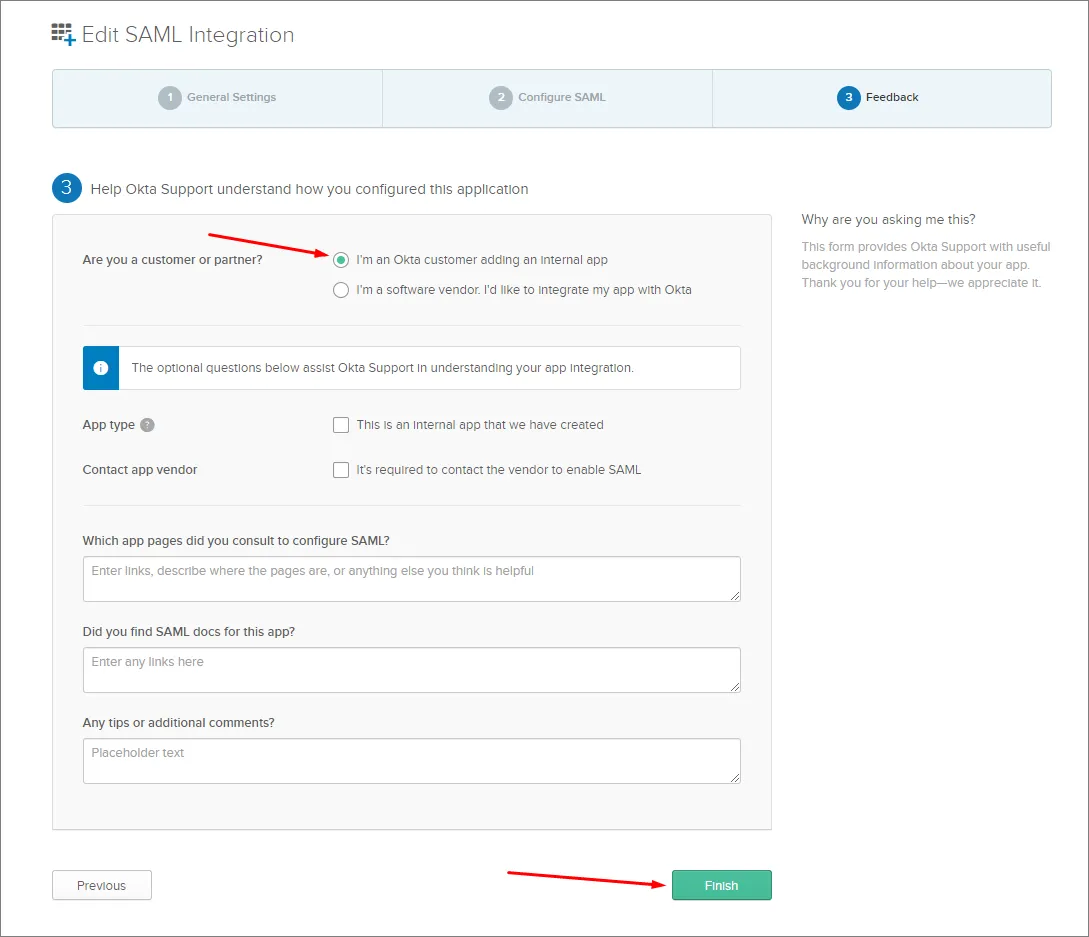

Next 버튼을 클릭하고 ..Okta customer adding an internal app 옵션을 선택합니다.

-

Finish 버튼을 클릭합니다.

-

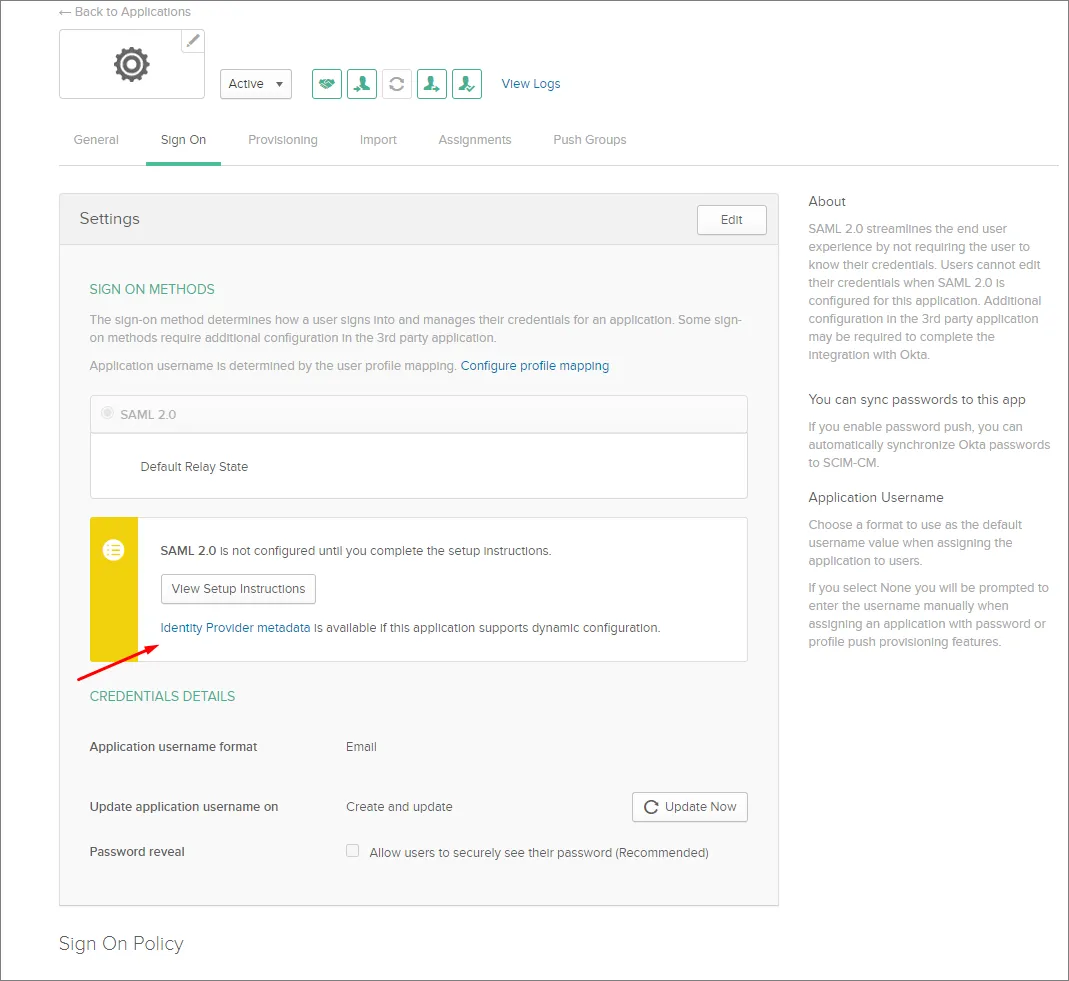

Identity Provider metadata 링크를 클릭하여 메타데이터 XML을 컴퓨터에 저장하거나, 수동 설정 옵션을 위해 View Setup Instructions 버튼을 클릭합니다.

-

Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 있는 SAML Identity Provider configuration 섹션에서 저장한 메타데이터 XML 파일을 업로드하거나 개별 섹션을 수동으로 설정합니다 – 위 참조.

아래의 접을 수 있는 섹션을 펼쳐 Microsoft Entra ID를 Identity Provider로 사용하는 통합 프로세스의 단계별 예시를 확인하십시오.

Integration with Microsoft Entra ID

-

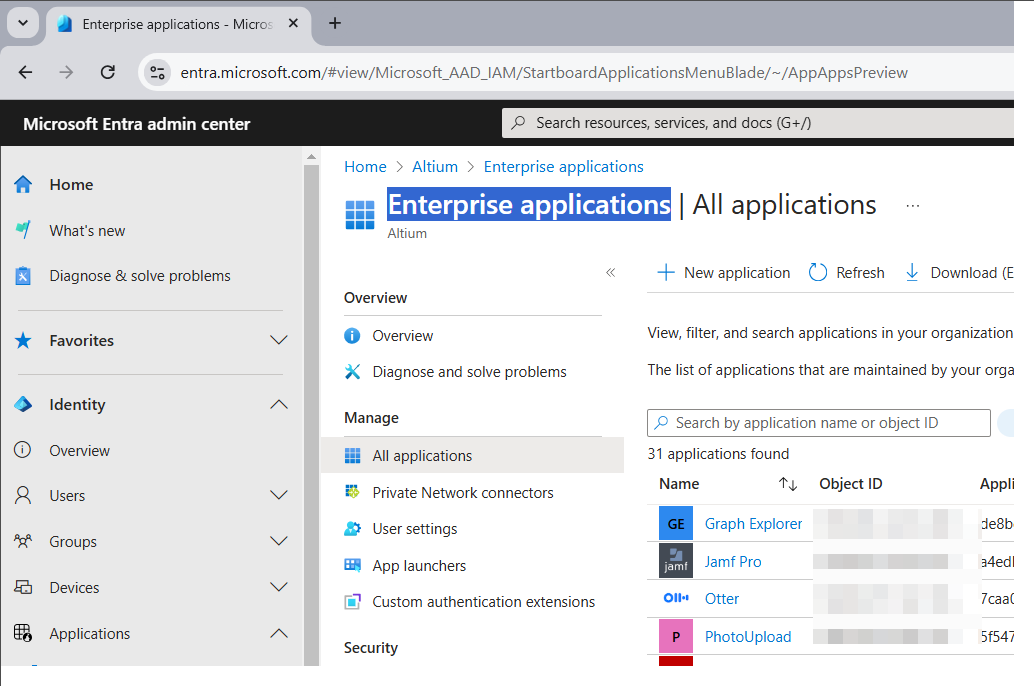

Microsoft Entra admin center에 로그인합니다.

-

Identity을(를) 선택한 다음 Enterprise applications 옵션을 선택합니다.

-

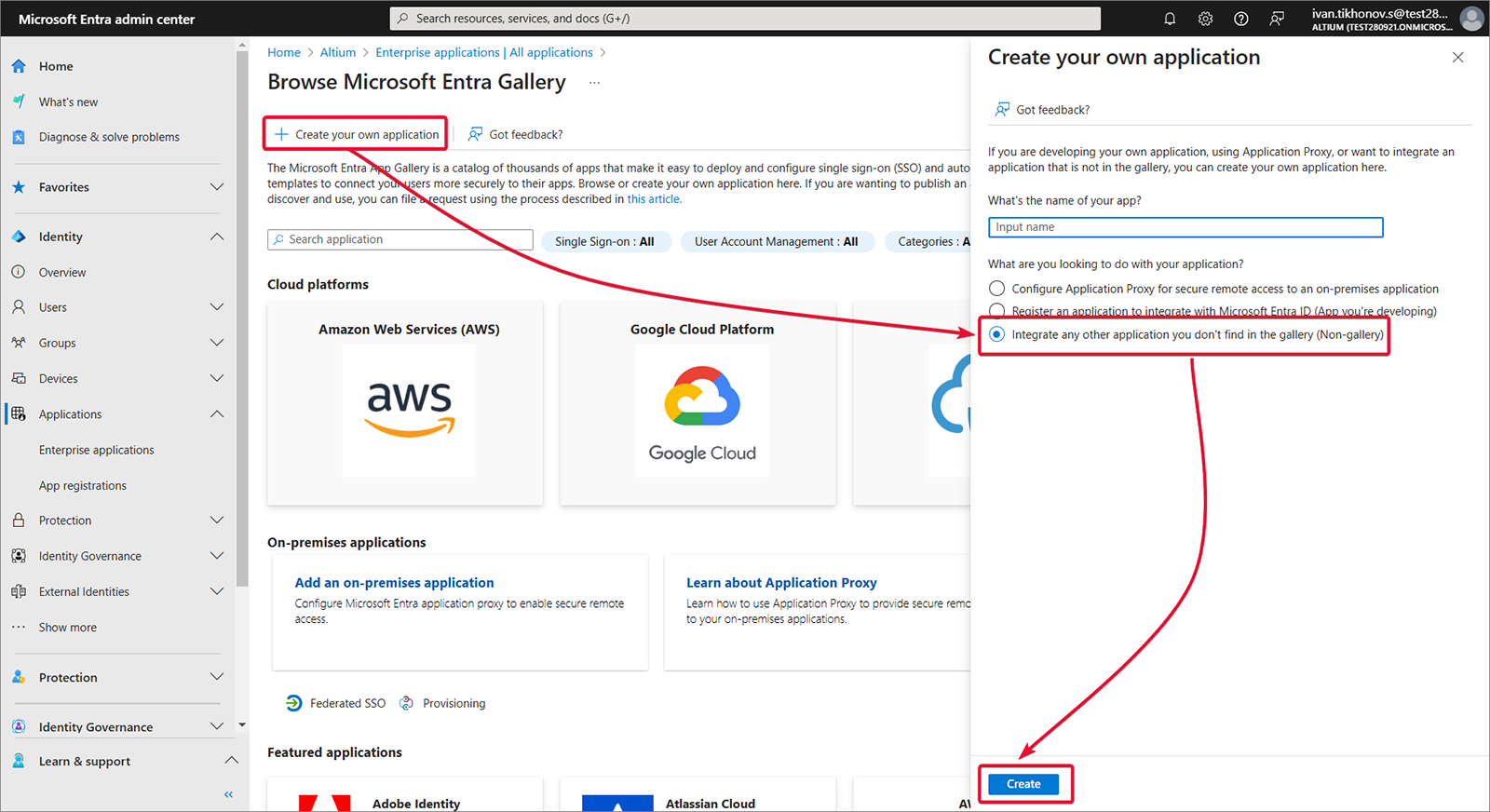

자체 애플리케이션을 생성합니다.

-

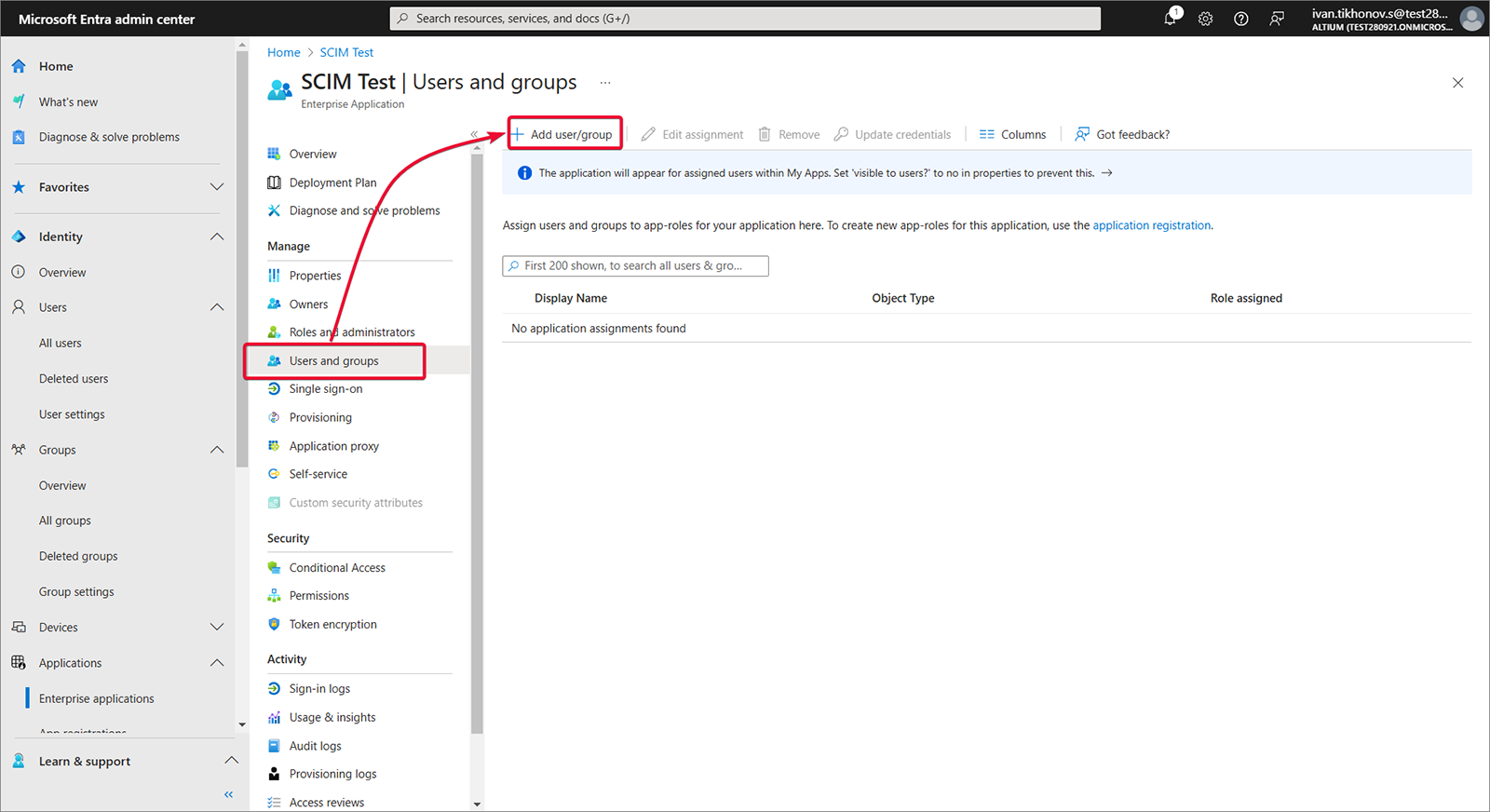

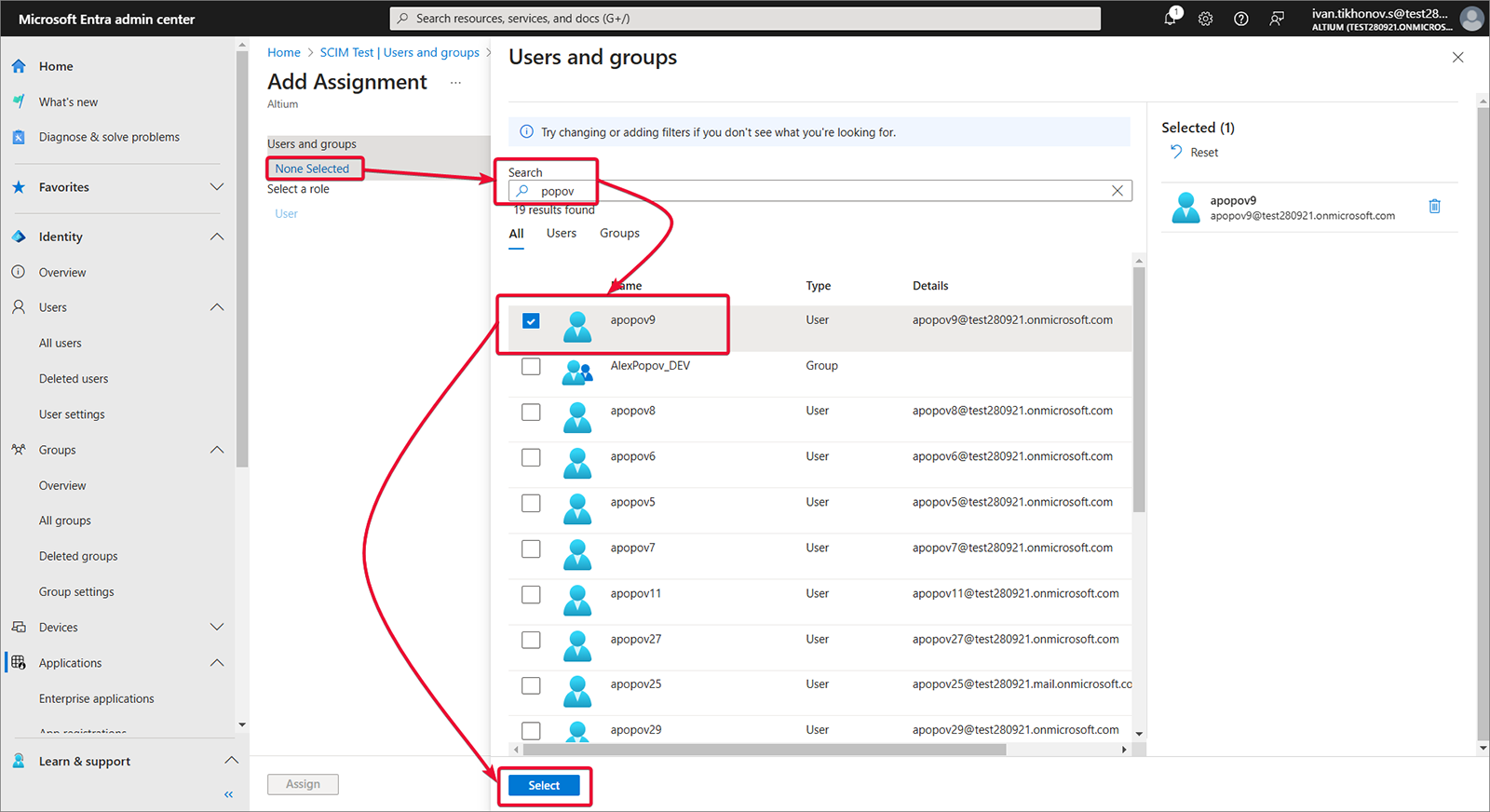

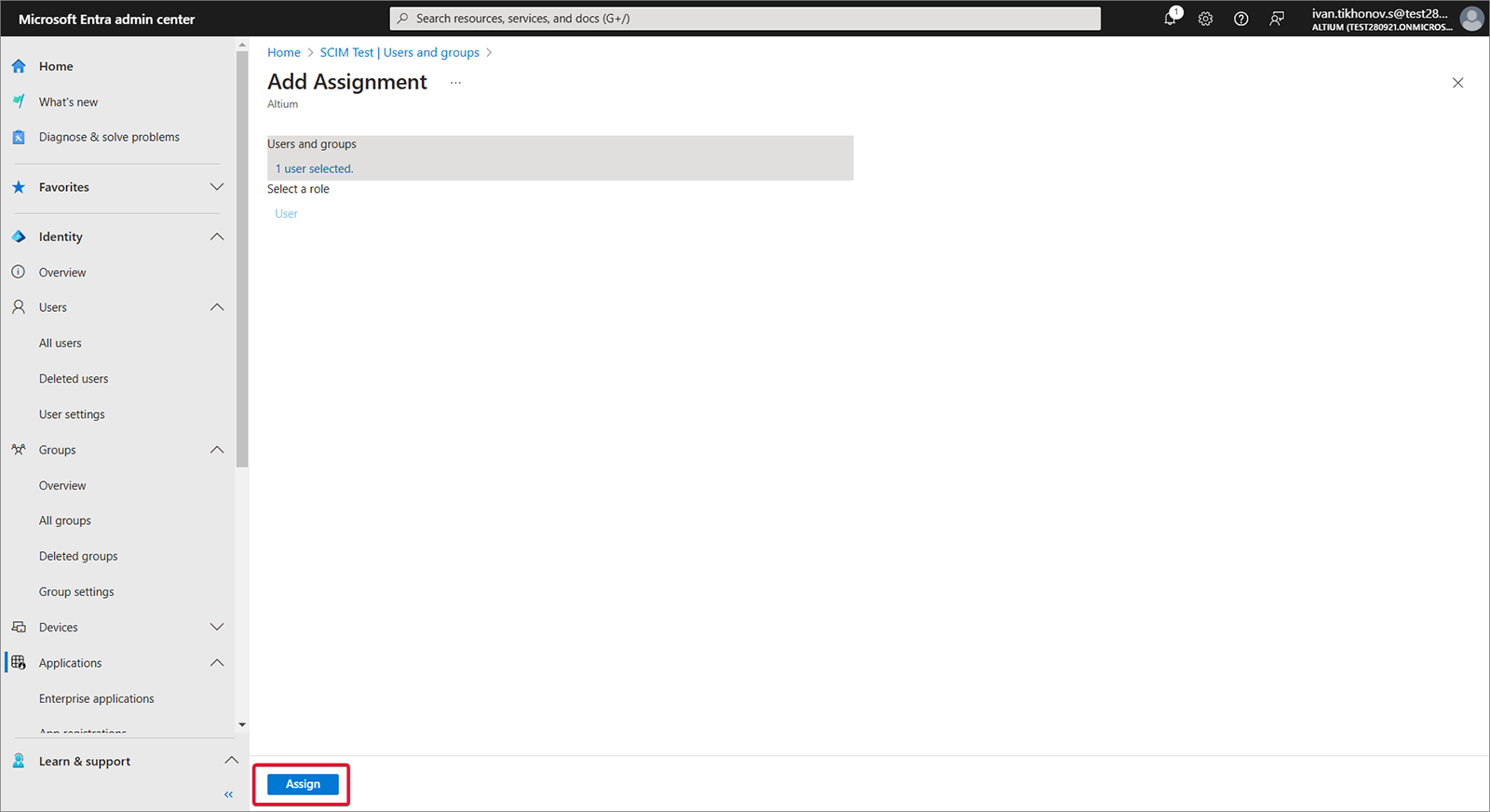

Users and groups을(를) 선택한 다음 Add user/group을(를) 선택합니다.

-

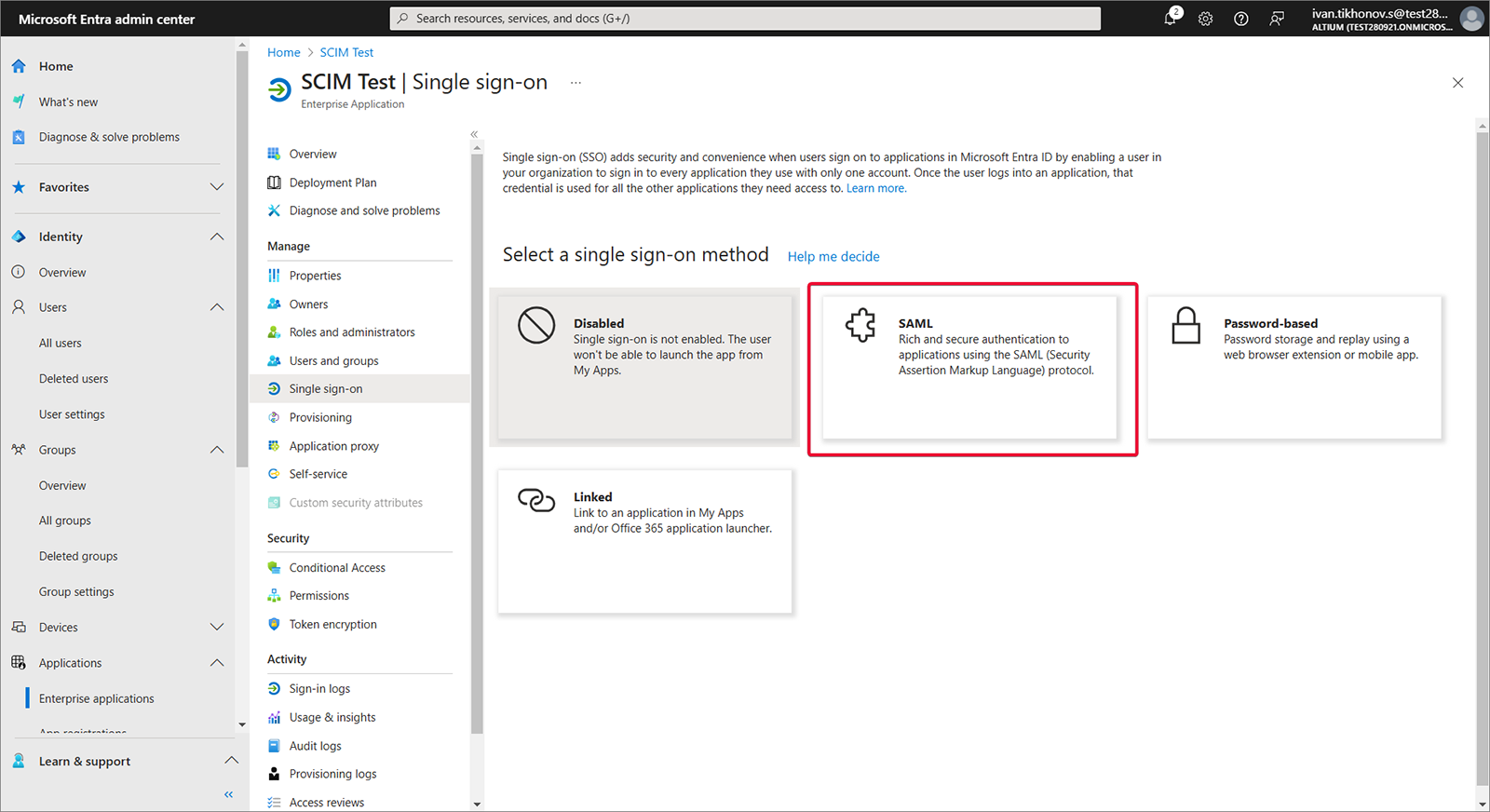

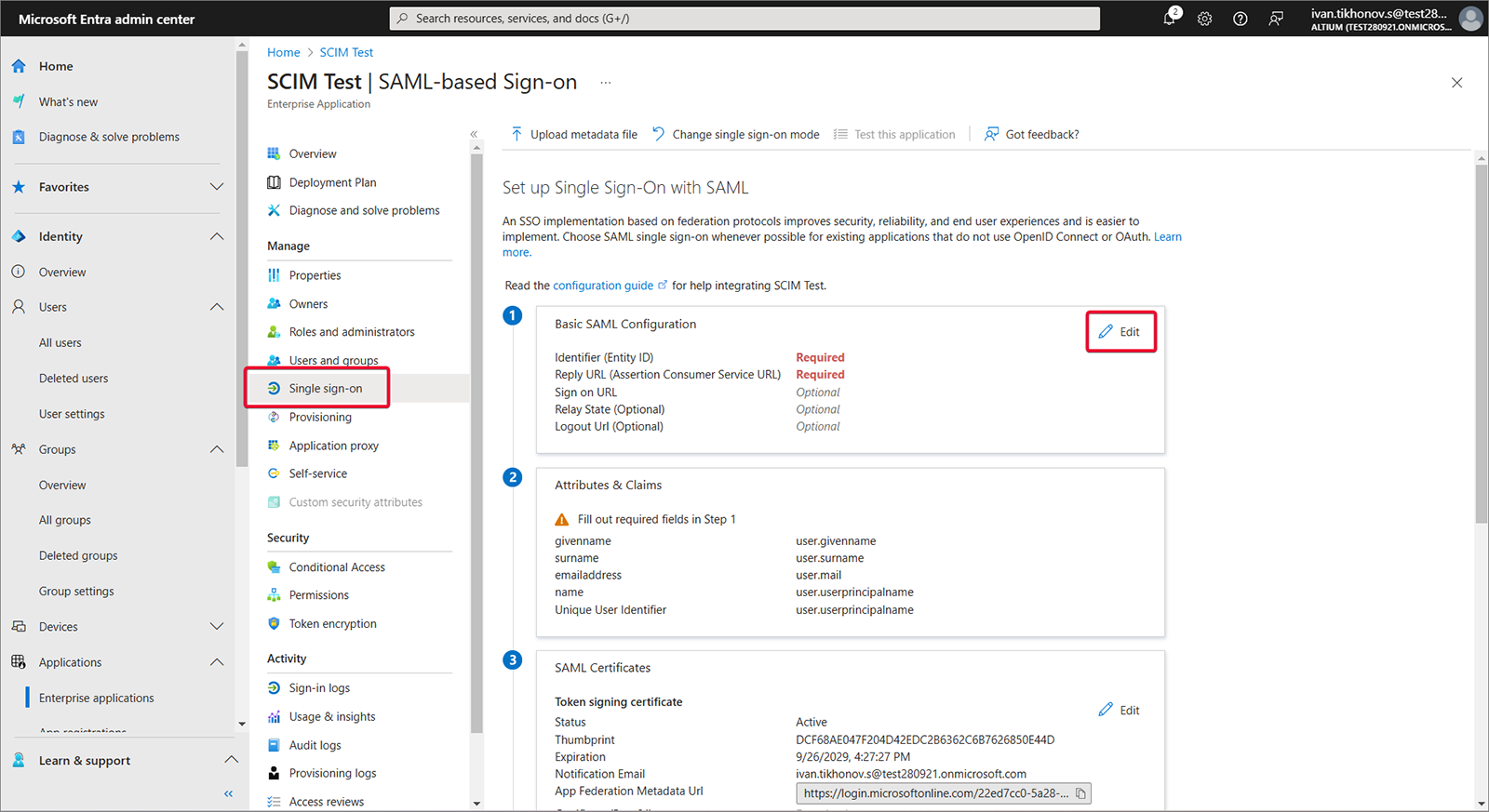

Single sign-on, Step 1을(를) 선택한 다음 Edit을(를) 선택합니다.

-

Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 Entity ID 및 Single Sign-On URL을(를) 복사( )합니다. 복사한 문자열을 Microsoft Entra 앱 SAML Configuration 영역의 Entity ID 및 Assertion Consumer Service URL 필드에 붙여넣습니다. 해당 필드에 대해 Default 체크박스가 선택되어 있는지 확인한 다음 구성을 저장합니다.

)합니다. 복사한 문자열을 Microsoft Entra 앱 SAML Configuration 영역의 Entity ID 및 Assertion Consumer Service URL 필드에 붙여넣습니다. 해당 필드에 대해 Default 체크박스가 선택되어 있는지 확인한 다음 구성을 저장합니다.

-

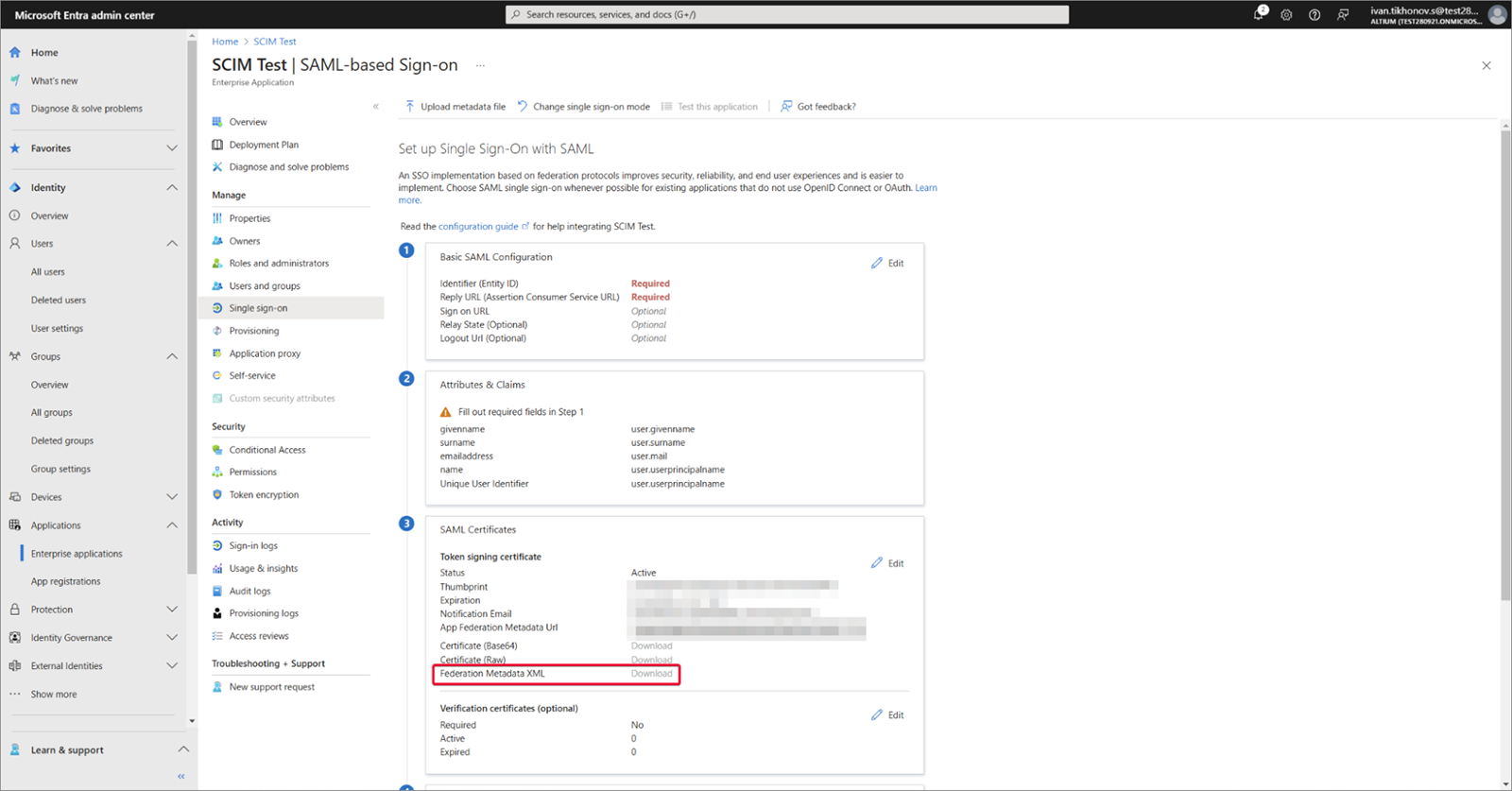

생성된 Federation Metadata XML을 다운로드합니다.

-

Federation Metadata XML을 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 업로드한 다음 SAML 통합 연결을 테스트합니다 – 위 참조.

아래의 접을 수 있는 섹션을 펼쳐 JumpCloud를 Identity Provider로 사용하는 통합 프로세스의 단계별 예시를 확인하십시오.

Integration with JumpCloud

-

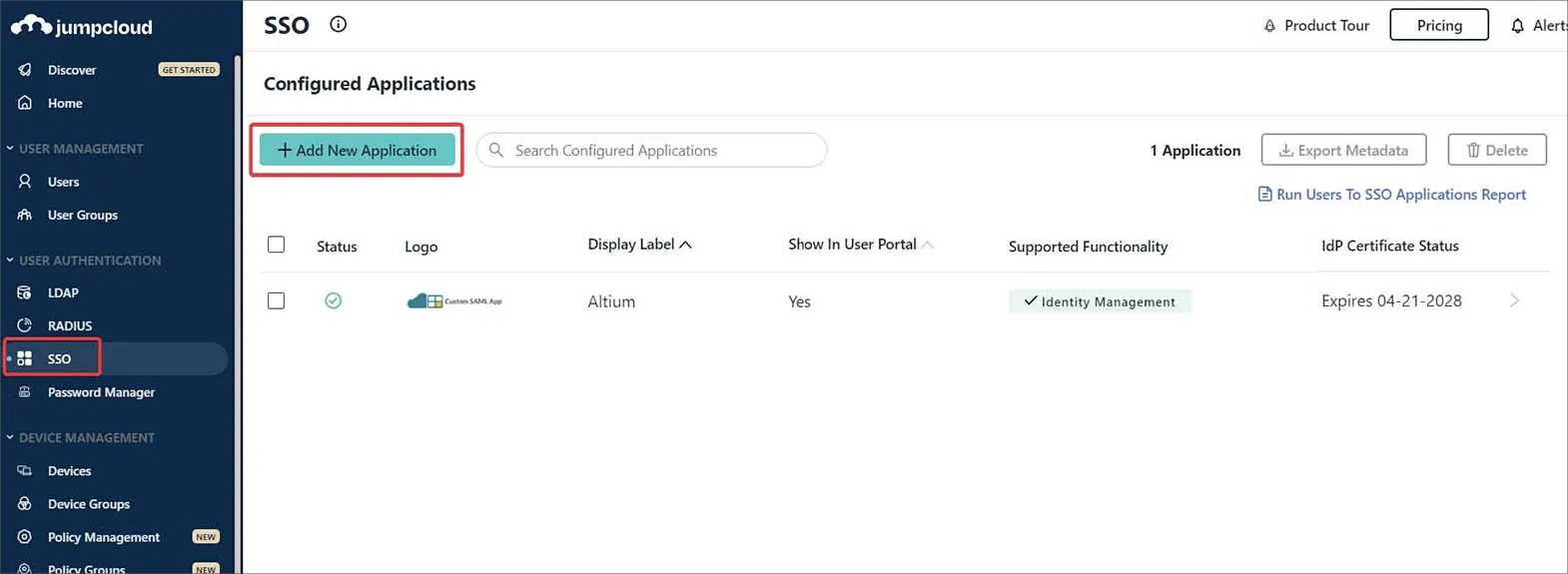

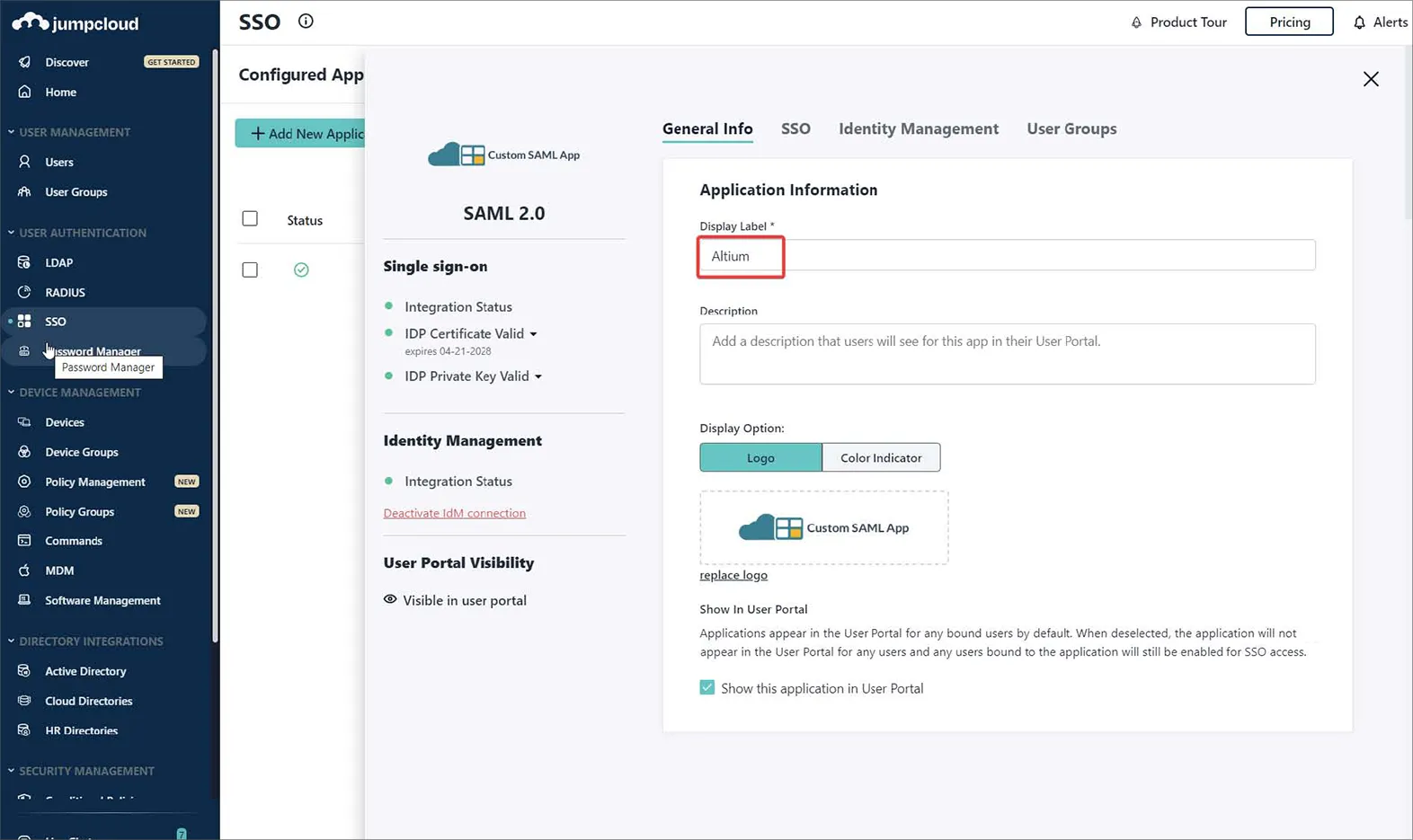

JumpCloud 인터페이스에서 탐색 트리의 SSO을(를) 선택한 다음 SSO 페이지에서 Add New Application 버튼을 클릭합니다.

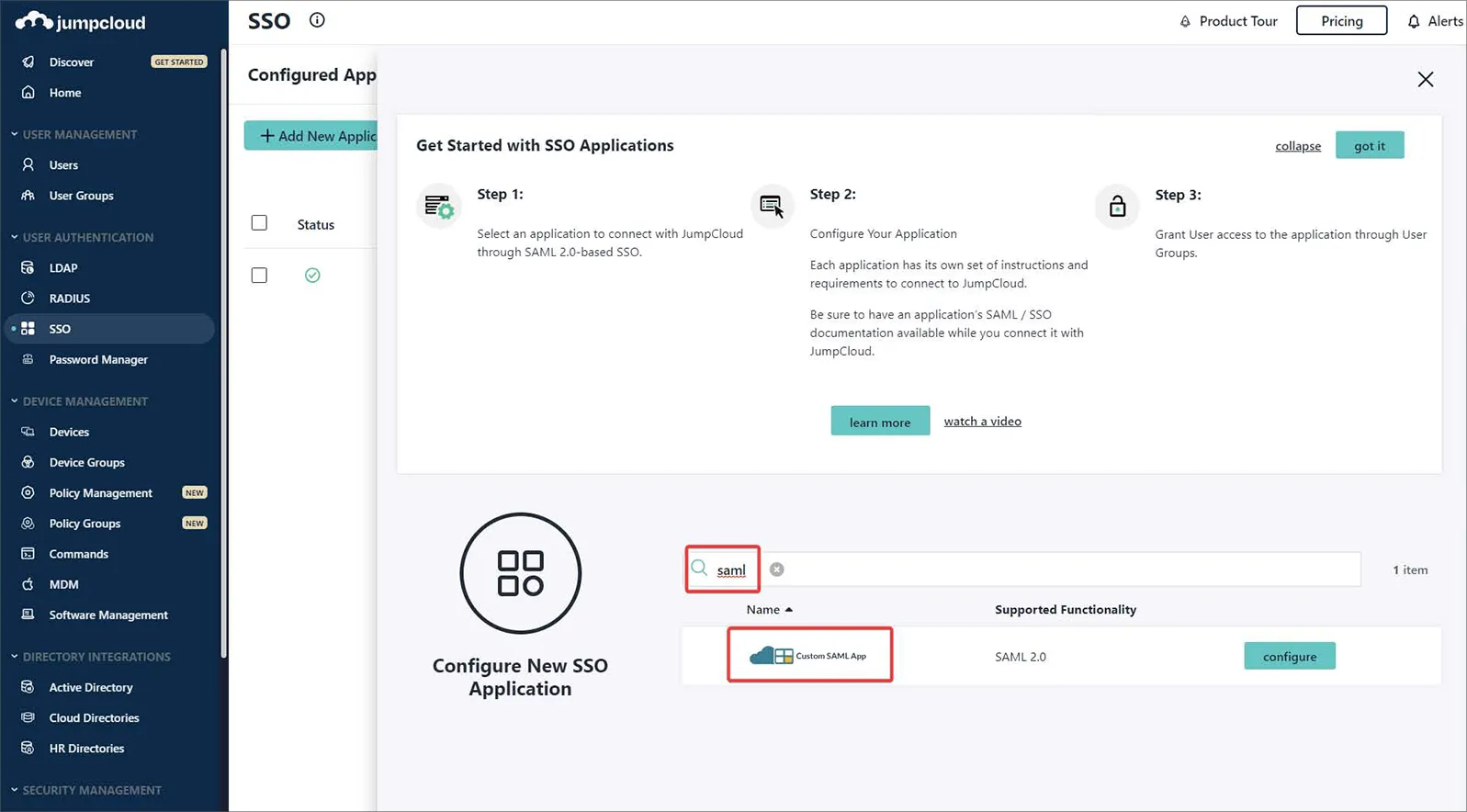

-

구성 창의 Search에 'saml'을(를) 입력하여 Custom SAML App을(를) 찾은 다음 설치합니다.

-

Custom SAML App 인스턴스의 이름을 지정합니다. 이 예시에서는 레이블이 Altium입니다.

-

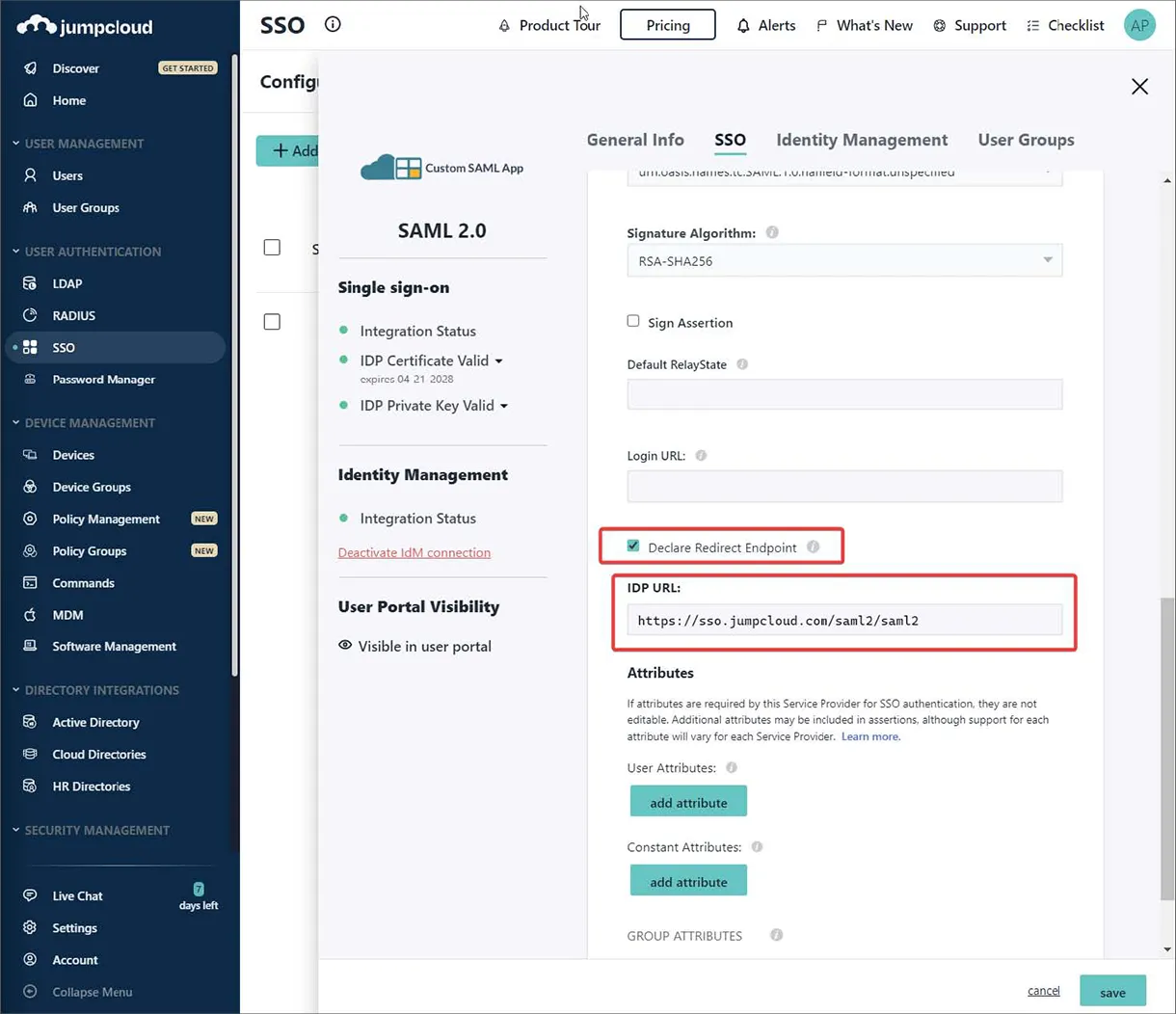

JumpCloud 구성 인터페이스에서 SSO 탭으로 전환하고, Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 있는 Entity/URL 설정을 표시된 대로 입력합니다.

-

JumpCloud 엔드포인트 IDP URL를 입력하고 Declare Redirect Endpoint 옵션을 활성화합니다.

-

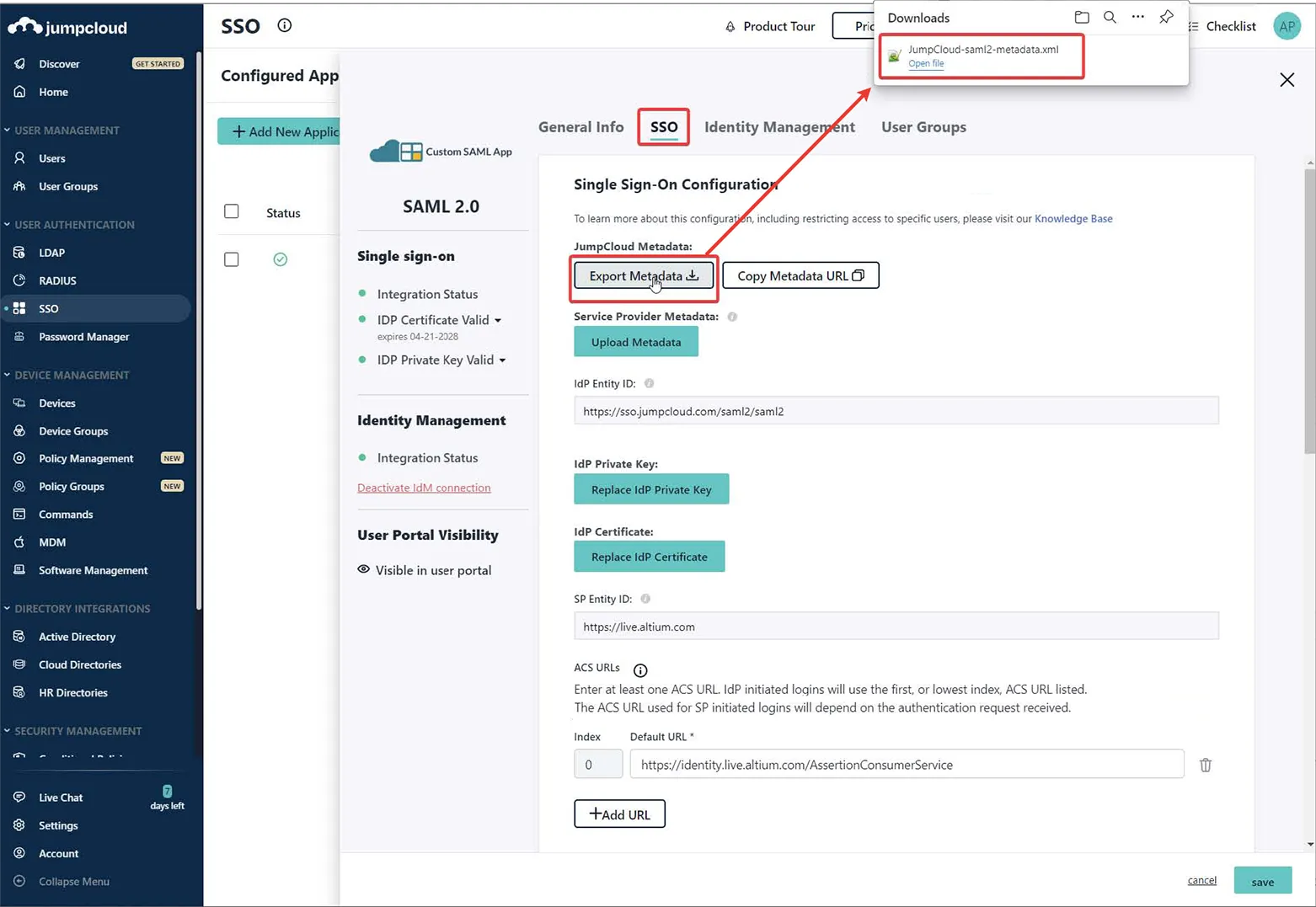

Export Metadata 옵션을 사용하여 생성된 SAML 메타데이터 XML 파일을 다운로드합니다.

-

메타데이터 XML 파일을 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 업로드한 다음 SAML 통합 연결을 테스트합니다 – 위 참조.

아래의 접을 수 있는 섹션을 펼쳐, Identity Provider로 Microsoft Administrative Domain Federated Services (AD FS)를 사용하는 통합 프로세스의 단계별 예시를 확인하세요.

Integration with Microsoft AD FS

AD FS 인스턴스에 대한 관리자 권한이 있어야 합니다.

-

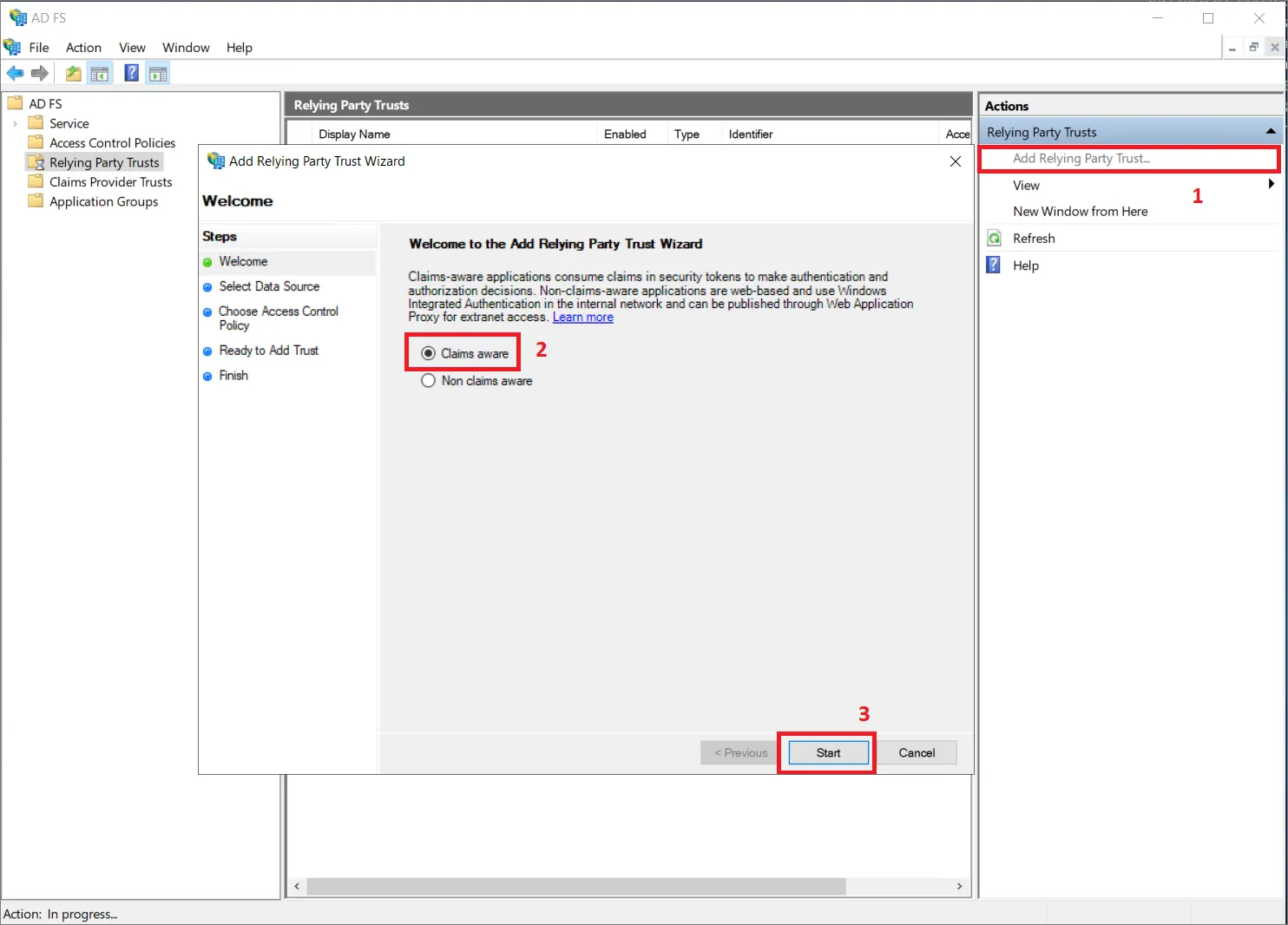

AD FS Management 애플리케이션(보통 Start → Windows Administrative Tools → AD FS Management)을 엽니다.

-

Relying Party Trusts로 이동한 뒤 Add Relying Party Trust... 옵션(1)을 클릭합니다.

-

팝업 창에서 Claims aware(2)을 선택했는지 확인하고 Start(3)을 클릭합니다.

-

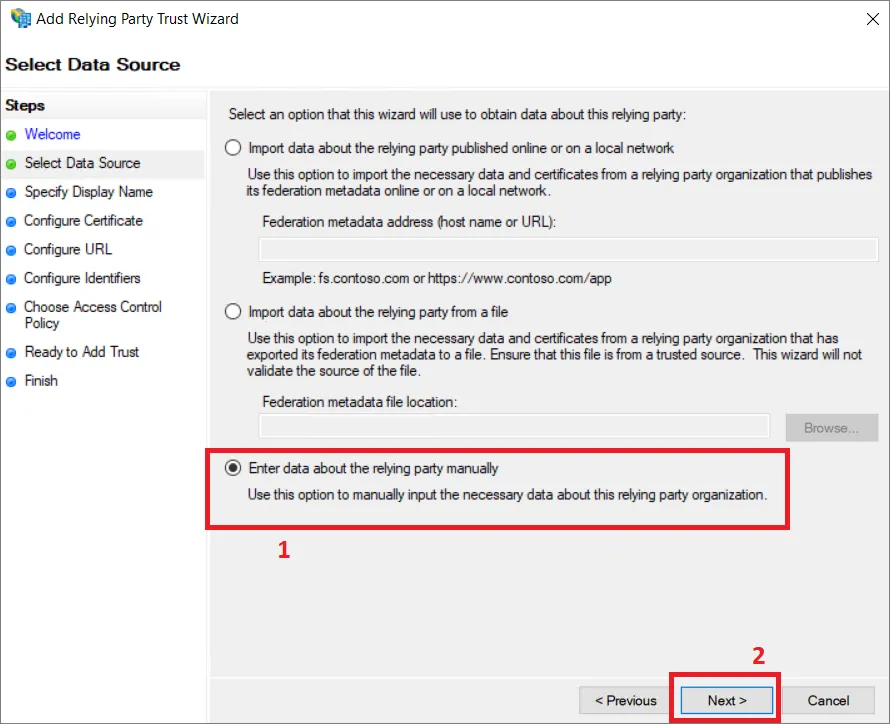

Select Data Source 단계에서 Enter data about the relying party manually(1)을 선택하고 Next(2)을 클릭합니다.

-

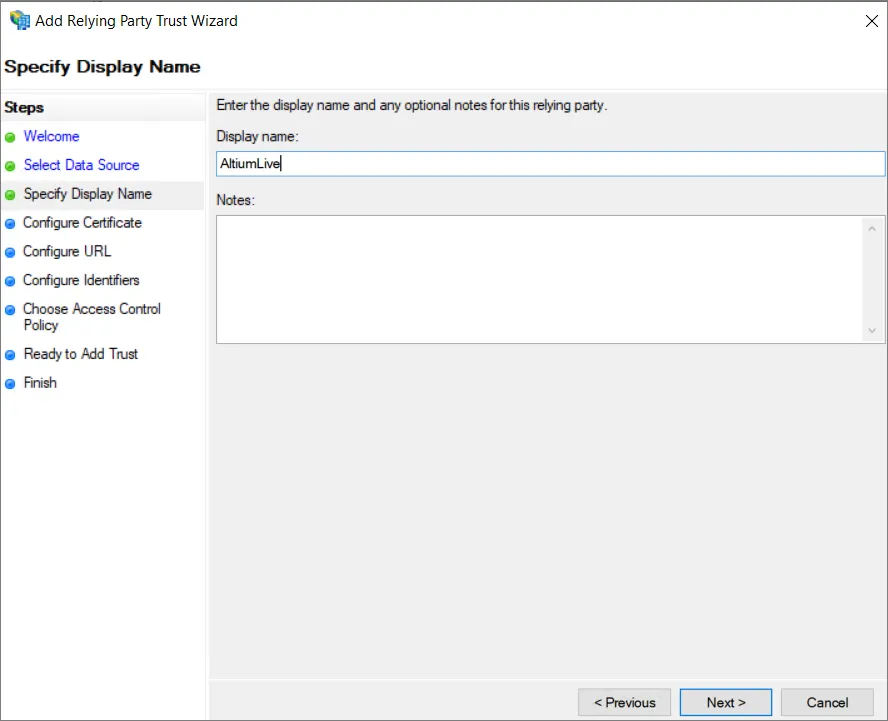

트러스트의 표시 이름을 입력합니다. 이 예시에서는 표시 이름으로 AltiumLive를 사용합니다.

-

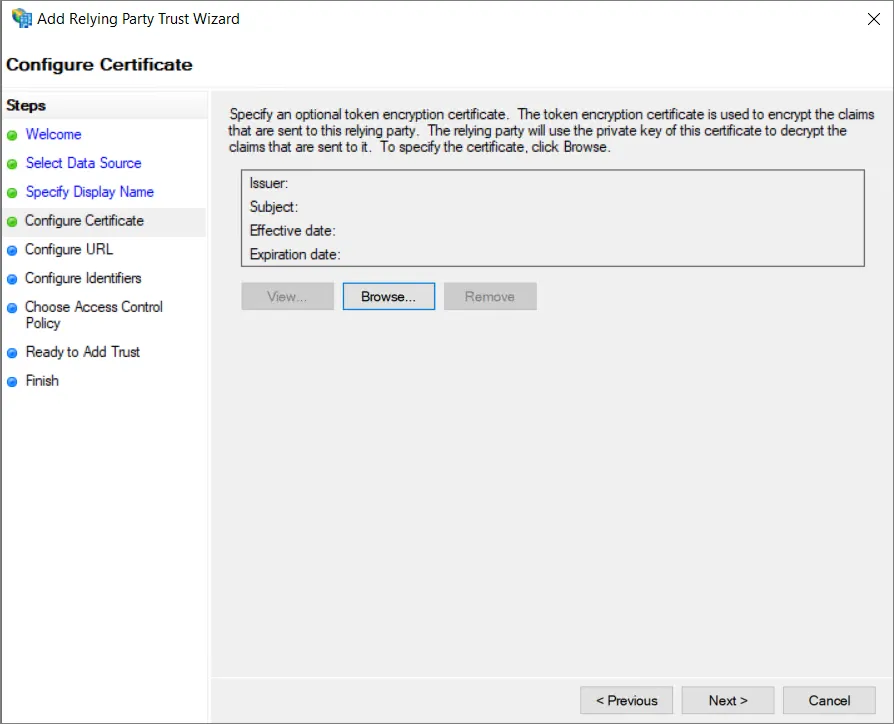

보안 구성에 따라 선택적으로 토큰 암호화 인증서를 지정할 수 있습니다. 이 가이드에서는 사용하지 않습니다.

-

Configure URL 단계에서 Enable support for the SAML 2.0 WebSSO protocol 옵션(1)을 선택했는지 확인하고, Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에서 복사한 Single Sign-On URL을 Relying party SAML 2.0 SSO service URL: 필드(2)에 입력합니다. Next(3)을 클릭합니다.

-

Configure Identifiers 단계에서 이 트러스트의 식별자를 입력 필드(1)에 입력합니다. 식별자는 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 있는 Altium Metadata Configuration 영역의 Entity ID 항목에서 가져와야 합니다. Add 버튼(2)을 클릭했는지 확인합니다.

결과는 다음과 같이 표시되어야 합니다. Next를 클릭합니다.

-

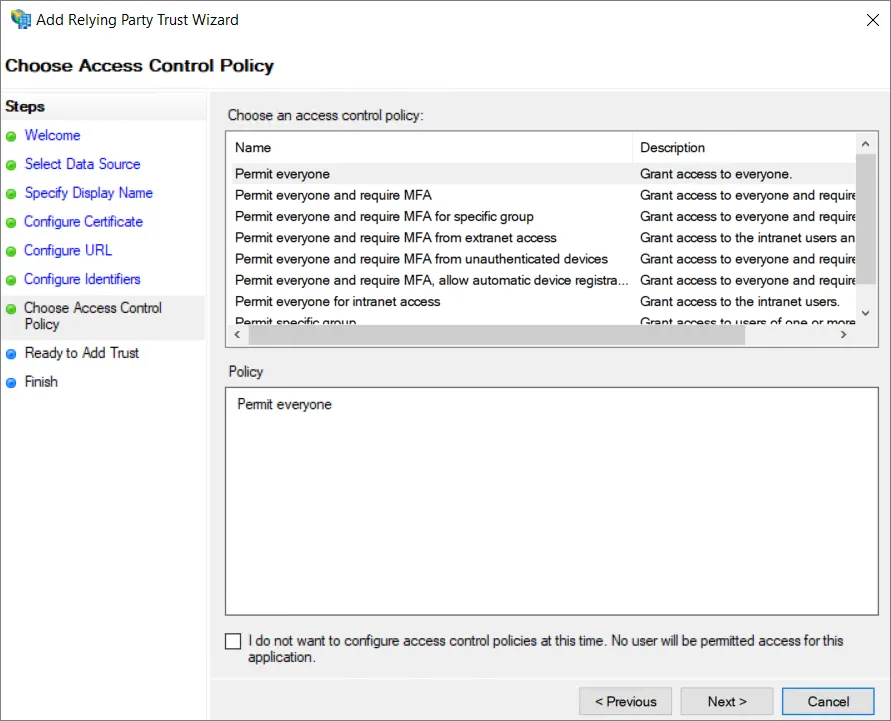

보안 구성에 따라 다음 단계에서 선택적 액세스 제어 정책을 선택할 수 있습니다. 이 예시에서는 추가 정책을 선택하지 않고 Permit everyone 옵션으로 계속 진행합니다.

-

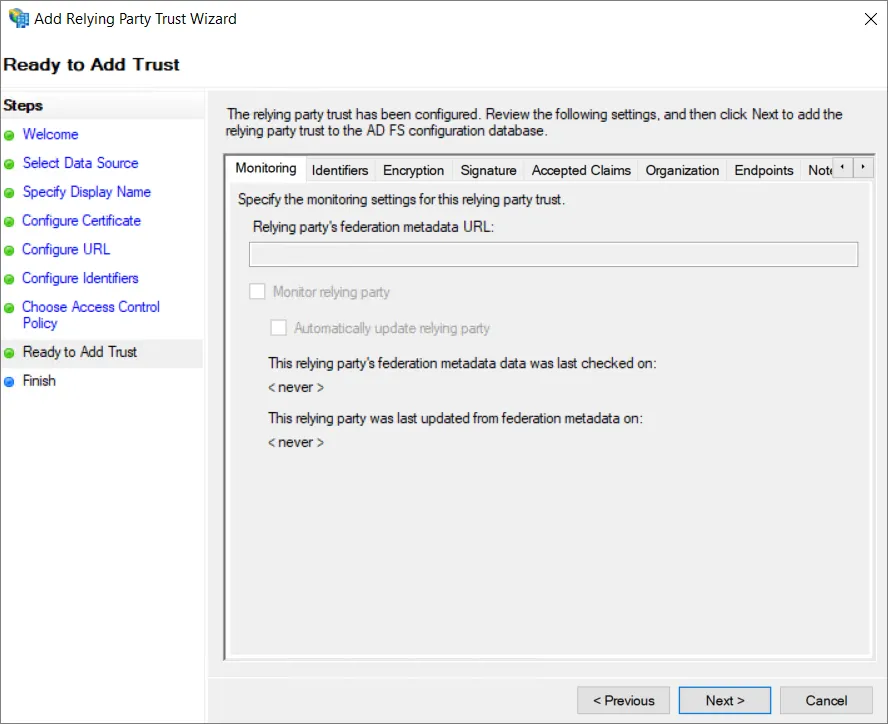

구성을 검토하고 Next를 선택합니다.

-

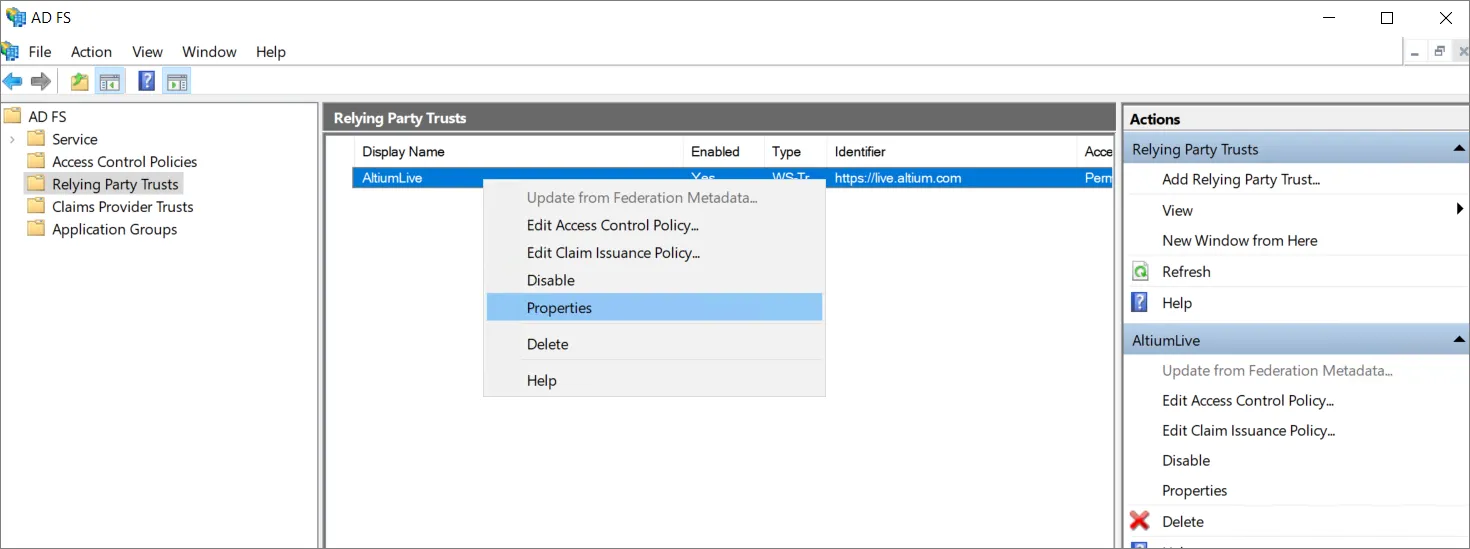

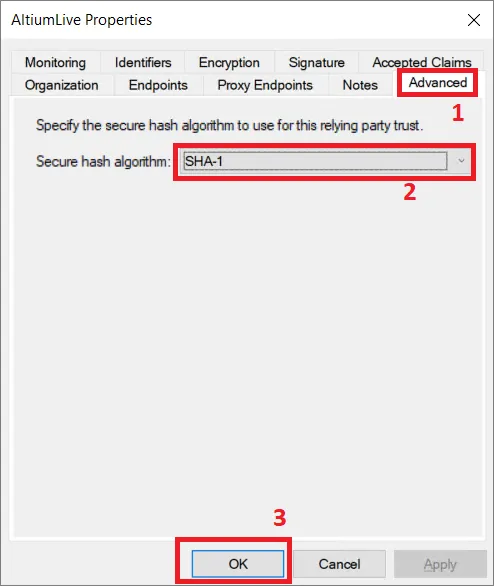

트러스트를 설정하는 동안에는 모든 설정을 사용할 수 있는 것은 아닙니다. SHA-1를 보안 해시 알고리즘으로 사용할 수 있도록, 방금 추가한 Relying Party Trust의 이름을 마우스 오른쪽 버튼으로 클릭하고 Properties를 선택합니다.

-

속성 창에서 Advanced 탭(1)을 선택하고 보안 해시 알고리즘으로 SHA-1(2)을 설정합니다. 변경 사항을 저장하려면 OK를 클릭합니다.

-

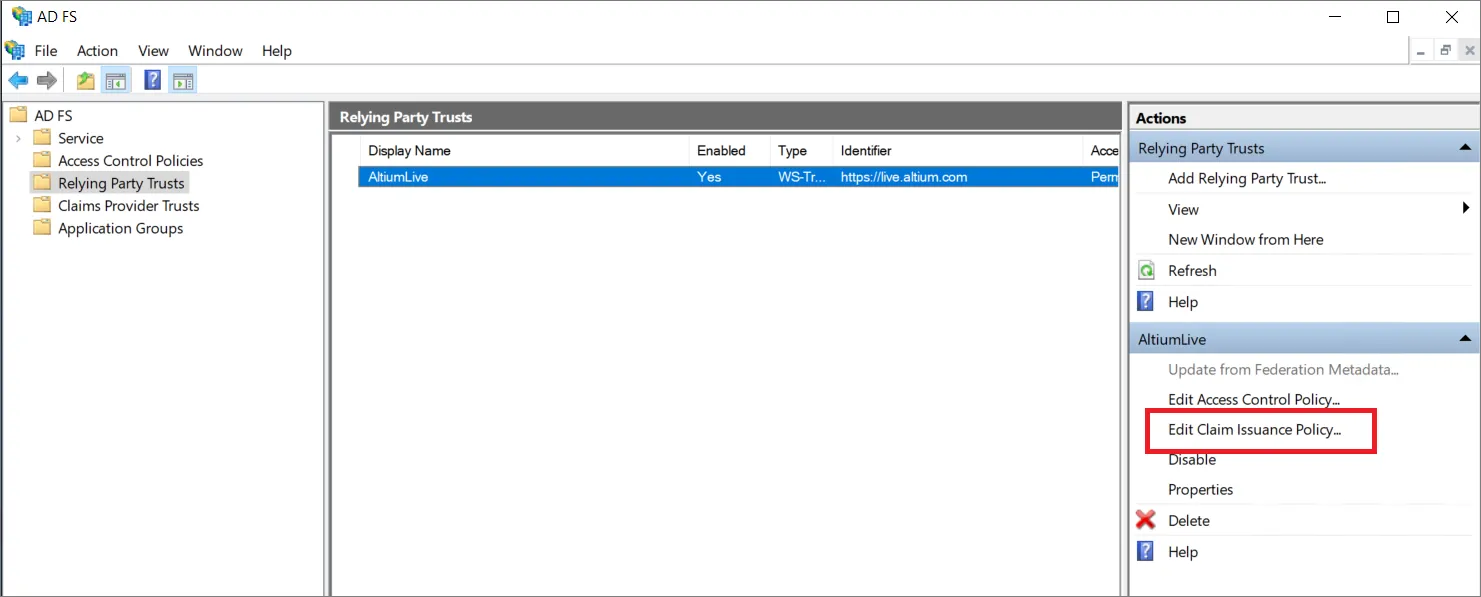

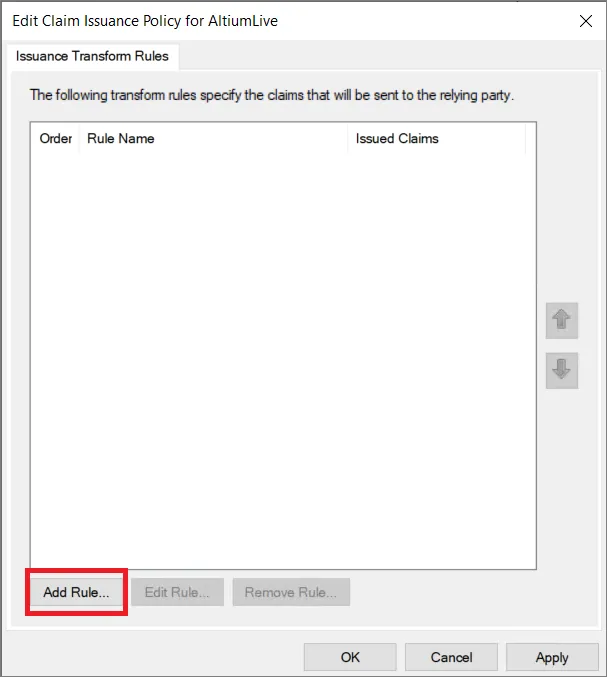

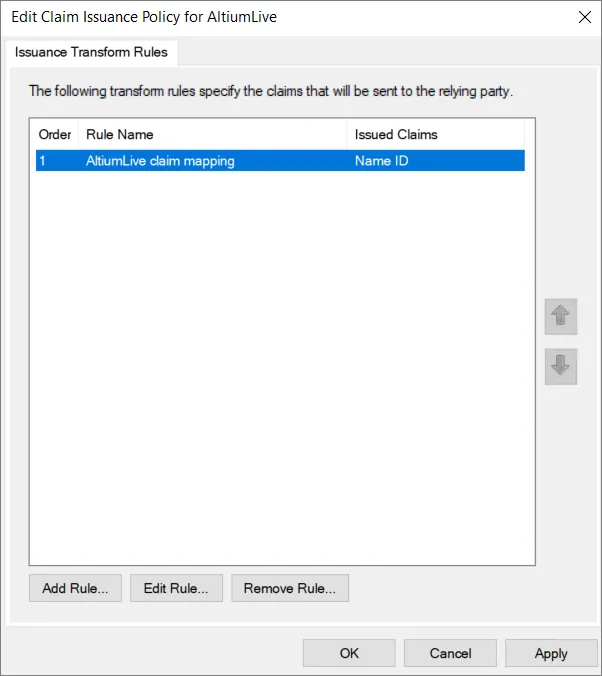

AD FS 관리 창으로 돌아가 추가한 Relaying Party Trust를 선택하고 Edit Claim Issuance Policy... 옵션을 선택합니다.

-

Edit Claim Issuance Policy 창에서 Add Rule...

-

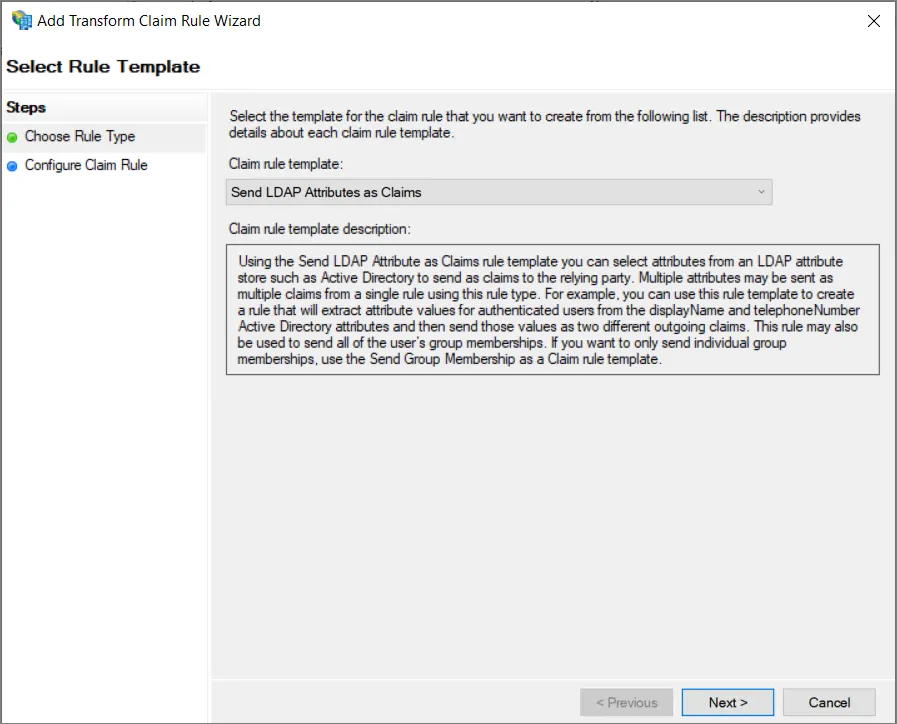

마법사의 Choose Rule Type 단계에서 Send LDAP Attributes as Claims가 선택되어 있는지 확인한 다음 Next를 클릭합니다.

-

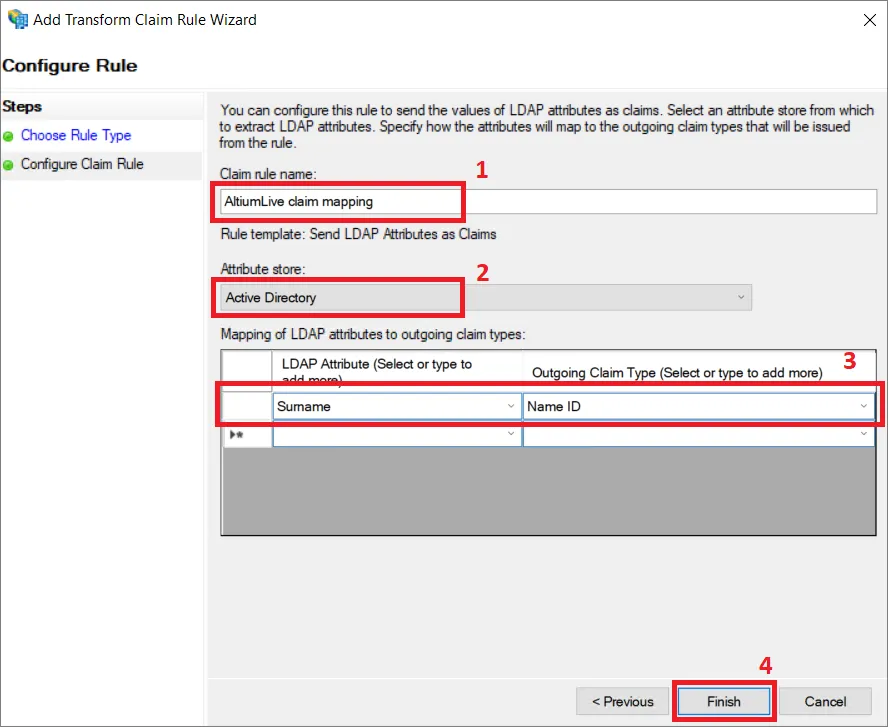

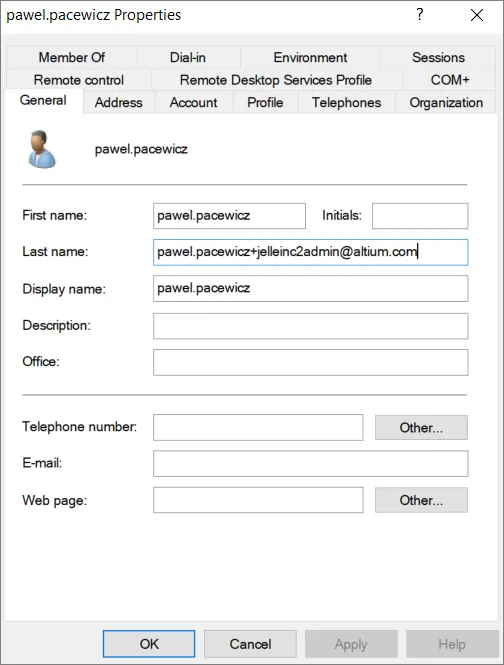

Claim rule name(1)을 제공하고, Attribute store(2)로 Active Directory를 선택한 다음, Enterprise Server 사용자에 대한 사용자 이름을 포함하는 ID에서 LDAP Attribute(3)을 선택합니다. 이 속성은 Outgoing Claim Type(3)에서 Name ID에 매핑되어야 합니다. Finish(4)를 클릭합니다.

Important Note: 이 예시에서는 필요한 값을 포함하도록 Surname 또는 Last name를 매핑했습니다. 구성은 다를 수 있습니다.

-

OK를 클릭하여 클레임 발급 정책이 저장되었는지 확인합니다.

-

해당 서버에서 FederationMetadata.xml 파일을 다운로드합니다.

-

메타데이터 XML 파일을 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 업로드한 다음 SAML 통합 연결을 테스트합니다 – 위 참조.

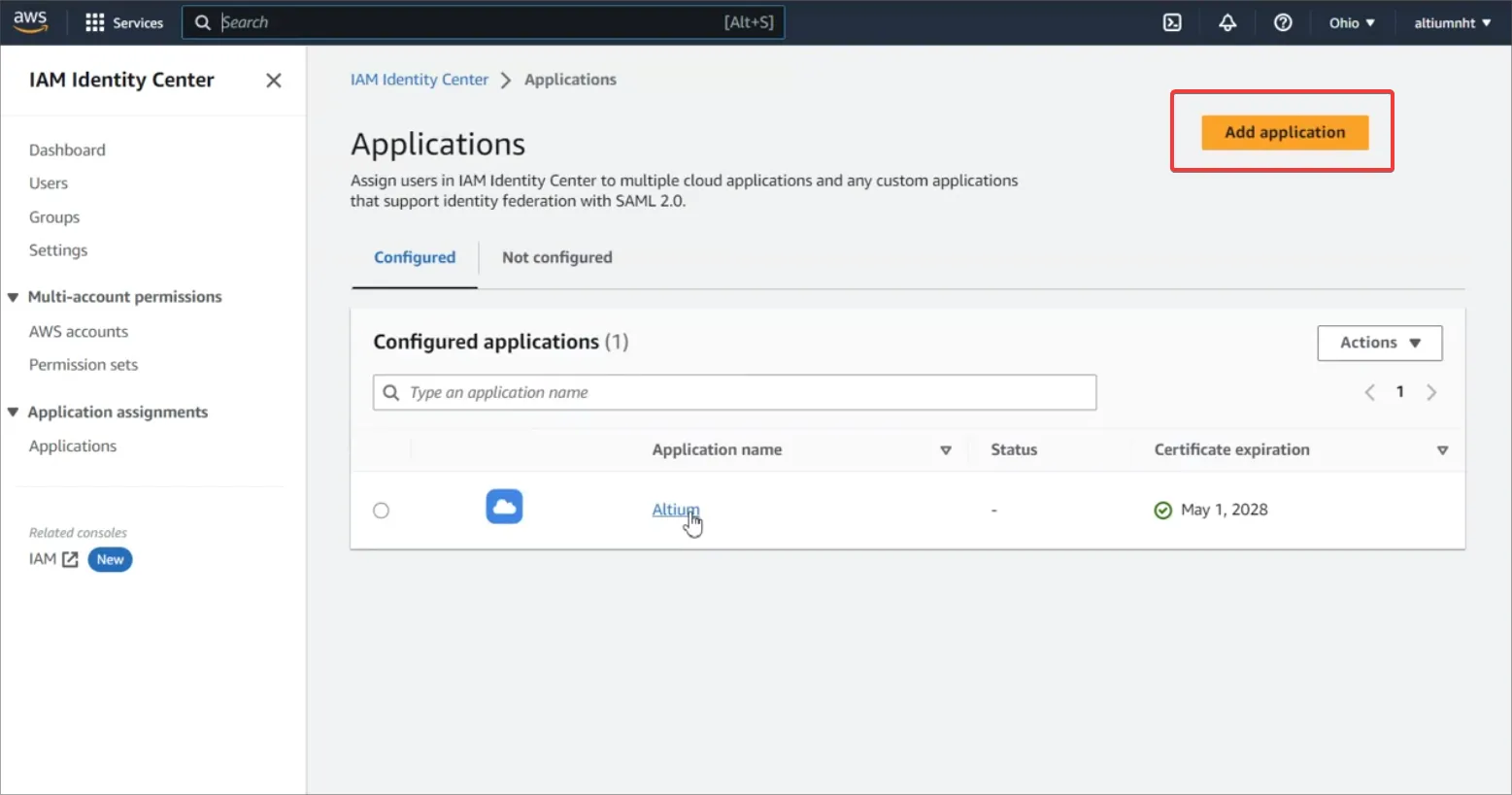

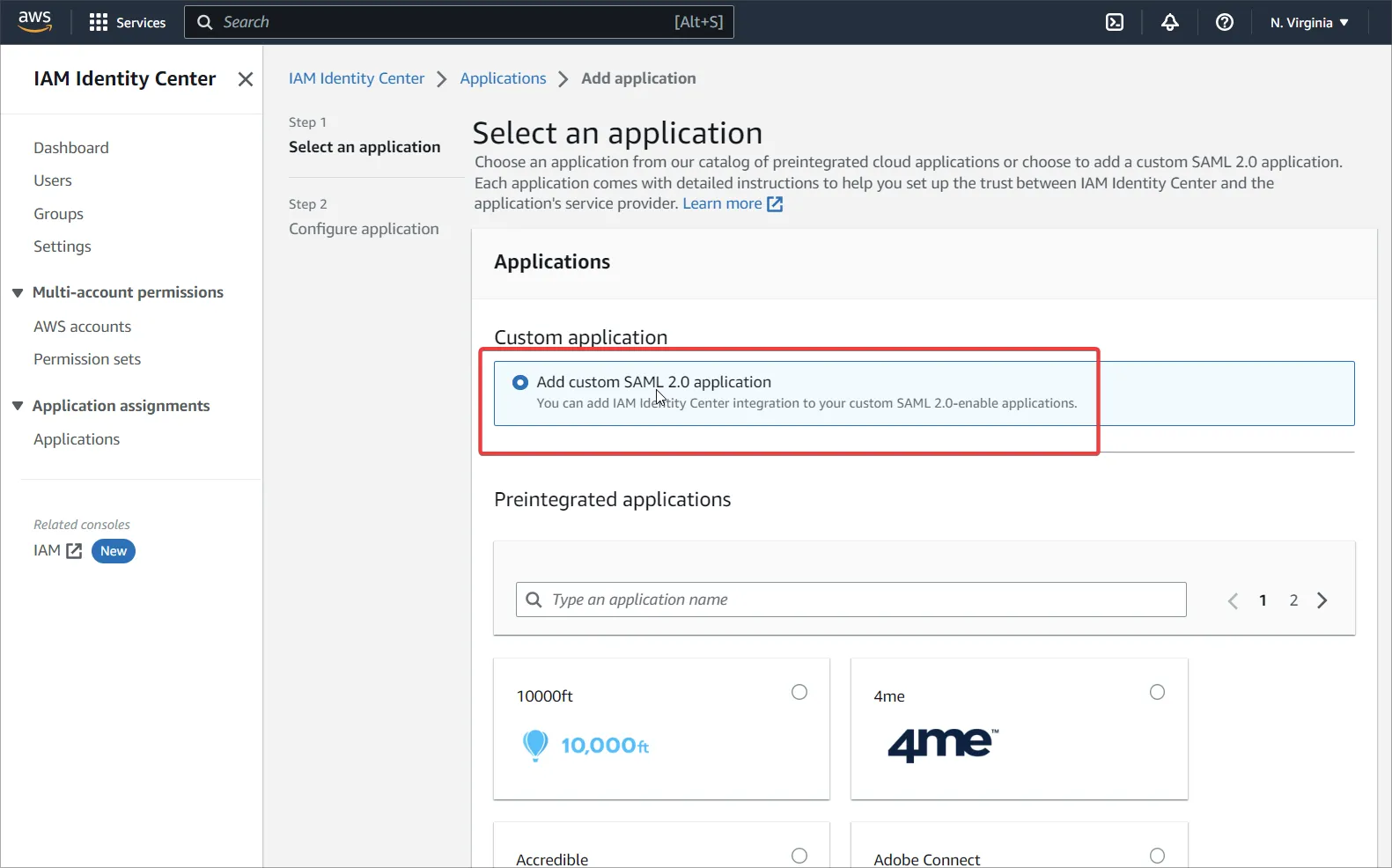

아래의 접을 수 있는 섹션을 펼쳐, Identity Provider로 AWS IAM Identity Center를 사용하는 통합 프로세스의 단계별 예시를 확인하세요:

Integration with AWS IAM Identity Center

-

IAM Identity Center로 이동하여 Custom SAML 2.0 Application(Add Application)을 추가합니다.

-

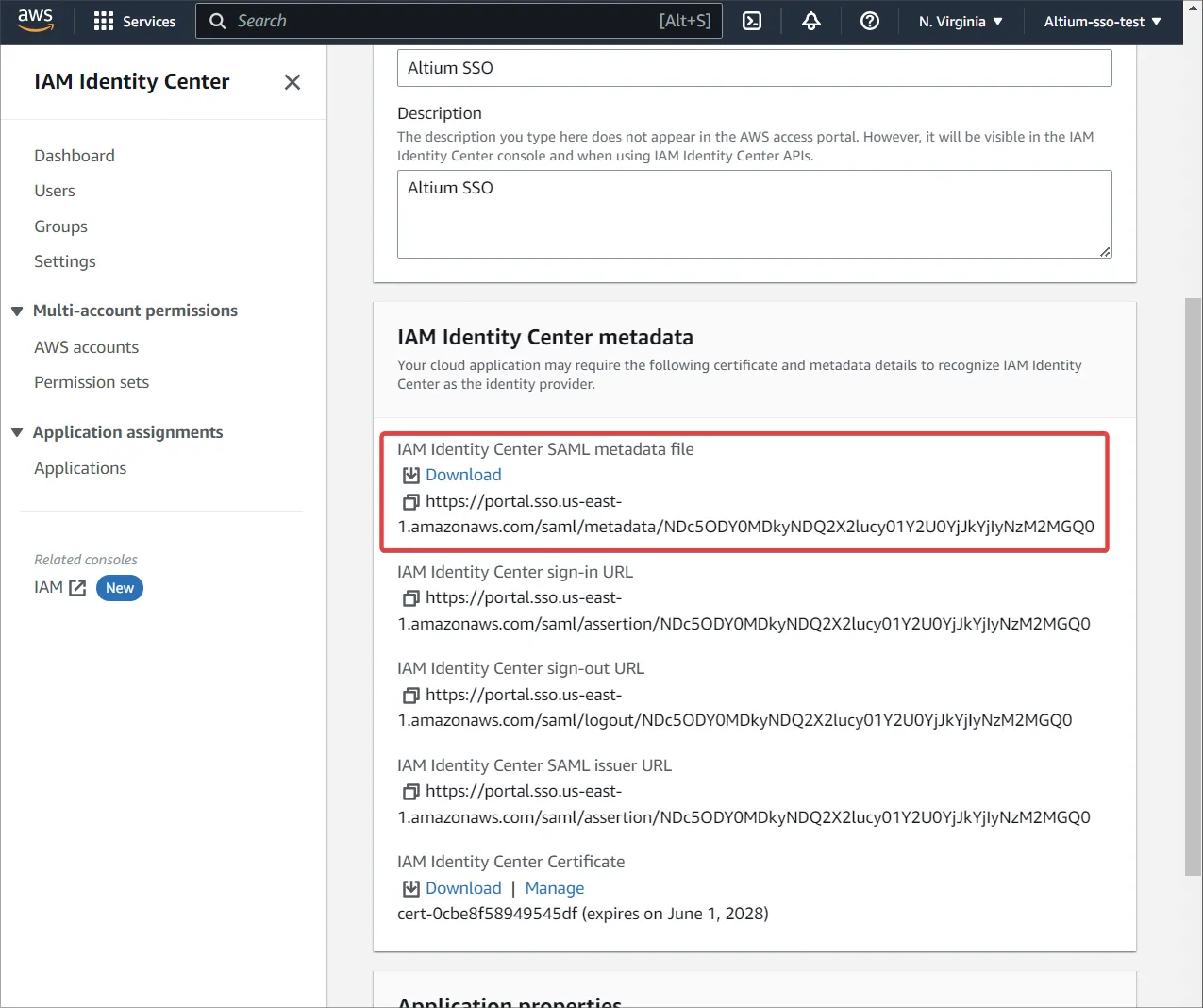

Altium SSO 페이지의 AWS 메타데이터 URL 설정을 입력합니다. Submit로 설정을 확인합니다.

-

IAM Identity Center metadata 영역에서 메타데이터 파일을 다운로드합니다.

-

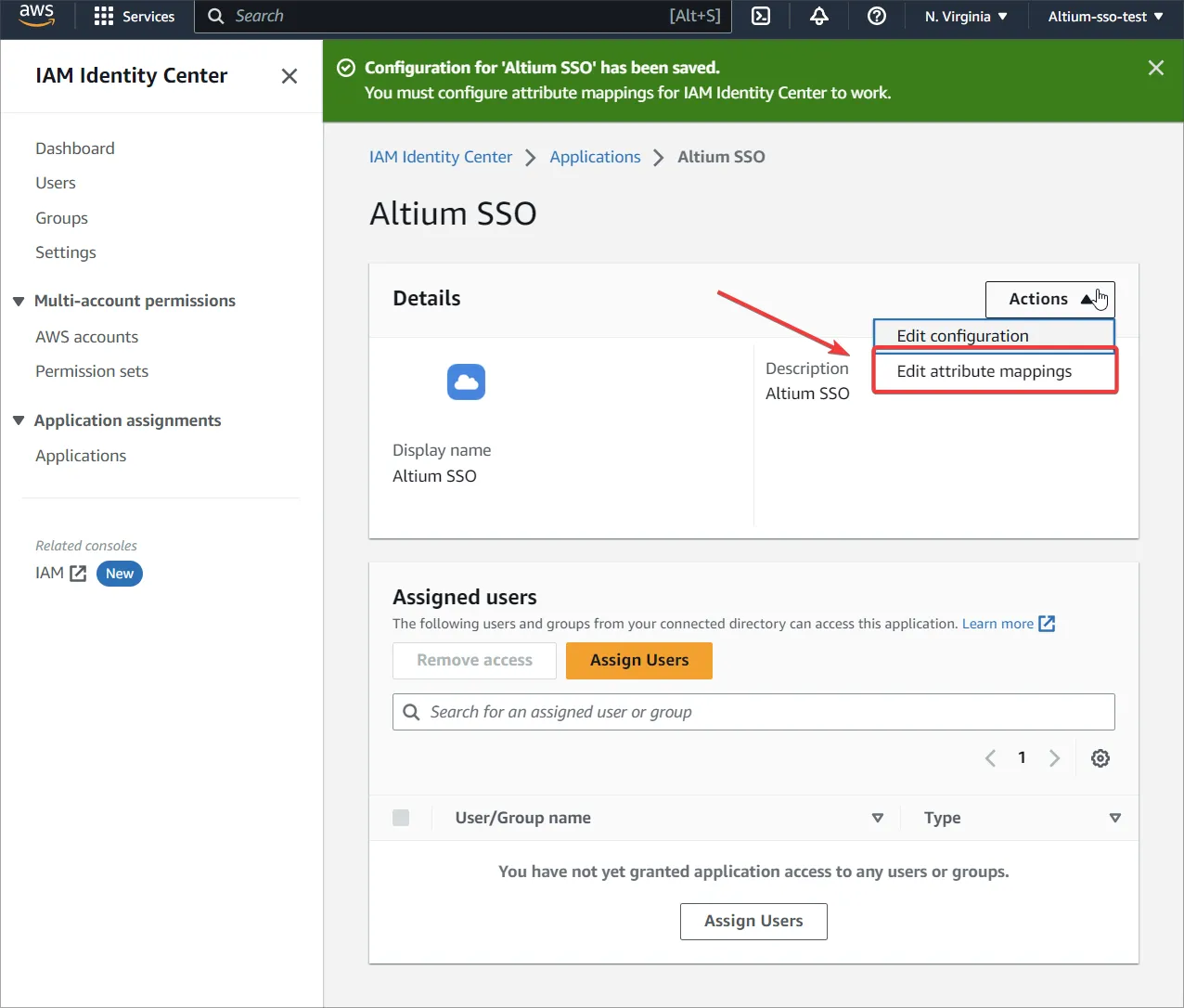

Edit attribute mappings로 이동합니다.

-

Enterprise Server 사용자의 사용자 이름을 포함할 속성을 제공하고 Format에 대해 unspecified를 선택합니다.

-

AWS에서 새 사용자를 생성하고, 생성한 사용자 또는 그룹에 애플리케이션을 할당합니다.

-

Altium 측과 IAM 측 모두에 동일한 사용자가 존재하는지 확인합니다.

-

메타데이터 XML 파일을 Enterprise Server 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 업로드한 다음 SAML 통합 연결을 테스트합니다 – 위 참조.

OAuth / OIDC Single Sign-On

Enterprise Server의 SSO 기능은 OAuth / OIDC 표준을 사용하여 구성할 수도 있습니다. 브라우저 인터페이스의 Admin – Settings – Authentication 페이지에 있는 SSO 드롭다운에서 OAuth / OIDC 옵션을 선택하면, 선택한 IdP에서 제공한 데이터를 입력할 수 있습니다.

SSO는  버튼으로 실행되는 통합 테스트를 수행하기 전까지는 활성화되지 않습니다. 이 테스트는 SSO ID 프로세스와 회사의 SSO 로그인 동작을 검증합니다. 구성이 성공적으로 테스트되면

버튼으로 실행되는 통합 테스트를 수행하기 전까지는 활성화되지 않습니다. 이 테스트는 SSO ID 프로세스와 회사의 SSO 로그인 동작을 검증합니다. 구성이 성공적으로 테스트되면  버튼(

버튼( )을 클릭하여 설정을 저장하고, 이를 Enterprise Server에 적용할 수 있습니다.

)을 클릭하여 설정을 저장하고, 이를 Enterprise Server에 적용할 수 있습니다.

이후 SSO가 수동으로 비활성화되거나 구성 변경에 의해 비활성화되면,  버튼을 사용할 수 있게 되어 테스트 프로세스를 다시 수행할 수 있습니다.

버튼을 사용할 수 있게 되어 테스트 프로세스를 다시 수행할 수 있습니다.

Entra ID를 사용할 때는 OAuth 엔드포인트에 대해 두 가지 API 버전을 제공한다는 점에 유의하세요:

이 변형 중 하나에서 올바른 엔드포인트 세트(token/authorize/userinfo)를 가져와야 합니다. 이를 혼용하면 Enterprise Server에서 Entra ID로 연결을 설정하려고 할 때 오류가 발생합니다.